امروز، شرکت ترزور (Trezor) به کاربران خود درباره یک حمله فیشینگ هشدار داد که از طریق خط پشتیبانی خود این شرکت انجام شده بود.

به گزارش میهن بلاکچین، در این حمله، مجرمان سایبری با بهرهگیری از یک آسیبپذیری HTML توانستند ایمیلهای پشتیبانی ترزور را دستکاری و در آنها هشدارهای جعلی و لینکهایی به کیف پولهای آلوده قرار دهند.

هدف قرار گرفتن کاربران کیف پول سختافزاری

در حال حاضر، مشخص نیست که آیا کسی واقعاً فریب این حمله را خورده است یا خیر، اما شاید همین وضوح نداشتن، روزنهای از امید باشد. این حمله ممکن است با استفاده از دادههای افشاشده در رخنههای قبلی انجام شده باشد که ردیابی عاملان آن را بسیار دشوار میکند.

ترزور، یکی از برندهای پیشرو در زمینه کیف پولهای سختافزاری، طی سالهای اخیر بارها هدف هکها، سوءاستفادهها و نفوذهای امنیتی قرار گرفته است. در حال حاضر، صنعت رمزارزها با موجی از حملات سایبری مواجه است و به نظر میرسد که این کیف پول دوباره در معرض خطر قرار گرفته باشد.

امروز، ترزور (Trezor) به کاربران خود هشدار داد که احتمال وقوع حمله فیشینگ از طریق ایمیلهای پشتیبانی وجود دارد.

این حمله فیشینگ نسبتاً ماهرانه اجرا شده بود. ارتباطات رسمی شرکت اطلاعات زیادی درباره جزئیات فنی ارائه ندادند و تنها اعلام شد که «هیچ رخنهای در ایمیلها رخ نداده» و اوضاع تحت کنترل است.

با این حال، نهادهای نظارتی اطلاعات سایبری روز گذشته یک تهدید بالقوه را شناسایی کرده بودند و Trezor نیز آن را بهعنوان منشأ این حمله در نظر گرفت.

هکرها از طریق دارک وب (Dark Web) یک نفوذ در سامانههای امنیتی ترزور را تبلیغ کرده و اطلاعات فنی مربوط به آن را به هر کسی که ۱۰٬۰۰۰ دلار بپردازد ارائه میدادند. این نفوذ شامل استفاده از یک رشته HTML برای دستکاری ایمیلهای ارسالشده از میز پشتیبانی ترزور بود.

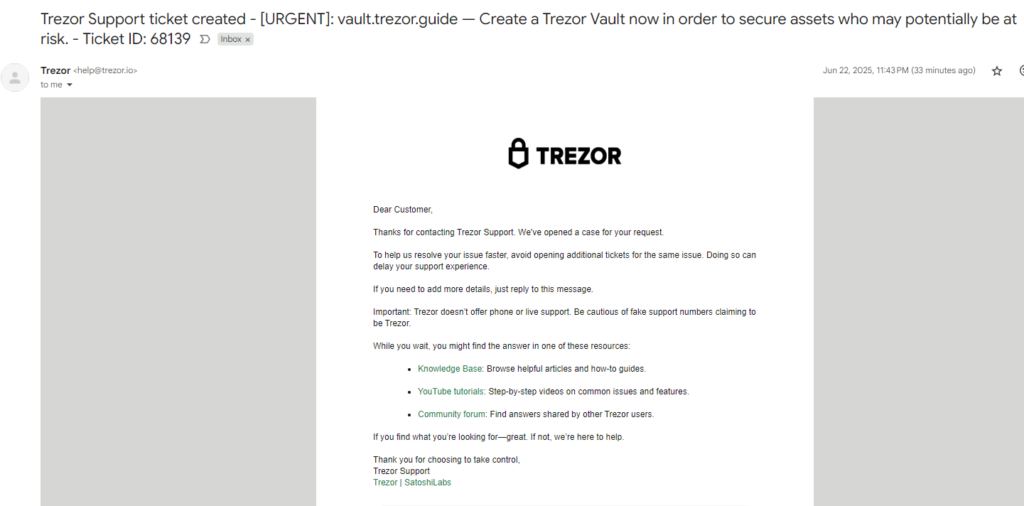

افراد خرابکار میتوانستند از طریق این ایمیلها درخواست «کمک» ارسال کنند، اما بهجای درج اطلاعات تماس خودشان، اطلاعات قربانی را وارد کنند.

درخواست مذکور حاوی کد HTML بود که پاسخ خودکار ترزور را دستکاری کرده و شامل یک حمله فیشینگ میکرد. ایمیل دستکاریشده سپس از طرف ترزور به کاربر ارسال میشد و ظاهراً منبعی معتبر داشت.

از نگاه کاربر، ایمیلی از سوی بخش پشتیبانی ترزور بدون پیشزمینهای مشخص دریافت میشد. محتوای ایمیل درباره یک «درخواست پشتیبانی» جعلی بود، در حالیکه عنوان ایمیل، کاربر را به یک اقدام فیشینگ تشویق میکرد.

این اقدام کلاهبردارانه که مشخصاً مبتنی بر روشهای رایج وب ۲ بود، میتوانست کاربران کیف پولهای سختافزاری را بهطور کامل فریب داده و موجب از دست رفتن تمام داراییهایشان شود.

سال گذشته، Trezor به مشتریان خود هشدار داده بود که ممکن است اطلاعات تماس ۶۶٬۰۰۰ نفری که با مرکز پشتیبانی آن تماس گرفته بودند در معرض خطر قرار گرفته باشد. به بیان دیگر، اطلاعات این افراد ممکن است در وبسایتهای نامطمئن برای فروش در دسترس باشد.

برای اجرای این حمله، یک هکر باید ابتدا دادههای کاربران ترزور و سپس کد HTML مربوط به نفوذ در پاسخهای پشتیبانی را خریداری میکرد که امکان اجرای حملات فیشینگ در مقیاس وسیع را فراهم میساخت.

به عبارت دیگر، هیچ سرنخی مستقیم از عامل این حمله فیشینگ وجود ندارد، چراکه آنها مستقیماً به زیرساختهای Trezor نفوذ نکردهاند. بلکه دادههای کاربران توسط هکرهای دیگر سرقت شده و نقص HTML نیز جداگانه کشف و برای فروش عرضه شده بود.

امید میرود که نهادهای تحقیقاتی بتوانند منشأ این درخواستهای جعلی پشتیبانی را ردیابی کنند، اما مشخص نیست که آیا این پیگیریها نتیجهای در بر خواهد داشت یا خیر.

در ماههای گذشته، حملات ساده مبتنی بر مهندسی اجتماعی، بهشکل قابلتوجهی در نفوذ به امنیت اکوسیستم کریپتو موفق بودهاند. کیف پولهای سختافزاری Trezor بهخودیخود بسیار ایمن هستند، اما حملات فیشینگ میتوانند کاربران را به دور زدن مکانیزمهای حفاظتی وادار کنند.

در چنین فضایی، همه باید هوشیار باشند تا از قربانی شدن در حملات فیشینگ جلوگیری کنند.