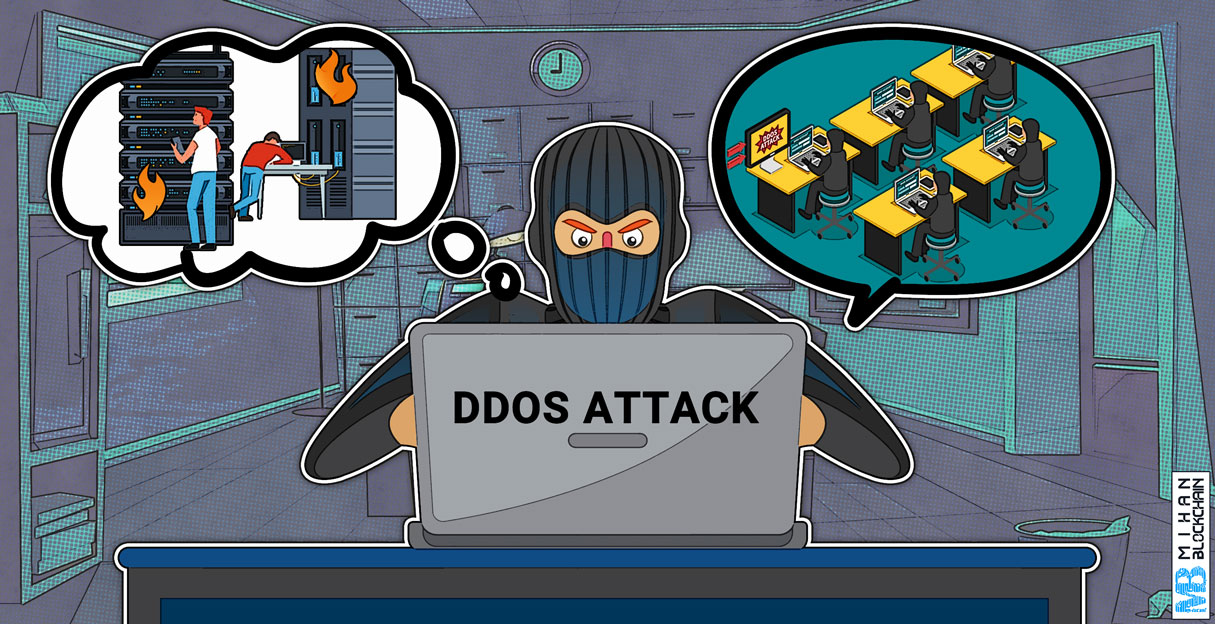

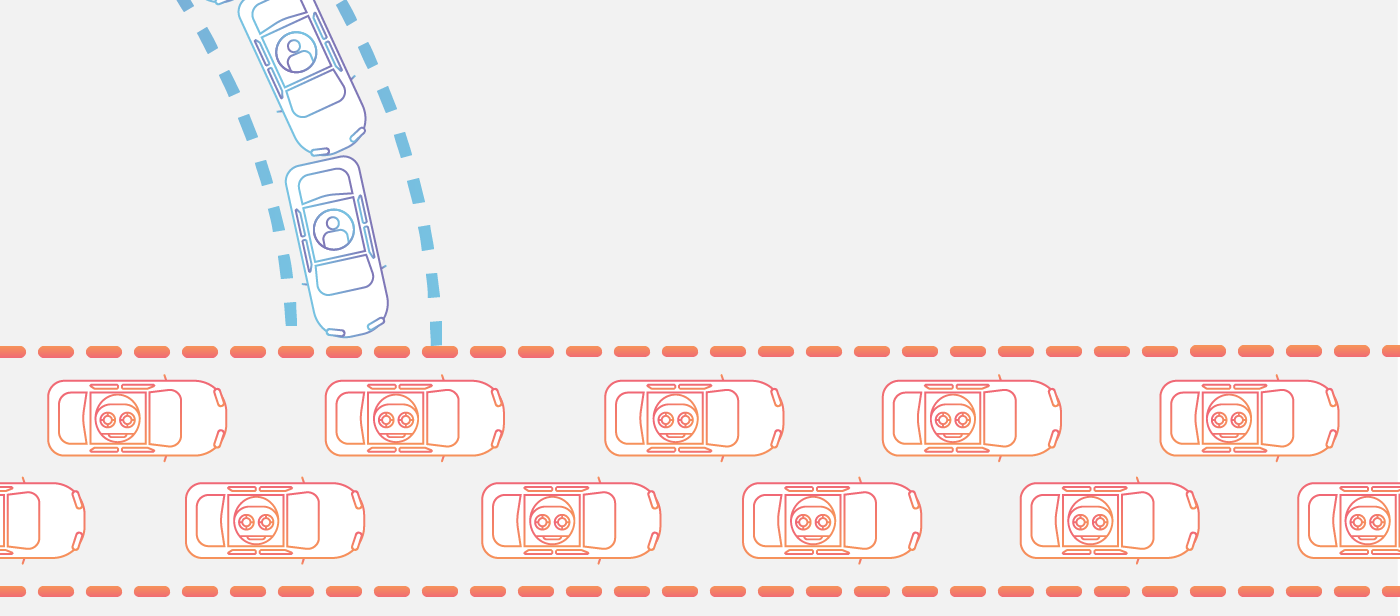

حمله distributed denial of service یا به اختصار DDoS تلاشی خرابکارانه برای مختل کردن ترافیک عادی سرور، سرویس و یا شبکه مقصد با احاطه کردن مقصد و یا زیر ساخت های پیرامون آن با سیلی از ترافیک اینترنتی می باشد. حملات DDoS با استفاده از تعداد زیادی سیستم کامپیوتری به عنوان منابع ترافیک حمله به مقاصد خود می رسند. دستگاه های مورد بهره برداری می توانند شامل کامپیوتر ها و دیگر منابع شبکه ای مانند ابزار های اینترنت اشیا باشند. به طور کلی می توان گفت که حمله DDoS مانند ترافیک سنگینی است که بزرگراه را مسدود می کند و از رسیدن ترافیک عادی به مقصد مطلوب جلوگیری می کند.

در دنیای ارزهای دیجیتال؛ بسیاری از پروژه ها و کمپانی گرفتار این حمله شدند که معروف ترین آنها میتوان به استیم (Steemit) و صرافی بیتمکس اشاره کرد.

یک حمله DDoS چگونه کار می کند؟

این حمله نیازمند یک مهاجم است که کنترل شبکه ماشین های آنلاین را به منظور انجام حمله بدست بگیرد. کامپیوتر ها و دیگر ماشین ها با بدافزار آلوده می شوند و هرکدام تبدیل به یک بات یا zombie می شوند. مهاجم سپس بر روی گروهی از بات ها که botnet نامیده می شوند، کنترل از راه دور خواهد داشت.

زمانی که یک botnet ایجاد شد، مهاجم قادر خواهد بود که با ارسال آموزش های به روز به هر بات از طریق روش کنترل از راه دور به هدایت ماشین ها بپردازد. وقتی که آدرس آی پی یک قربانی توسط botnet هدف قرار می گیرد، هر بات با فرستادن تقاضا هایی به هدف واکنش نشان می دهد که احتمالا باعث می شوند که سرور یا شبکه هدف به سر ریز شدن ظرفیت دچار شود و نتیجه آن امتناع از فراهم کردن سرویس برای ترافیک عادی می باشد. از آنجا که هر بات یک ابزار اینترنتی قانونی است، جدا کردن ترافیک حمله از ترافیک عادی می تواند دشوار باشد.

انواع رایج حملات DDoS

متغیر های مختلف حمله DDoS اجزای مختلف یک کانکشن شبکه ای را هدف قرار می دهند. به منظور درک نحوه عملکرد حملات DDoS مختلف، لازم است بدانید که یک کانکشن شبکه ای چگونه ساخته می شود. یک کانکشن شبکه ای در اینترنت متشکل از مولفه ها یا لایه های مختلف زیادی است. مانند ساختن یک ساختمان از پایه، هر مرحله در این مدل هدف متفاوتی دارد. مدل OSI که در پایین نشان داده شده است، یک چارچوب مفهومی است که برای توصیف قابلیت اتصال شبکه در ۷ لایه مجزا مورد استفاده قرار می گیرد.

در حالی که تقریبا همه حملات DDoS شامل احاطه یک ابزار یا شبکه مقصد با ترافیک می باشند اما در کل حملات را می توان به سه طبقه تقسیم بندی کرد. یک مهاجم ممکن است از یک یا چند متغیر مختلف برای حمله استفاده کند و یا متغیر های حمله دوره ای احتمالا بر اساس اقدامات متقابل انجام شده توسط هدف می باشند.

۱- حملات لایه کاربردی

هدف از این حمله:

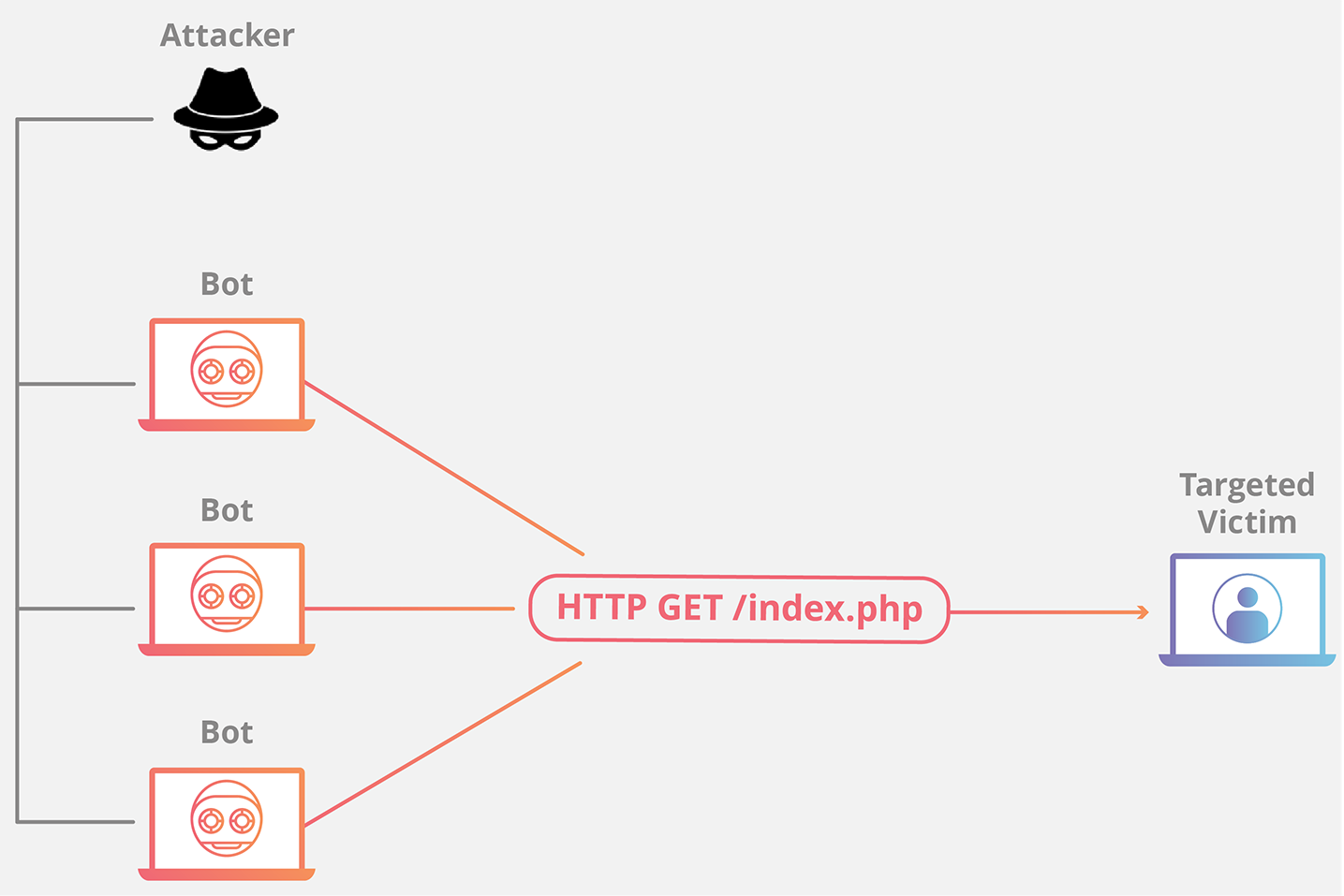

گاهی اوقات به این حمله به عنوان حمله DDoS لایه ۷ اشاره می شود (در اشاره به لایه هفتم مدل OSI) و هدف از چنین حملاتی به اتمام رساندن منابع مقصد می باشد. این حملات لایه ای را هدف قرار می دهند که در آنجا صفحات وب بر روی سرور ایجاد می شوند و در جواب به تقاضا های HTTP تحویل داده می شوند. یک تقاضای خاص HTTP برای اجرا از جانب مشتری ارزان است اما جواب دادن به آن برای سرور مقصد می تواند پر هزینه باشد زیرا که سرور اغلب باید فایل های زیادی را بارگذاری کرده و پرس و جو های پایگاه داده را برای ایجاد یک صفحه وب مدیریت کند. دفاع در برابر حملات لایه ۷دشوار می باشد زیرا تشخیص ترافیک بدکار خیلی مشکل است. در شکل زیر به مثالی در این زمینه توجه کنید:

سیل HTTP

این حمله مشابه تکرار یک رفرش در یک مرورگر شبکه بر روی کامپیوتر های مختلف و به صورت سریع می باشد. تعداد زیادی از تقاضا های HTTP در سرور طغیان ایجاد می کند و سبب امتناع از انجام سرویس می شود. این نوع حمله انواع مختلفی از ساده تا پیچیده دارد. در انواع ساده تر آن ممکن است دسترسی به یک URL با همان گستره آدرس های آی پی در حال حمله، مراجع و عامل های کاربری صورت گیرد. در نسخه های پیچیده ممکن است از تعداد زیادی از آدرس های ای پی در حال حمله استفاده شود و URL های تصادفی با استفاده از مراجع و عامل های کاربری تصادفی هدف قرار بگیرند.

۲- حملات پروتکل

هدف از این حمله

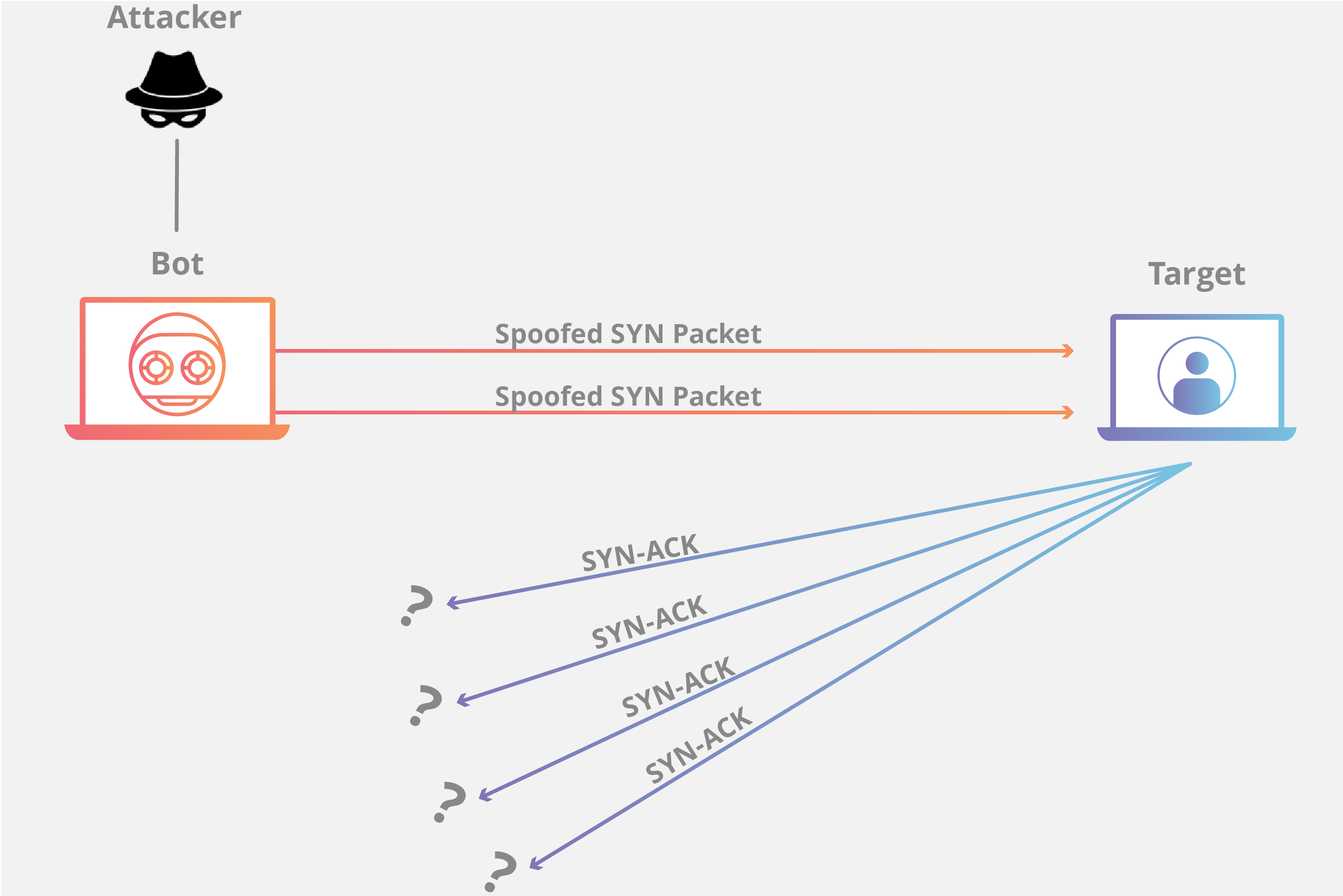

حملات پروتکل همچنین به عنوان حملات مرحله اتمام (state-exhaustion) نیز شناخته می شوند و با مصرف تمام ظرفیت موجود سرور های کاربردی وب یا منابع واسطه مانند فایروال و load balancer سبب قطع سرویس می شوند. حملات پروتکل از وجود ضعف در لایه های ۳ و ۴ بسته پروتکل استفاده می کنند تا مقصد را غیر قابل دسترس نمایش دهند. شکل زیر مثالی از این نوع حمله می باشد:

سیل SYN

سیل SYN مانند یک کارگر در یک اتاق عرضه است که درخواست هایی را از بخش جلویی مغازه دریافت می کند. این کارگر درخواستی را دریافت می کند و سپس می رود و بسته را برمی دارد و قبل از آوردن بسته به بخش جلویی مغازه منتظر تایید می ماند. این کارگر سپس تقاضا های بیشتری دریافت می کند که تایید نشده اند، بنابراین این کارگر با تقاضا های زیادی احاطه می شود که پاسخ داده نشده اند.

این حمله با ارسال تعداد زیادی بسته های SYN درخواست اتصال اولیه TCP با آدرس های آی پی جعلی از TCP handshake بهره برداری می کند. ماشین هدف به هر درخواست اتصال پاسخ می دهد و سپس منتظر مرحله نهایی در handshake می شود که هرگز روی نمی دهد و منابع مقصد در این فرآیند را تمام می کند.

۳- حملات حجمی

هدف از این حمله:

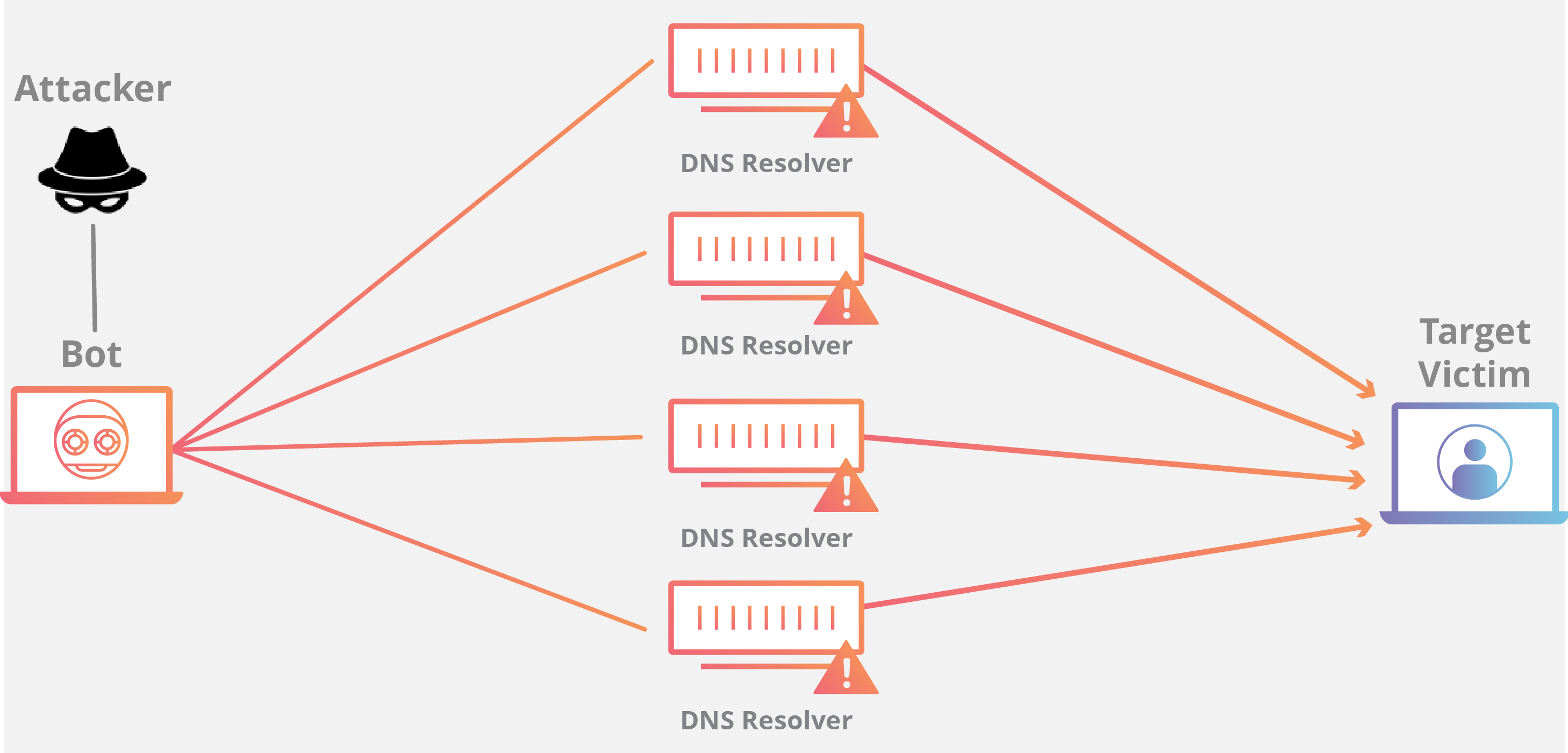

در این نوع حمله تلاش می شود که با مصرف همه پهنای باند موجود بین هدف و اینترنت ازدحام ایجاد شود. تعداد زیادی داده با استفاده از شکلی از amplification (تقویت) و یا یک ابزار دیگر ایجاد ترافیک عظیم مانند تقاضا هایی از جانب botnet به سوی هدف سرازیر می شوند. مثالی در این زمینه در شکل زیر آورده شده است:

DNS Amplification

DNS Amplification مانند این است که فردی به یک رستوران زنگ بزند و بگوید من از هر چیزی یکی می خورم، لطفا با من تماس بگیرید و کل سفارش را به من بگویید. این در حالی است که شماره تماس داده شده همان شماره مقصد می باشد. در این حالت با تلاشی کم، عکس العملی طولانی ایجاد می شود.

با ایجاد تقاضا برای یک سرور DNS باز با استفاده از آدرس آی پی جعلی، آدرس آی پی مقصد جوابی از سرور دریافت می کند. این مهاجم تقاضا را به شیوه ای سازمان دهی می کند که سرور DNS با مقدار زیادی داده به هدف جواب می دهد. در نتیجه مقصد یک amplification از تفحص اولیه مهاجم دریافت می کند.

فرآیند خنثی کردن حمله DDoS

نگرانی اصلی در تسکین حمله DDoS متمایز کردن حمله از ترافیک عادی می باشد. به عنوان مثال اگر محصولی بیرون داده شود و وبسایت شرکت با مشتریان مشتاق مواجه شود، قطع کل این ترافیک اشتباه می باشد. از طرفی اگر این شرکت ناگهان با افزایش ترافیک از جانب عامل های خرابکار مواجه شود، تلاش هایی برای کم کردن این حمله احتمالا لازم خواهد بود. مشکل در اینجاست که جدا کردن مشتری واقعی و ترافیک حمله دشوار می باشد.

در اینترنت مدرن، ترافیک DDoS به شکل های زیادی می آید. این ترافیک می تواند از لحاظ طراحی متنوع باشد، از حملات منبع سیگنال جعلی گرفته تا حملات پیچیده و حملات چند متغیری تطبیقی. حمله DDoS چند متغیری از مسیر های حمله متعددی به منظور احاطه هدف استفاده می کند و احتمالا تلاش های تسکینی در هر مسیر را بر هم می زند. حمله ای که لایه های زیادی از بسته پروتکل را به طور همزمان نشانه بگیرد مانند DNS amplification به همراه HTTP flood مثالی از DDoS چند متغیری است.

تسکین یک حمله DDoS چند متغیری نیازمند گستره ای از استراتژی ها به منظور مواجه شدن با مسیر های مختلف است. به طور کلی هر چه حمله پیچیده تر باشد، احتمال تشخیص ترافیک عادی و ترافیک حمله کننده دشوارتر خواهد بود. هدف مهاجم این است که تا آنجا که می تواند این دو ترافیک را ترکیب کند و تا آنجا که می تواند تسکین را بی اثر کند. تلاش های تسکینی که شامل محدود کردن و یا رها کردن ترافیک هستند، همگی منجر به بیرون راندن ترافیک خوب به همراه ترافیک بد می شوند و حمله نیز ممکن است تغییر یابد و راهی برای دور زدن اقدامات متقابل باز کند. در این حالت، راه حل لایه ای بیشترین منفعت را برای خنثی کردن حملات خواهد داشت.

مسیریابی سیاه چاله (Black Hole Routing)

یک راه حل موجود تقریبا برای همه ادمین های شبکه ایجاد یک مسیر Black Hole و هدایت ترافیک به داخل آن مسیر است. در ساده ترین شکل، وقتی فیلترینگ black hole بدون معیار های محدود کننده خاصی اعمال می شود، هر دو ترافیک شبکه بدکار و قانونی به داخل یک مسیر تهی یا black hole هدایت می شوند و از شبکه رها می شوند. اگر یک دارایی اینترنتی حمله DDoS را تجربه کند، فراهم کننده سرویس اینترنت آن دارایی (ISP) ممکن است همه ترافیک سایت را به عنوان دفاع به داخل یک black hole بفرستد.

محدود کردن نرخ

محدود کردن تعداد تقاضا هایی که یک سرور در یک بازه زمانی خاص می پذیرد نیز روشی از تسکین حملات DDoS است. در حالی که محدود کردن نرخ در کند کردن روند دزدی محتوای اسکریپر های وب و تسکین تلاش های آزمون و خطا برای ورود مفید می باشد، اما به تنهایی احتمالا برای مدیریت کارآمد یک حمله DDoS پیچیده ناکافی می باشد. با این وجود، محدود کردن نرخ مولفه مفیدی در یک استراتژی تسکین DDoS موثر می باشد.

فایروال کاربردی وب

یک فایروال کاربردی وب (WAF) ابزاری است که می تواند در تسکین حمله DDoS لایه ۷ مساعدت کند. با قرار دادن یک WAF بین اینترنت و سرور اصلی، WAF ممکن است به عنوان یک پراکسی معکوس عمل کند و سرور هدف را در برابر انواع خاصی از ترافیک بدکار محافظت کند. با فیلتر کردن درخواست ها بر اساس یک سری قوانین که برای شناسایی ابزار های DDoS به کار می رود، می توان از حملات لایه ۷ ممانعت به عمل آورد. یک ارزش کلیدی یک WAF موثر توانایی پیاده سازی سریع قوانین سفارشی در جواب به یک حمله می باشد.

انتشار شبکه ای Anycast

این رویکرد تسکین از یک شبکه Anycast برای پخش ترافیک حمله در میان شبکه ای از سرور های توزیع شده استفاده می کند تا این ترافیک توسط شبکه جذب شود. مانند هدایت یک روخانه سریع به کانال های کوچکتر جداگانه، این رویکرد تاثیر ترافیک حمله توزیعی را تا جایی پخش می کند که قابل مدیریت شود و هر گونه قابلیت خرابکاری را منتشر کند.

قابلیت اطمینان یک شبکه Anycast برای تسکین یک حمله DDoS بستگی به اندازه حمله و اندازه و کارایی شبکه دارد. بخش مهمی از تسکین DDoS که توسط Cloudflare پیاده شده است، استفاده از شبکه توزیع شده Anycast می باشد. Cloudflare یک شبکه ۲۵ Tbps دارد که مرتبه قدرت آن بزرگتر از عظیم ترین حمله DDoS ثبت شده می باشد.

اگر شما در حال حاضر تحت حمله هستید، اقداماتی هست که می توانید انجام داده و از زیر فشار بیرون آیید. محافظت DDoS که در Cloudflare اعمال می شود، چند منظوره می باشد و هدف آن تسکین بسیاری از متغیر های حمله احتمالی می باشد.