هشداری از گروه اطلاعات تهدید گوگل (Google Threat Intelligence Group) نشان میدهد که بازیگران تهدید وابسته به کرهشمالی از روشی جدید برای سرقت رمز ارز و اطلاعات حساس استفاده میکنند.

به گزارش میهن بلاکچین، در این روش که اترهایدینگ (EtherHiding) نامیده میشود، کد مخرب در قراردادهای هوشمند روی بلاکچینهای عمومی جاسازی میشود و با تکیه بر مهندسی اجتماعی قربانیان را فریب میدهد تا به وبسایتها یا فایلهای آلوده مراجعه کنند؛ بدافزار سپس وجوه و دادههای حساس را سرقت میکند.

EtherHiding چیست؟

اترهایدینگ (EtherHiding) تکنیکی است که برای نخستینبار در سال ۲۰۲۳ ظاهر شد و شامل پنهانسازی بستههای مخرب درون قراردادهای هوشمند عمومی است. هدف اصلی این روش سرقت رمز ارزها و استخراج اطلاعات حساس از دستگاهها و کاربرانی است که بهاشتباه با محتوای آلوده تعامل برقرار میکنند. گروه اطلاعات تهدید گوگل (Google Threat Intelligence Group) این شیوه را در زمره حملات پیچیدهای قرار میدهد که با روشهای کلاسیک مهندسی اجتماعی ترکیب میشود.

روند اجرای حمله چگونه است؟

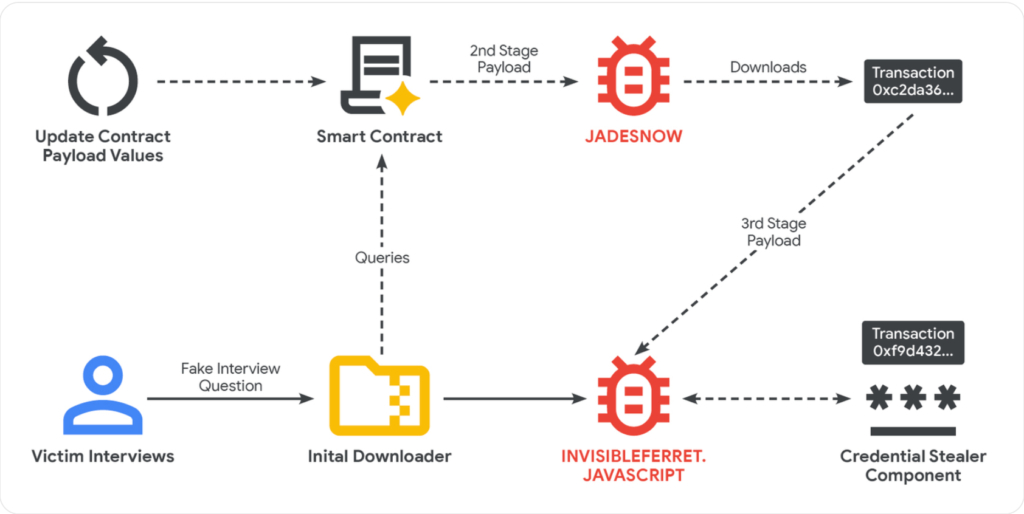

در عمل بازیگران تهدید چند مرحله را پشتسر میگذارند تا موفق به اجرای حمله شوند:

ابتدا مهاجمان از طریق ایجاد شرکتها، آژانسهای استخدامی یا پروفایلهای جعلی، توسعهدهندگان نرمافزار و فعالان حوزه رمز ارز را هدف قرار میدهند.

پس از برقراری ارتباط اولیه، گفتگو به پلتفرمهای پیامرسان مانند دیسکورد (Discord) یا تلگرام (Telegram) منتقل شده و قربانی به انجام «آزمون استخدامی» یا تکلیف کدنویسی هدایت میشود.

در مرحلهٔ فنی هسته حمله رخ میدهد؛ قربانیان معمولاً ترغیب میشوند فایلهایی را از مخازن کد مانند گیت هاب (GitHub) دانلود کنند که در آنجا فایل آلوده قرار دارد. در برخی موارد مهاجمان قربانی را به یک تماس ویدیویی دعوت میکنند و با نمایش پیام خطای جعلی، او را برای دانلود یک پَچ (اصلاحکننده) قانع میسازند؛ این پَچ در واقع حامل کد مخرب است.

فنیتر، مهاجمان با استفاده از یک اسکریپت لودر (Loader Script) کنترل آدرس یک وبسایت را بهدست میآورند و کد جاوااسکریپت مخربی را در آن قرار میدهند. این کد وبسایت را طوری تنظیم میکند که با یک قرارداد هوشمند مخرب روی شبکه بلاکچین ارتباط برقرار کند. ارتباط بین وبسایت آلوده و قرارداد هوشمند معمولاً از طریق یک تابع «فقط خواندنی» صورت میگیرد که تراکنشی روی دفترکل ایجاد نمیکند؛ بدینترتیب مهاجمان میتوانند از دید ناظران پنهان بمانند و هزینههای تراکنش را به حداقل برسانند.

پس از اجرای اولیه، بدافزار مرحله دوم که مبتنی بر جاوااسکریپت است و «JADESNOW» نامیده میشود، مستقر میشود تا دادههای حساس را از دستگاه قربانی استخراج کند. برای اهدافی که ارزش بیشتری دارند، مرحله سوم نیز ممکن است فعال شود که دسترسی بلندمدت و پایداری به دستگاه و شبکهٔ قربانی فراهم میآورد.

این حمله چندین ویژگی دارد که آن را به تهدیدی جدی تبدیل میکند:

- استفاده همزمان از مهندسی اجتماعی و تکنیکهای فنی باعث میشود کشف زودهنگام دشوار شود.

- جاسازی کد در قراردادهای هوشمند عمومی و فراخوانی «فقط خواندنی» هزینهها را کاهش میدهد و ردپاها را کمرنگ میکند.

- بهرهگیری از وبسایتهای مشروع آلوده اعتماد کاربران را علیه خود آنها به کار میگیرد.

- مراحل چندگانه و وجود بدافزارهای جداگانه (مانند JADESNOW) امکان سرقت گستردهتر دادهها و دسترسی بلندمدت را فراهم میکند.

توصیهها و راهکارهای محافظتی

برای کاهش خطر مواجهه با حملات مشابه و محافظت از داراییها و اطلاعات، توصیههای زیر مطرح است:

- در مواجهه با پیشنهادهای شغلی یا تماسهای حرفهای غیرمنتظره محتاط باشید و صحت شرکت و فرستنده را بهصورت مستقل بررسی کنید.

- از دانلود فایلها یا پَچهای ارائهشده توسط آدرسهای ناشناس یا لینکهای ارسالی در پیامرسانها خودداری کنید و بهجای آن از منابع رسمی و شناختهشده استفاده کنید.

- هرگز کد یا فایل را بدون بازبینی امنیتی کامل روی دستگاههای کاری یا کیفپولهای دارای دارایی بارگذاری نکنید.

- برای تعامل با قراردادهای هوشمند و DAppها از کیفپولها و محیطهای ایزوله استفاده کنید و همیشه مجوزهای درخواستی را با دقت بررسی کنید.

- از راهکارهای آنتیمالور و ابزارهای تحلیل ترافیک شبکه برای شناسایی رفتارهای مشکوک استفاده کنید و سیستمها را بهروز نگه دارید.

- در صورت مشاهده رفتار غیرعادی یا تماسهای مشکوک، فوراً ارتباط را قطع کنید و برای بررسی بیشتر از تیمهای امنیتی یا متخصصان کمک بگیرید.

گزارش گروه اطلاعات تهدید گوگل (Google Threat Intelligence Group) نشان میدهد بازیگران تهدید پیشرفتهای مانند گروههایی مرتبط با کرهشمالی از تکنیکهایی مانند اترهایدینگ (EtherHiding) استفاده میکنند تا بهطور هدفمند وجوه و دادهها را سرقت کنند. ترکیب مهندسی اجتماعی با جاسازی کد در قراردادهای هوشمند، تهدیدی جدی برای کاربران و سازمانهای فعال در فضای رمز ارز و توسعه نرمافزار پدید آورده است؛ بنابراین افزایش آگاهی، اعمال احتیاطهای فنی و رویهای و استفاده از ابزارهای حفاظتی بهترین راهکارهای فعلی برای کاهش این ریسکها هستند.