گزارشها نشان میدهد کالاهبرداران مهندسی اجتماعی با استفاده از پیشنهادهای شغلی جعلی و یک اپلیکیشن آلوده به بدافزار به نام گرس کال (GrassCall) در حال نصب نرمافزاری برای سرقت اطلاعات هستند که کیف پولهای رمزارزی را هدف قرار داده و داراییهای آنها را تخلیه میکند.

به گزارش میهن بلاکچین، وبسایت بلیپینگ کمپیوتر (BleepingComputer) در تاریخ ۲۶ فوریه (۸ اسفند) گزارش داد که عاملان این کلاهبرداری اکنون این طرح را رها کردهاند و وبسایتها و حسابهای لینکدین مرتبط با این طرح حذف شدهاند، زیرا صدها نفر از قربانیان این حمله اعتراض کردهاند. برخی از این افراد تأیید کردهاند که پس از دانلود اپلیکیشن گرس کال، کیف پول رمزارزی آنها تخلیه شده است.

استخدامهای جعلی برای انتشار بدافزار

گفته میشود که گروه جرایم سایبری کریزی ایول (Crazy Evil) مستقر در روسیه پشت این کلاهبرداری قرار دارد. این گروه شامل متخصصان مهندسی اجتماعی است که بهعنوان یک «تیم ترافر (Taffer team)» شناخته میشوند و تمرکز اصلی آنها بر سرقت داراییهای رمزارزی است.

شرکت امنیت سایبری رکوردد فیوچر (Recorded Future) در ژانویه (دی) گزارش داد که بیش از ۱۰ کلاهبرداری فعال در شبکههای اجتماعی را به گروه کریزی ایول مرتبط کرده است. این شرکت اعلام کرد که این گروه در حوزه رمزارزها فعالیت دارد و از روشهای فیشینگ پیشرفته برای جذب قربانیان استفاده میکند.

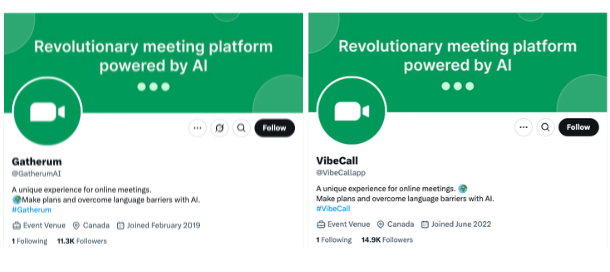

یکی از کلاهبرداریهای این گروه، با نام «Gatherum»، به نظر میرسد نسخه اولیه GrassCall باشد، زیرا این اپلیکیشن نیز خود را بهعنوان یک ابزار برگزاری جلسات معرفی کرده و از همان لوگو و برندینگ استفاده میکرده است.

یک حساب کاربری در شبکه X با نام «VibeCall» پیدا شده است که از همان لوگو و برند Gatherum و GrassCall استفاده میکند. این حساب از ژوئن ۲۰۲۲ (خرداد ۱۴۰۱) ایجاد شده اما فعالیت آن از اواسط فوریه (بهمن) آغاز شده است.

جدیدترین طرح گروه کریزی ایول شامل یک شرکت رمزارزی جعلی به نام «Chain Seeker» بود که در شبکههای اجتماعی مختلف حساب کاربری داشت و در سایتهای محبوب استخدامی در حوزه وب ۳ مانند CryptoJobsList و WellFound آگهیهای شغلی منتشر میکرد.

افرادی که برای این مشاغل درخواست ارسال میکردند، ایمیلی از این شرکت دریافت میکردند که از آنها خواسته میشد با مدیر بازاریابی شرکت در تلگرام تماس بگیرند. در این مرحله، به قربانی پیشنهاد داده میشد که اپلیکیشن آلوده GrassCall را از یک وبسایت تحت کنترل این گروه دانلود کند. این وبسایت اکنون حذف شده است.

دهها پست در شبکههای اجتماعی X و لینکدین، نشان میدهد که جویندگان کار پس از درخواست برای موقعیتهای شغلی در Chain Seeker، لینک دانلود این بدافزار را دریافت کردهاند.

یکی از کاربران لینکدین به نام کریستین گیتا (Cristian Ghita) در تاریخ ۲۶ فوریه (۸ اسفند) پس از درخواست شغل در این شرکت نوشت:

این کلاهبرداری بهشدت حرفهای طراحی شده بود. آنها یک وبسایت، پروفایلهای لینکدین و X و حتی لیستی از کارکنان داشتند.

او افزود:

از تقریبا هر زاویهای، این شرکت واقعی به نظر میرسید. حتی ابزار ویدئوکنفرانس آنها نیز حضور آنلاین قابلباوری داشت.

استخدامهای جعلی با حقوق بالا

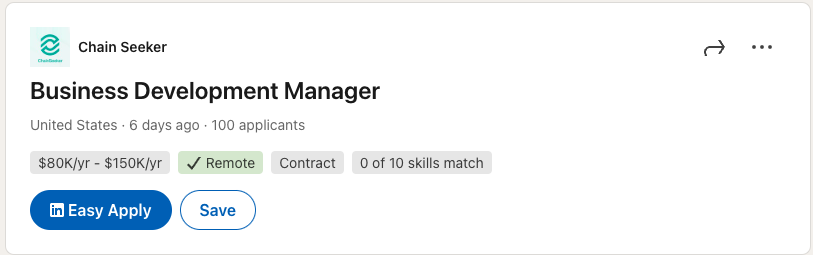

آگهیهای شغلی Chain Seeker در بیشتر پلتفرمهای کاریابی حذف شدهاند، اما در زمان نگارش این گزارش، هنوز یک آگهی در لینکدین فعال بود.

یکی از این آگهیهای جعلی، برای نقش «مدیر توسعه کسبوکار» با حقوق سالانه تا ۱۵۰٬۰۰۰ دلار منتشر شده بود.

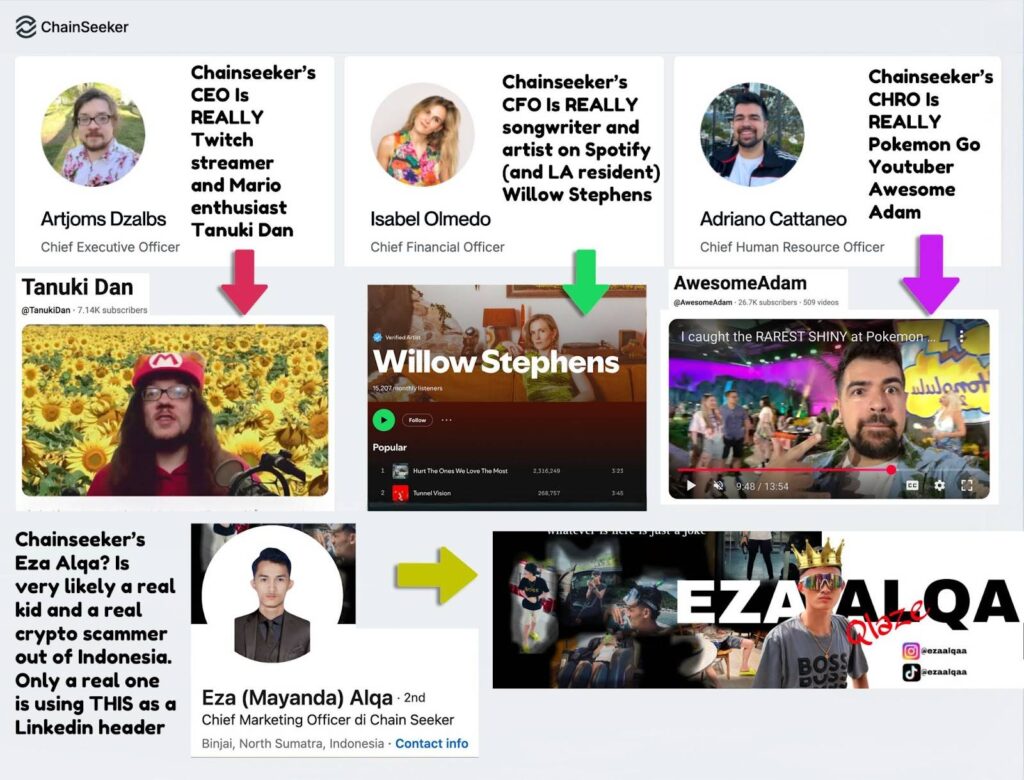

وبسایت Chain Seeker یک مدیر مالی به نام ایزابل اولمدو (Isabel Olmedo) و یک مدیر منابع انسانی به نام آدریانو کاتانیو (Adriano Cattaneo) را معرفی کرده بود که هر دو حساب کاربری لینکدین آنها اکنون حذف شده است. بااینحال، حسابی با نام «Artjoms Dzalbs» همچنان فعال بوده و خود را بهعنوان مدیرعامل شرکت معرفی کرده است.

یک کاربر لینکدین به نام رایلی رابینز (Riley Robbins) فاش کرد که تیم اجرایی Chain Seeker از تصاویر اشخاص واقعی در اینترنت برای جعل هویت استفاده کرده است.

هشدار به معاملهگران رمزارز و NFT

در گزارش ماه گذشته، رکوردد فیوچر هشدار داده بود که معاملهگران رمزارز و NFT و همچنین افراد فعال در حوزه بازیهای بلاکچینی، اهداف اصلی این نوع کلاهبرداریها هستند.

بسیاری از کاربران X و لینکدین توصیه کردهاند که افرادی که احساس میکنند تحت تأثیر بدافزار GrassCall قرار گرفتهاند، از یک دستگاه آلودهنشده استفاده کرده و رمزهای عبور خود را تغییر دهند. همچنین، توصیه شده که داراییهای رمزارزی خود را به کیف پولهای جدید منتقل کنند تا از سرقت بیشتر جلوگیری شود.