اگر فریلنسر هستید، شاید بدون آنکه بدانید در حال همکاری با جاسوسان کره شمالی باشید. پژوهش تازهای در حوزه اطلاعات سایبری نشان میدهد مأموران فناوری اطلاعات این کشور با تغییر تاکتیکهای خود، از فریلنسرها بهعنوان پوشش هویتی برای گرفتن پروژههای بینالمللی و افتتاح حسابهای بانکی استفاده میکنند.

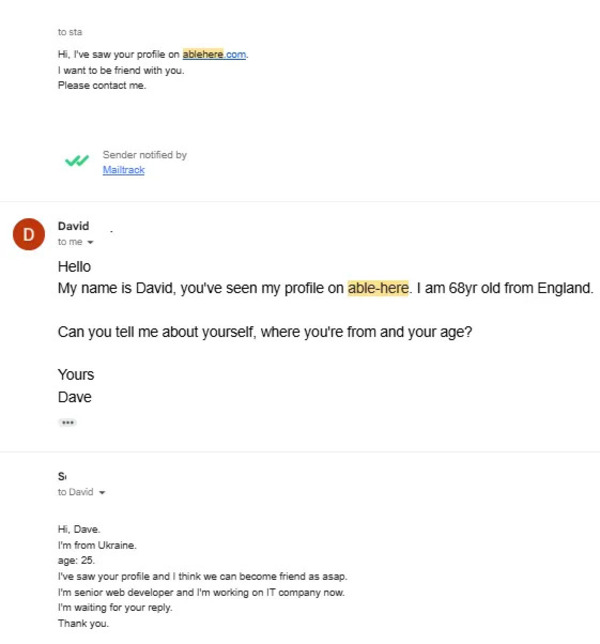

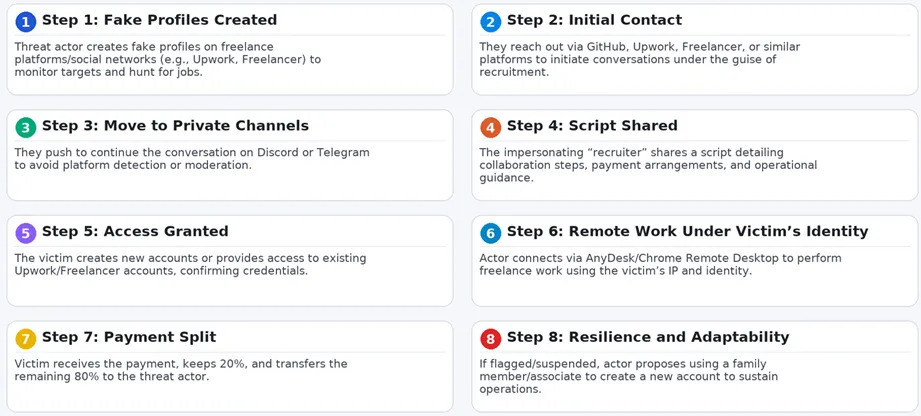

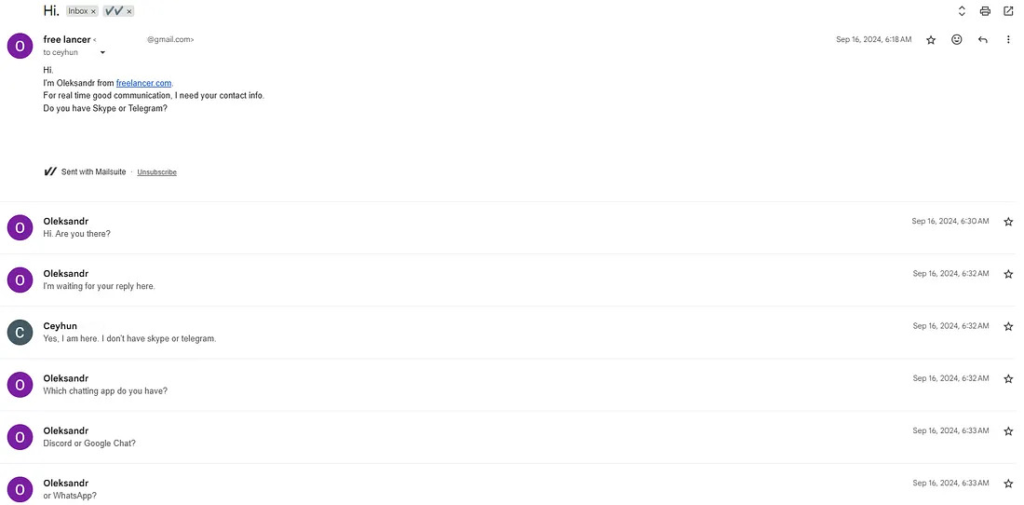

به گزارش میهن بلاکچین، ماموران امنیتی کره شمالی در پلتفرمهایی مانند آپورک (Upwork)، فریلنسر (Freelancer) و گیتهاب (GitHub) سراغ افراد جویای کار میروند، ارتباط را به تلگرام یا دیسکورد منتقل میکنند و سپس آنها را راهنمایی میکنند تا نرمافزارهای دسترسی از راه دور نصب کرده و مراحل تأیید هویت را طی کنند. این روش به آنها اجازه میدهد از سد سیستمهای نظارتی عبور کنند و مانند یک کاربر بومی، وارد بازار جهانی کار شوند.

اقتصاد سایه با هویتهای واقعی

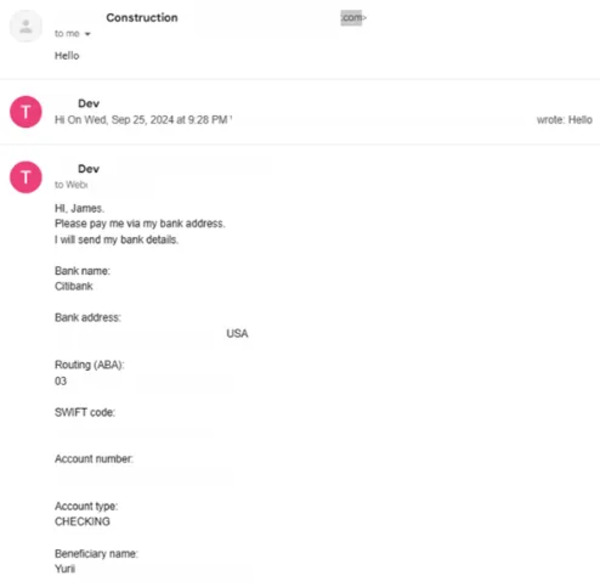

به گفته هاینر گارسیا (Heiner García)، کارشناس تهدیدات سایبری در شرکت تلفونیکا (Telefónica) و پژوهشگر امنیت بلاکچین، در این روش، صاحبان واقعی حسابها فقط یکپنجم دستمزد را دریافت میکنند، در حالی که باقی مبلغ از طریق رمزارزها یا حسابهای بانکی به مأموران کره شمالی منتقل میشود.

گارسیا توضیح میدهد که این افراد نرمافزارهایی مانند انیدسک (AnyDesk) یا کروم ریموت دسکتاپ (Chrome Remote Desktop) را نصب میکنند تا مأموران بتوانند از سیستم آنها کار کنند؛ بهطوری که پلتفرم، آیپی (IP) محلی را میبیند و همه چیز طبیعی به نظر میرسد. او تأکید میکند این افراد قربانی هستند، نه همدست. آنها تصور میکنند در حال همکاری در قالب پیمانکاری فرعی هستند و از ماهیت واقعی کار بیخبرند.

در پیامهای رد و بدلشده، این قربانیان اغلب سؤالهایی ابتدایی مانند «چطور پول درمیاریم؟» میپرسند و هیچ کار فنی خاصی انجام نمیدهند. وظیفه آنها فقط تأیید حساب، نصب نرمافزار و روشن نگهداشتن سیستم است تا مأموران بتوانند با هویت آنها وارد پروژهها شوند، با مشتریان گفتگو کنند و کار را تحویل دهند.

با این حال، همه این افراد ناآگاه نیستند. برخی دقیقاً میدانند چه میکنند و آگاهانه در ازای پول، به این عملیات کمک میکنند. نمونهای از این همکاریها در آمریکا باعث بازداشت متیو آیزاک نوت (Matthew Isaac Knoot) در سال ۲۰۲۴ شد.

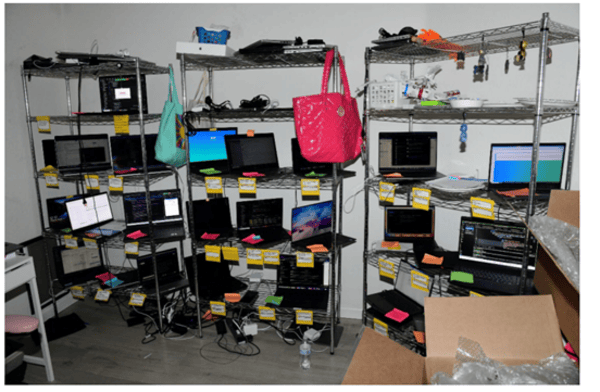

نوت، فردی از نشویل (Nashville) بود که مزرعهای از لپتاپها را برای کارگران کره شمالی راهاندازی کرده بود تا با هویتهای سرقتی، بهعنوان کارمند آمریکایی شناخته شوند. چندی بعد نیز کریستینا مری چپمن (Christina Marie Chapman) در آریزونا به دلیل میزبانی از عملیاتی مشابه که بیش از ۱۷ میلیون دلار به کره شمالی منتقل کرده بود، به بیش از هشت سال زندان محکوم شد.

مدل جذب بر پایه آسیبپذیری

ارزشمندترین اهداف این شبکه، کاربران آمریکایی، اروپایی و آسیایی هستند که حسابهای تأییدشده آنها میتواند به مشاغل بزرگ شرکتی دسترسی یابد و محدودیتهای جغرافیایی را دور بزند. با این حال، گارسیا اسناد مربوط به افراد ساکن مناطق فقیرتر مانند اوکراین و آسیای جنوب شرقی را نیز مشاهده کرده است. او میگوید:

آنها افراد کمدرآمد و آسیبپذیر را هدف میگیرند، حتی کسانی که ناتوانی جسمی دارند.

کره شمالی سالهاست که بهدنبال نفوذ در صنایع فناوری و رمزارز است تا منابع مالی جدیدی برای برنامههای نظامی خود به دست آورد. سازمان ملل پیشتر اعلام کرده بود که فعالیتهای سایبری و پروژههای رمزارزی مرتبط با این کشور به تأمین مالی برنامههای موشکی و تسلیحاتی آن کمک میکند.

گارسیا توضیح میدهد که هدف این تاکتیکها صرفاً حوزه رمزارز نیست. در یکی از پروندههایی که بررسی کرده، یک کارگر کره شمالی با استفاده از هویت سرقتشده یک آمریکایی، خود را بهعنوان معمار اهل ایلینوی معرفی کرده و حتی پروژه طراحی ساختمانی در آپورک را با موفقیت تحویل داده است. او اضافه میکند:

آنها از همه مسیرها استفاده میکنند. چه رمزارز باشد، چه بانک، چه پروژههای طراحی و پشتیبانی مشتری؛ آنها به هرجایی که بتوانند نفوذ کنند، میروند.

چرا پلتفرمها هنوز ناتوان هستند؟

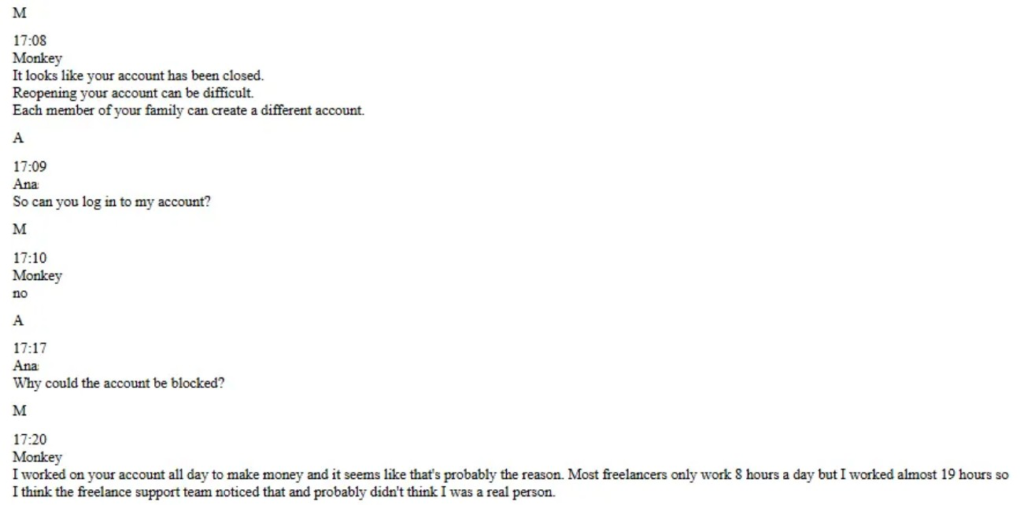

با وجود افزایش آگاهی کارفرمایان درباره خطرات احتمالی استخدام نیروهای کره شمالی، تشخیص این نفوذها معمولاً زمانی اتفاق میافتد که رفتار غیرعادی باعث هشدار سیستم میشود. وقتی حسابی مسدود میشود، مأموران بلافاصله با هویت جدیدی بازمیگردند. در یکی از موارد، پس از تعلیق حساب یک کاربر در آپورک بهدلیل فعالیت بیش از حد، مأمور به او گفته بود از حساب یکی از اعضای خانواده برای ادامه کار استفاده کند.

این چرخش مداوم هویتها، ردیابی و پاسخگویی را تقریباً ناممکن میکند. در ظاهر، حساب کاربری و مدارک همه واقعی است؛ اما فردی که پشت کیبورد نشسته، در کشوری دیگر قرار دارد و هیچ نشانی از او در پلتفرمها دیده نمیشود. سیستمهای احراز هویت نمیتوانند تفاوت را تشخیص دهند، زیرا تمام نشانهها (از IP محلی گرفته تا مدارک هویتی) واقعی است.

گارسیا هشدار میدهد که هرگونه درخواست برای نصب نرمافزارهای دسترسی از راه دور یا اجازه دادن به کسی برای کار کردن از طریق حساب شما، باید بهعنوان زنگ خطر تلقی شود. او میگوید:

در یک فرآیند استخدام واقعی، هیچکس نباید کنترل دستگاه یا هویت شما را بخواهد. اگر چنین درخواستی دریافت کردید، بدانید پشت آن ماجرایی تاریک پنهان است.