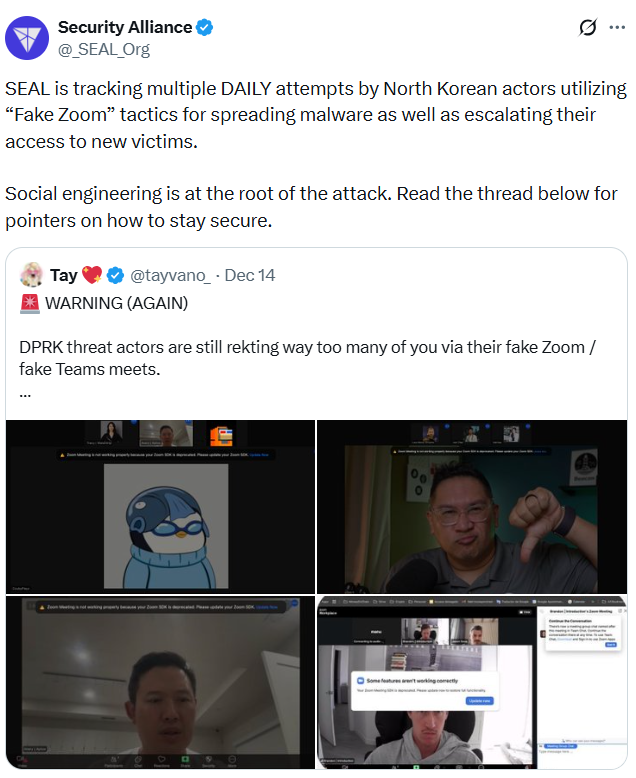

ائتلاف امنیتی غیرانتفاعی سکیوریتی الاینس (Security Alliance) یا سیل (SEAL) هشدار میدهد که حملات روزانه هکرهای کره شمالی به کاربران حوزه رمزارز، حالا وارد مرحلهای نگرانکننده شده است.

به گزارش میهن بلاکچین، سیل بیان کرد این گروهها با برگزاری تماسهای جعلی در زوم (Zoom)، قربانیان را فریب میدهند و بدافزارهایی را روی سیستم آنها نصب میکنند که دسترسی کامل به داراییها و اطلاعات حساس میدهد. تیلور موناهان (Taylor Monahan)، پژوهشگر امنیت سایبری، میگوید این روش تاکنون بیش از ۳۰۰ میلیون دلار از کاربران سرقت کرده است.

هشدار SEAL درباره کلاهبرداری تماس جعلی زوم

سیل اعلام میکند که در حال حاضر، هر روز با چندین تلاش برای اجرای این نوع کلاهبرداری مواجه است؛ این موضوع نشان میدهد این روش به یک ابزار ثابت و روزمره در جعبهابزار هکرهای کره شمالی تبدیل شده است. آنچه این حمله را خطرناکتر میکند، ظاهر کاملاً عادی و حرفهای آن است که حتی کاربران باتجربه را هم میتواند غافلگیر کند.

به گفته موناهان، سناریو معمول این حمله با یک پیام در تلگرام شروع میشود. پیام از طرف حساب کاربری فردی ارسال میشود که قربانی او را میشناسد یا دستکم تصور میکند که میشناسد. همین حس آشنایی باعث میشود سطح هوشیاری قربانی پایین بیاید. مکالمه بهظاهر عادی پیش میرود و در نهایت، پیشنهاد یک تماس کوتاه برای گپوگفت یا هماهنگی در زوم مطرح میشود.

پیش از شروع تماس، لینکی برای ورود به جلسه ارسال میشود که اغلب طوری طراحی شده تا کاملاً واقعی به نظر برسد. قربانی با کلیک روی لینک، تصویری از همان فرد و حتی چند نفر دیگر که بهعنوان همکار یا شریک معرفی میشوند میبیند.

موناهان تأکید میکند که برخلاف برخی گزارشها، این ویدیوها دیپفیک (DeepFake) نیستند؛ بلکه ضبطهای واقعی هستند که یا از قربانیان قبلی پس از هک شدن به دست آمدهاند یا از منابع عمومی مانند پادکستها استخراج شدهاند.

اما نقطه اصلی حمله، درست بعد از شروع تماس اتفاق میافتد. هکرها تظاهر میکنند که مشکل صدا یا اتصال دارند و برای رفع مشکل، یک فایل بهاصطلاح اصلاحی یا پچ ارسال میکنند. به محض باز شدن این فایل، بدافزار روی سیستم قربانی نصب میشود. بعد از آن، تماس جعلی خیلی خونسردانه و با بهانه هماهنگی برای زمانی دیگر، به پایان میرسد.

موناهان میگوید در این لحظه، کار تمام شده است؛ سیستم شما آلوده شده و مهاجمان فقط وانمود میکنند همه چیز عادی است تا حساسیت ایجاد نشود. در ادامه، آنها بهتدریج تمام رمزارزها، گذرواژهها، کلیدهای خصوصی، اطلاعات شرکت یا پروتکل و حتی حساب تلگرام قربانی را تصاحب میکنند.

بدتر از آن، پس از هک تلگرام، از همان حساب برای فریب دوستان و همکاران قربانی استفاده میشود و زنجیرهای از قربانیان جدید شکل میگیرد.

اگر روی لینک بدافزار کلیک کردهایم، چه باید بکنیم؟

موناهان هشدار میدهد که اگر حتی کوچکترین شکی دارید که روی لینک مشکوک در یک تماس زوم کلیک کردهاید، باید فوراً اقدام کنید.

نخستین قدم، قطع فوری اتصال وایفای و خاموش کردن دستگاه آلوده است. سپس با استفاده از یک دستگاه دیگر که کاملاً امن باشد، تمام داراییهای رمزارزی خود را به کیف پولهای جدید منتقل کنید، همه گذرواژهها را تغییر دهید و احراز هویت دو مرحلهای را در هر سرویسی که امکانش وجود دارد فعال کنید.

در مرحله بعد، دستگاه آلوده باید بهطور کامل پاکسازی شود؛ یک پاکسازی در سطح حافظه، نه صرفاً حذف چند فایل. بدون این کار، استفاده دوباره از دستگاه ریسک بزرگی خواهد بود.

موناهان بهطور خاص بر ایمنسازی حساب تلگرام تأکید میکند، زیرا این حسابها هدف اصلی هکرها برای گسترش حمله هستند. او توصیه میکند تلگرام را روی گوشی باز کنید، به بخش تنظیمات و سپس دستگاهها بروید، همه نشستهای فعال دیگر را ببندید، گذرواژه را تغییر دهید و احراز هویت چندمرحلهای را فعال یا بهروزرسانی کنید.

به گفته موناهان، هکرها پس از در اختیار گرفتن تلگرام قربانی، از فهرست مخاطبان ذخیرهشده برای شناسایی و فریب افراد جدید استفاده میکنند.

به همین دلیل، آخرین و شاید مهمترین توصیه او این است که اگر حساب تلگرام شما هک شد، فوراً و بدون تعارف به همه اطلاع دهید. او صریح میگوید غرور را کنار بگذارید و با صدای بلند هشدار بدهید، چون در غیر این صورت، ناآگاهانه به ابزاری برای هک شدن دوستان و همکارانتان تبدیل میشوید.