بر اساس هشدار سازمان غیرانتفاعی امنیت سایبری سکیوریتی الاینس (Security Alliance)، در هفتههای اخیر موج تازهای از حملات درینر (Drainer) رمزارزی از طریق یک آسیبپذیری در کتابخانه جاوااسکریپت ریاکت (React) شناسایی شده است.

به گزارش میهن بلاکچین، در این حملات کدهای مخرب بهطور مخفیانه در وبسایتها تزریق میشوند و کاربران را به امضای تراکنشهایی فریب میدهند که در نهایت به تخلیه کیف پول آنها منجر میشود.

کدهای نامرئی، کیفپولهای خالی

ریاکت یکی از پرکاربردترین ابزارها برای ساخت رابط کاربری، بهویژه در اپلیکیشنهای تحت وب است و همین گستردگی استفاده، این آسیبپذیری را به تهدیدی جدی تبدیل کرده است.

تیم ریاکت در ۳ دسامبر (۱۲ آذر) اعلام کرد که لاکلن دیویدسون (Lachlan Davidson)، یک هکر کلاهسفید، نقص امنیتی مهمی را در این کتابخانه شناسایی کرده است؛ این ضعف امکان اجرای کد از راه دور بدون احراز هویت را فراهم میکند. به بیان ساده، مهاجم میتواند کد دلخواه خود را روی وبسایت قربانی اجرا کند.

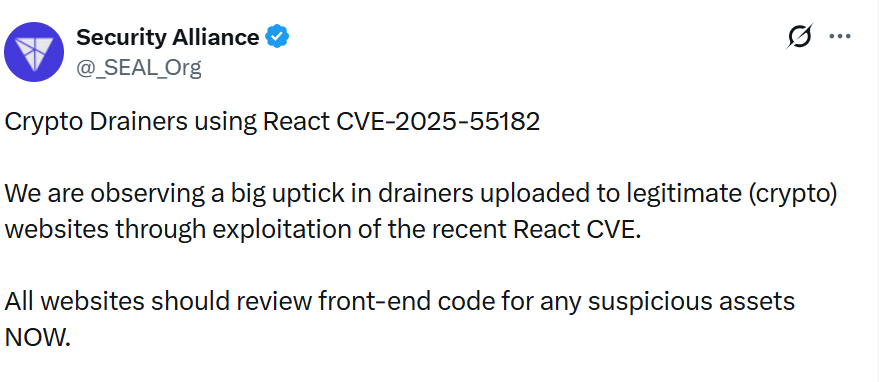

طبق گزارش SEAL، مهاجمان سایبری از این آسیبپذیری که با شناسه CVE-2025-55182 ثبت شده، برای اضافه کردن مخفیانه کدهای تخلیهکننده کیف پول به وبسایتهای مرتبط با رمزارز استفاده میکنند. این کدها معمولاً بدون آنکه مدیر سایت یا کاربر متوجه شود، در پسزمینه فعال میشوند و زمینه را برای سرقت داراییهای دیجیتال فراهم میکنند.

تیم SEAL هشدار میدهد که افزایش این نوع حملات کاملاً محسوس است و تأکید میکند همه وبسایتها (نه فقط پروژههای وب ۳) در معرض خطر قرار دارند.

به گفته این نهاد، کاربران باید هنگام امضای هر نوع مجوز یا پیام تراکنشی، نهایت احتیاط را به خرج دهند، چراکه درینرها اغلب با ترفندهایی مانند پنجرههای پاپآپ جعلی با وعده پاداش یا ایردراپ، قربانی را به امضای تراکنش فریب میدهند.

وبسایتهایی که هشدار فیشینگ گرفتهاند

SEAL اعلام کرده است که برخی وبسایتهای آلوده، بدون توضیح مشخص، بهطور ناگهانی با برچسب ریسک فیشینگ مواجه شدهاند. به همین دلیل، این نهاد به مدیران وبسایتها توصیه میکند پیش از هر اقدامی، کدهای فرانتاند خود را بهدقت بررسی کنند تا مطمئن شوند هیچ درینر پنهانی کاربران را تهدید نمیکند.

بر اساس توصیههای SEAL، میزبانهای وب باید سیستم خود را از نظر آسیبپذیری CVE-2025-55182 اسکن کنند، بررسی کنند که آیا کد فرانتاند بهصورت ناگهانی در حال بارگذاری فایل یا اسکریپت از منابع ناشناس است یا نه، و دقت کنند که آیا اسکریپتهای لودشده شامل جاوااسکریپت مبهمسازیشده (Obfuscated) هستند یا خیر. همچنین لازم است بررسی شود که هنگام درخواست امضای تراکنش، گیرنده نهایی در کیف پول بهدرستی نمایش داده میشود.

SEAL تأکید میکند اگر پروژهای مسدود شده یا با هشدار فیشینگ مواجه شده، بسیار محتمل است که ریشه مشکل در همین موضوع باشد و توسعهدهندگان باید پیش از درخواست حذف هشدار، ابتدا کدهای خود را بازبینی و پاکسازی کنند.

انتشار وصله امنیتی توسط تیم ریاکت

تیم ریاکت در سوم دسامبر وصله امنیتی مربوط به آسیبپذیری CVE-2025-55182 را منتشر کرده و بهطور جدی توصیه کرده است که همه پروژههایی که از react-server-dom-webpack، react-server-dom-parcel یا react-server-dom-turbopack استفاده میکنند، هرچه سریعتر نسخه خود را بهروزرسانی کنند تا این حفره امنیتی بسته شود.

با این حال، تیم ریاکت توضیح داده است که همه پروژهها در معرض این خطر نیستند. اگر اپلیکیشن شما از کد سمت سرور ریاکت استفاده نمیکند، یا از فریمورکها، باندلرها یا افزونههایی که از React Server Components پشتیبانی میکنند بهره نمیبرد، این آسیبپذیری شامل حال شما نمیشود.

در مجموع، این رخداد بار دیگر نشان میدهد که حتی محبوبترین و پرکاربردترین ابزارهای توسعه وب نیز میتوانند به نقطه ورود حملات گسترده تبدیل شوند؛ این حملات در فضای رمزارز، مستقیماً به از دست رفتن دارایی کاربران ختم میشوند و بیتوجهی به بهروزرسانیهای امنیتی، هزینهای بسیار سنگین به همراه دارد.