در ساعات اولیه روز ۲۸ خرداد ۱۴۰۴، خبری همچون بمب در جامعه ارزهای دیجیتال ایران منفجر شد. صرافی نوبیتکس، بزرگترین و یکی از قدیمیترین پلتفرمهای تبادل رمزارز در کشور، هدف یک حمله سایبری گسترده قرار گرفت. هک نوبیتکس توسط گروه هکری موسوم به «گنجشک درنده»، نه تنها منجر به سرقت دهها میلیون دلار ارز دیجیتال شد، بلکه سوالات عمیقتری را در مورد امنیت زیرساختهای مالی ایران، ماهیت جنگهای سایبری نوین و آینده مبهم داراییهای دیجیتال در یک محیط ژئوپلیتیک پر تنش بهوجود آورد.

در این مقاله از میهن بلاکچین، به کالبدشکافی دقیق این هک، بررسی ابعاد فنی، سیاسی و اقتصادی و تحلیل پیامدهای آن برای کاربران و کل اکوسیستم ارز دیجیتال ایران میپردازیم.

۲۸ خرداد؛ روزی که نوبیتکس لرزید

صبح روز چهارشنبه، کاربران نوبیتکس با پیامی نگرانکننده در صفحه نمایش تلفنهای همراه خود مواجه شدند که از «دسترسی غیرمجاز» به پلتفرم و لزوم نجات «آنچه باقی مانده» خبر میداد. این پیام که بهصورت نوتیفیکشن از اپلیکیشن رسمی نوبیتکس ارسال شده بود، بهسرعت موجی از وحشت را در میان میلیونها کاربر این صرافی بهراه انداخت. اندکی بعد، وبسایت و اپلیکیشن نوبیتکس از دسترس خارج شدند و این صرافی با صدور اطلاعیهای رسمی، وقوع «حادثه امنیتی» را تأیید کرد.

در اطلاعیه نوبیتکس آمده بود:

تیم فنی نوبیتکس نشانههایی از دسترسی غیرمجاز به بخشی از زیرساخت اطلاعرسانی و کیف پول گرم را شناسایی کرده است.

این صرافی ضمن پذیرش کامل مسئولیت حادثه، به کاربران اطمینان داد که بخش عمده داراییها که در کیف پولهای سرد (آفلاین) نگهداری میشدند، در امنیت کامل بهسر میبرد و تمام خسارات وارده به کاربران از محل «صندوق بیمه و منابع نوبیتکس» جبران خواهد شد.

امیرحسین راد، مدیرعامل نوبیتکس، پس از توییتی در روز حادثه، در تاریخ ۳۱ خرداد نیز در پیامی ویدئویی، ضمن ابراز تاسف بهدلیل برهم خوردن آرامش کاربران این صرافی در شرایط بحرانی کنونی، بر صداقت و امانتداری نوبیتکس تاکید کرد:

حدود ۴۸ ساعت قبل، این صرافی هدف یک حمله بسیار پیچیده سایبری قرار گرفت که با اهداف سیاسی، ایجاد ناامنی روانی و آسیب زدن به اموال مردم انجام شد. در حال حاضر، این صرافی با نهادهایی مثل پلیس فتا و مشاورین فنی در حال کار روی علت حادثه هستند. متاسفانه، با وجود سامانههای مونیتورینگ متعدد، جلوگیری از وقوع حادثه یا کاهش تبعات آن بهدلیل محدودیتهای اعمال شده روی اینترنت کشور و نبود امکان دسترسی سریع به دیتاسنترهای نوبیتکس ممکن نبود.

اما از لحظه وقوع حادثه، یعنی صبح روز چهارشنبه، تیمهای فنی و امنیتی نوبیتکس بهصورت شبانهروزی در حال بررسی و ایمنسازی زیرساختها و جلوگیری از گسترده شدن تبعات و آسیبهای این حمله بودند و پیگیریهای حقوقی هم بهصورت موازی آغاز شد. علاوه بر پیگیریهای فنی، امنیتی و حقوقی، نظرات شما کاربران را در شبکههای اجتماعی دریافت کردم. بسیاری از شما اظهار داشتید که دارایی شما در نوبیتکس، پسانداز و حاصل زحمت شما بوده است و من متوجه میزان ناراحتی و ابهام شما هستم. ما مسئولیت این حادثه را بر عهده گرفتیم و مبلغ بهسرقت رفته از کیف پولهای گرم نوبیتکس را جبران میکنیم.

پیشبینی ما این است که طی ۴ تا ۵ روز آینده دسترسی به خدمات نوبیتکس بهصورت تدریجی و ایمن برقرار شود. تنها به اخبار رسمی از طریق کانالهای نوبیتکس توجه کنید و از شایعه دور بمانید.

واکنشهای شفاف و سریع از این دست، تا حدی از التهاب اولیه کاست، اما سوالات اصلی همچنان پابرجا بودند: چه کسی پشت این حمله بود و هدف واقعی آن چه بود؟

گنجشک درنده کیست؟ معرفی بازیگر سایبری خطرناک

مسئولیت این حمله را گروه هکری «گنجشک درنده» بر عهده گرفت؛ نامی که برای فعالان حوزه امنیت سایبری و ناظران تحولات ایران، کاملاً آشنا بود. این گروه که بسیاری از کارشناسان آن را منتسب به اسرائیل میدانند، پیش از این نیز سابقه حملات پیچیده و پر سر و صدایی به زیرساختهای حیاتی ایران را در کارنامه خود داشته است.

روش کار گنجشک درنده معمولاً شامل نفوذ به سیستمها، ایجاد اختلال شدید و سپس انتشار بیانیهها و ویدیوهای حرفهای برای نمایش قدرت و ارسال پیامهای سیاسی است. این گروه در بیانیه خود در مورد هک نوبیتکس، این صرافی را به «کمک به دور زدن تحریمها» متهم و هدف خود را ضربه زدن به یکی از بازوهای مالی حاکمیت ایران عنوان کرد.

کالبدشکافی فنی هک

اگرچه نوبیتکس هنوز گزارش فنی کاملی از جزئیات این حمله منتشر نکرده است، اما با کنار هم قرار دادن اطلاعات موجود از اطلاعیههای این صرافی، تحلیلهای کارشناسان امنیتی و ادعاهای گروه هکری، میتوان تصویری کلی از چگونگی وقوع این رخداد ترسیم کرد.

نقطه نفوذ (Attack Vector)

یکی از فرضیههای قوی که در ویدیوهای تحلیلی نیز به آن اشاره شده، نفوذ اولیه از طریق کامپیوترهای کارمندان دارای دسترسی سطح بالا (ادمین) است. هکرها با استفاده از بدافزارهای پیشرفته یا روشهای مهندسی اجتماعی مانند فیشینگ (Phishing)، احتمالاً توانستهاند به سیستمهای داخلی نوبیتکس و کلیدهای دسترسی به زیرساختهای حساس، از جمله کیف پولهای گرم، دست پیدا کنند.

در دنیای ارزهای دیجیتال، کیف پول گرم (Hot Wallet) به کیف پولهایی گفته میشود که به اینترنت متصل هستند و برای تسهیل تراکنشهای روزمره کاربران استفاده میشوند. این اتصال دائمی، آنها را در برابر حملات سایبری آسیبپذیرتر میکند. در مقابل، کیف پول سرد (Cold Wallet) کاملاً آفلاین است و بخش عمده داراییهای یک صرافی برای امنیت بیشتر در آن نگهداری میشود. اقدام هوشمندانه نوبیتکس در نگهداری بیش از ۹۵٪ داراییها در کیف پولهای سرد، مانع از وقوع یک فاجعه تمامعیار شد.

اگرچه مدرک قطعی و عمومی وجود ندارد، اما اجماع کارشناسان بر این است که نقطه نفوذ اولیه، نه یک حفره امنیتی در سرورهای نوبیتکس، بلکه کامپیوتر یکی از کارمندان کلیدی این شرکت بوده است که از طریق یک حمله مهندسی اجتماعی پیشرفته مورد هدف قرار گرفته است.

بر اساس این سناریو، نقطه نفوذ یک آسیبپذیری فنی در کدهای خود پلتفرم نبوده، بلکه زنجیرهای از اتفاقات بوده که میتواند از یک کارمند آغاز شده باشد. این زنجیره بهشرح زیر تحلیل میشود:

- هدفگیری کارمند کلیدی: هکرها یک یا چند کارمند نوبیتکس را که دارای دسترسیهای سطح بالا به سیستمها بودهاند (مانند مدیر سیستم یا مهندس DevOps) شناسایی کردهاند.

- حمله فیشینگ نیزهای (Spear Phishing): هکرها با ارسال یک ایمیل یا پیام بسیار هدفمند و فریبنده، کارمند مورد نظر را وادار به کلیک روی یک لینک مخرب یا دانلود یک فایل آلوده کردهاند. این ایمیل میتوانسته ظاهری کاملاً رسمی و موجه داشته باشد (مثلاً درخواستی از طرف واحد منابع انسانی یا یک هشدار امنیتی از یک سرویسدهنده).

- نصب بدافزار: پس از کلیک یا باز کردن فایل، یک بدافزار پیشرفته (تروجان دسترسی از راه دور – RAT) روی کامپیوتر کارمند نصب شده است. این بدافزار به هکرها اجازه کنترل کامل سیستم قربانی را از راه دور داده است.

- ورود به شبکه داخلی: از طریق کامپیوتر آلوده شده کارمند، هکرها توانستهاند به شبکه داخلی نوبیتکس راه پیدا کنند.

- حرکت در شبکه و سرقت اطلاعات: پس از ورود به شبکه، هکرها با حرکت بین سیستمهای مختلف، بهتدریج به سرورهای اصلی دسترسی پیدا کرده و کلیدهای خصوصی (Private Keys) مربوط به کیف پولهای گرم صرافی را به سرقت بردهاند.

سرقت و «سوزاندن» داراییها

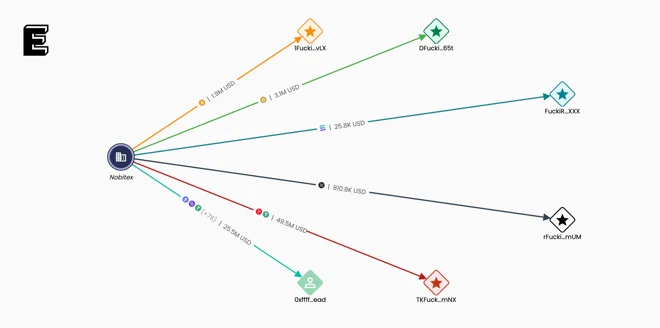

هکرها پس از دسترسی به کیف پولهای گرم، مبالغ هنگفتی را به آدرسهای تحت کنترل خود منتقل کردند. برآوردهای اولیه از سرقت حدود ۶۰ تا ۷۰ میلیون دلار صحبت میکرد، اما گزارشهای بعدی از سوی شرکتهای معتبر تحلیل بلاکچین مانند الیپتیک (Elliptic) و چینالیسیس (Chainalysis)، این رقم را بیش از ۹۰ میلیون دلار تخمین زدند. این داراییها شامل مقادیر زیادی تتر (USDT)، دوجکوین (DOGE) و بیتکوین (BTC) بود.

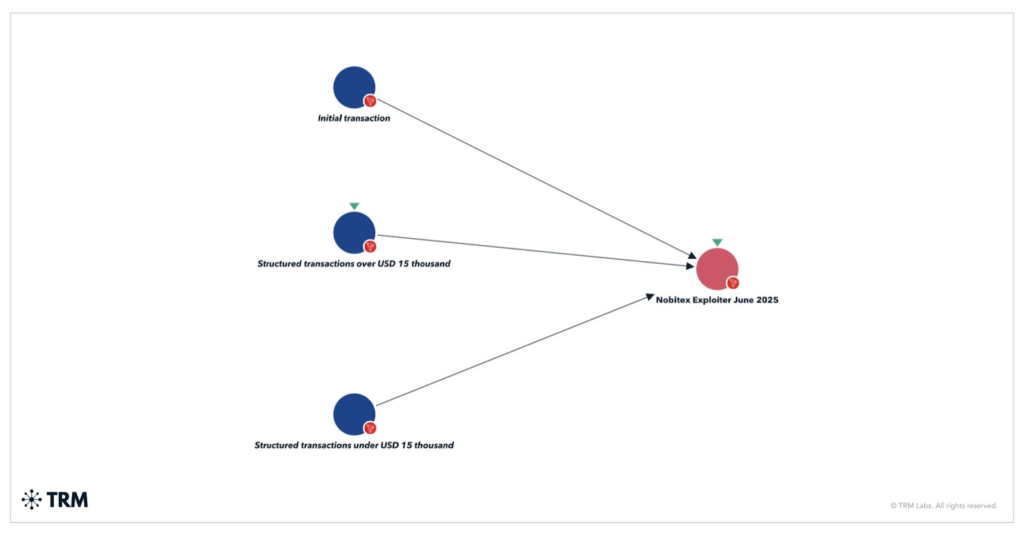

این اکسپلویت ۲۸ خرداد، حدود ساعت ۶ صبح به وقت ایران آغاز شد و وجوه به آدرسهای سفارشی (Vanity Addresses)- آدرسهایی در بلاکچین که شامل رشتههای کاراکتری خاص و قابلشخصیسازی هستند و گاهی توسط مهاجمان برای ایجاد هویتی قابلتشخیص مورد استفاده قرار میگیرند- منتقل شدند.

نمودار TRM که در ادامه آمده است، گروهی از تراکنشهای ساختاریافته در شبکه ترون (TRON) را نشان میدهد که هکرها برای انتقال وجوه از نوبیتکس از آن استفاده کردهاند. مجموع این تراکنشها در شبکه ترون به حدود ۵۰ میلیون دلار رسید.

آدرسهای مقصد بهصورت سفارشی ساخته شده و حاوی عبارات معناداری بودند. ساختن چنین آدرسهایی با این تعداد کاراکتر، از نظر محاسباتی بهقدری پیچیده است که عملاً یافتن کلید خصوصی (Private Key) برای آنها غیرممکن است که یعنی هر ارزی به این آدرسها منتقل شود، برای همیشه از دسترس خارج شده و به اصطلاح سوزانده (Burned) میشود.

گفتنی است نزدیک به ۴۰ میلیون دلار نیز از شبکههای دیگر نظیر اتریوم، بیت کوین، دوج کوین و… به آدرسهای مشابهی منتقل شد.

این اقدام نشان داد که هدف اصلی گنجشک درنده، کسب منفعت مالی نبوده، بلکه ارسال یک پیام سیاسی قدرتمند و همچنین نابود کردن سرمایه ایرانیان بوده است.

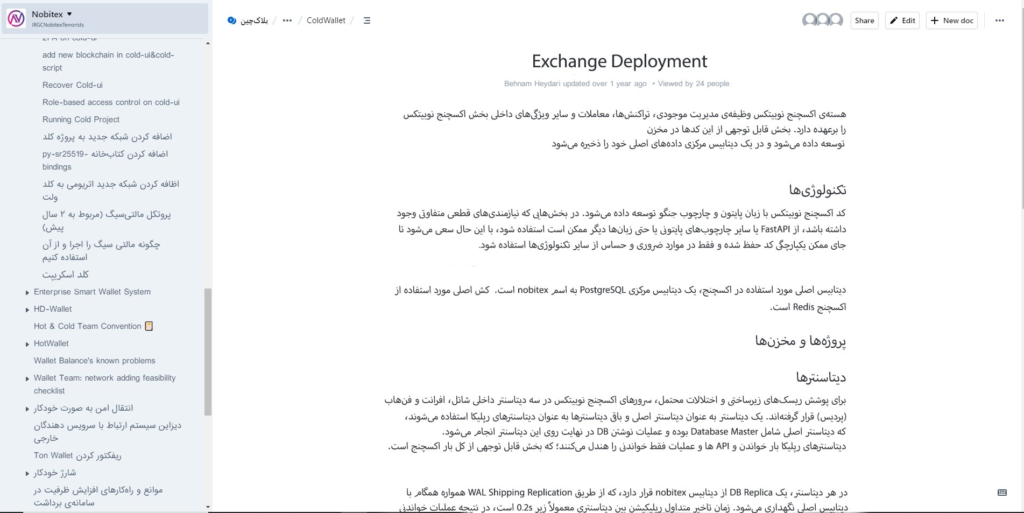

انتشار سورس کد

این گروه هکری علاوه بر سرقت داراییها، تهدید به انتشار کامل سورس کد نوبیتکس کرد. این اقدام، حتی از سرقت مالی نیز میتواند خطرناکتر باشد. انتشار سورس کد بهمعنای افشای کامل معماری، منطق برنامه و آسیبپذیریهای احتمالی یک سیستم برای تمام هکرهای دنیاست. این امر میتواند منجر به موج جدیدی از حملات هدفمند علیه نوبیتکس یا پلتفرمهای مشابهی شود که از معماری یکسانی استفاده میکنند و فرآیند بازیابی و ایمنسازی را برای این صرافی بسیار دشوارتر میسازد.

ابعاد ژئوپلیتیک: هک نوبیتکس در پازل جنگ سایبری

حمله به نوبیتکس را نمیتوان یک رویداد مجزا دانست. این حمله، جدیدترین پرده از جنگ سایبری تمامعیاری است که سالهاست علیه ایران در جریان است. این جنگ دیگر محدود به اهداف نظامی و هستهای نیست و بهطور فزایندهای زیرساختهای غیرنظامی و اقتصادی را هدف قرار میدهد تا با ایجاد اختلال در زندگی روزمره مردم، فشار اجتماعی و سیاسی بر دولتها را افزایش دهد.

از یک سو، گروههایی مانند گنجشک درنده، زیرساختهای انرژی، حملونقل و مالی ایران را هدف قرار میدهند. از سوی دیگر، گروههای هکری منتسب به ایران مانند عصای موسی (Moses Staff) نیز با حمله به شرکتها و نهادهای اسرائیلی، به اطلاعات شخصی و نظامی دست پیدا کرده و آنها را منتشر میکنند.

هدف قرار دادن یک صرافی ارز دیجیتال در این میان، نقطه عطف استراتژیک محسوب میشود. ارزهای دیجیتال بهدلیل ماهیت غیرمتمرکز و فرامرزی خود، به ابزاری احتمالی برای دور زدن تحریمهای مالی بینالمللی تبدیل شدهاند. گزارشهای بینالمللی، از جمله تحلیلهای شرکت چینالیسیس، به نقش صرافیهای ایرانی مانند نوبیتکس در تسهیل این فرآیندها اشاره کردهاند. هر چند نوبیتکس این اتهام را رد کرده اما از این منظر، حمله گنجشک درنده به این صرافی، تلاشی برای قطع یکی از شریانهای مالی ایران در عرصه بینالمللی و ارسال این پیام است که هیچ حوزهای از اقتصاد دیجیتال ایران از تیررس حملات سایبری در امان نخواهد بود.

واکنشها، پیامدها و درسها:

- برای کاربران: این هک بار دیگر زنگ خطر را برای تمام فعالان حوزه ارز دیجیتال به صدا درآورد. مهمترین درس برای کاربران این است که «اگر کلیدهای خود را در اختیار ندارید، دارایی شما واقعاً متعلق به شما نیست». نگهداری مقادیر زیاد دارایی در کیف پولهای گرم صرافیها، همواره با ریسک همراه است. کاربران باید ضمن انتخاب صرافیهای معتبر که دارای صندوق بیمه و پروتکلهای امنیتی قوی هستند، بخش عمده سرمایه خود را به کیف پولهای شخصی (نرمافزاری یا سختافزاری) منتقل کرده و مسئولیت حفاظت از کلیدهای خصوصی و عبارات بازیابی (Recovery Phrase) خود را شخصاً بر عهده بگیرند.

- برای نوبیتکس و سایر صرافیها: این حادثه یک آزمون بزرگ برای نوبیتکس بود. تعهد این شرکت به جبران کامل خسارات، گامی حیاتی در جهت حفظ اعتماد کاربران و بقای این صرافی در این بازار پررقابت است. این اتفاق باید منجر به بازنگری کامل در پروتکلهای امنیتی، افزایش سرمایهگذاری در دفاع سایبری، آموزش مداوم کارکنان و شفافیت بیشتر با کاربران در تمام صرافیهای ایرانی شود.

- برای رگولاتور: این هک پیچیدگیهای قانونگذاری در حوزه ارزهای دیجیتال را بیش از پیش نمایان کرد. از یک سو، نیاز به ایجاد یک چارچوب قانونی برای حمایت از مصرفکنندگان و تضمین امنیت پلتفرمها احساس میشود. از سوی دیگر، هرگونه قانونگذاری سختگیرانه میتواند نوآوری را از بین برده و کاربران را بهسمت پلتفرمهای خارجی و ناامنتر هدایت کند. یافتن یک تعادل منطقی میان امنیت، نوآوری و الزامات بینالمللی، بزرگترین چالشی است که نهادهای قانونگذار در ایران با آن روبرو هستند.

سخن پایانی

هک صرافی نوبیتکس توسط گروه گنجشک درنده، بسیار فراتر از یک سرقت مالی ساده بود. این یک عملیات پیچیده سایبری با اهداف چندلایه سیاسی، اقتصادی و روانی بود که آسیبپذیری زیرساختهای مالی دیجیتال در برابر تهدیدات ژئوپلیتیک را به نمایش گذاشت. این رویداد نشان داد که در دنیای امروز، خطوط نبرد از میدانهای جنگ فیزیکی به دنیای صفر و یک کدها کشیده شده و یک صرافی ارز دیجیتال میتواند به اندازه یک پالایشگاه نفت یا یک نیروگاه برق، هدفی استراتژیک محسوب شود.

آینده اکوسیستم ارز دیجیتال در ایران به نحوه واکنش بازیگران مختلف به این بحران بستگی دارد. تعهد نوبیتکس به جبران خسارت، گام اول و ضروری است. اما گامهای بعدی باید شامل ارتقاء امنیت در سطح کلان، افزایش آگاهی کاربران و تدوین یک چارچوب قانونگذاری هوشمندانه باشد. در غیر این صورت، این اکوسیستم نوپا که میتوانست فرصتی برای رشد اقتصادی و توانمندسازی افراد باشد، در سایه ترس از حملات مشابه و بلاتکلیفیهای سیاسی، به زمستانی سرد و طولانی فرو خواهد رفت. کاربران ایرانی امروز بیش از هر زمان دیگری باید هوشیار باشند و بدانند که در این میدان نبرد جدید، حفاظت از داراییهایشان در نهایت بر عهده خودشان است.