تریدر کریپتو در انتقال استیبلکوین به ارزش ۲۲۰٬۷۶۴ دلار در ۱۲ مارس (۲۲ اسفند) قربانی یک حمله ساندویچی شد و تقریباً ۹۸٪ از ارزش تراکنش خود را به یک ربات حداکثر ارزش قابل استخراج (MEV) باخت!.

به گزارش میهن بلاکچین، در این حمله، ۲۲۰٬۷۶۴ دلار از استیبلکوین یواسدیکوین (USDC) در عرض هشت ثانیه به ۵٬۲۷۱ دلار تتر (USDT) تبدیل شد، زیرا ربات MEV موفق شد این تراکنش را از طریق فرانترانینگ (Front-Running) پیش برد و بیش از ۲۱۵٬۵۰۰ دلار را برداشت.

نحوه انجام حمله ساندویچی

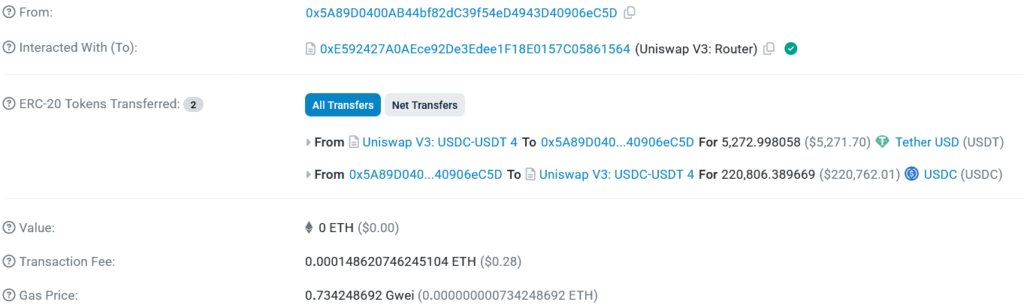

بر اساس دادههای اکسپلورر بلاکچین اتریوم (Etherscan)، این حمله MEV در استخر نقدینگی USDC-USDT در صرافی غیرمتمرکز یونیسواپ نسخه ۳ (Uniswap v3) رخ داده است که ۱۹.۸ میلیون دلار ارزش قفل شده دارد.

طبق توضیحات مایکل نادو (Michael Nadeau)، بنیانگذار دیفای ریپورت (The DeFi Report)، یک ربات MEV این تراکنش را فرانتران کرده است. وی ابتدا همه نقدینگی USDC را از استخر یونیسواپ نسخه ۳ خارج کرد و سپس پس از اجرای تراکنش، آن را دوباره به استخر بازگرداند.

بر اساس این گزارش، مهاجم ۲۰۰٬۰۰۰ دلار از این تراکنش ۲۲۰٬۷۶۴ دلاری را به سازنده بلاک اتریوم با نام «bob-the-builder.eth» انعام داد و ۸٬۰۰۰ دلار سود خالص برای خود برداشت.

یک محقق دیفای با نام مستعار دیفای ای سی (DeFiac) اعلام کرد که همین تریدر (با استفاده از کیف پولهای مختلف) تاکنون حداقل ۶ بار قربانی حملات ساندویچی شده است. او با استفاده از ابزارهای داخلی خود، متوجه شد که تمام این تراکنشها از طریق پروتکل وامدهی و وامگیری آوه (Aave) تأمین مالی شدهاند و سپس در یونیسواپ واریز شدهاند.

بررسیها نشان میدهد دو کیف پول دیگر نیز در ۱۲ مارس (۲۲ اسفند) حوالی ساعت ۱۲:۳۰ صبح به وقت تهران قربانی حمله ساندویچی توسط یک ربات MEV شدند. این کیف پولها:

- آدرس “0xDDe…42a6D” با ضرر ۱۳۸٬۸۳۸ دلار

- آدرس “0x999…1D215” با ضرر ۱۲۸٬۰۰۳ دلار

دقیقا همان سواپ انجام شده در استخر نقدینگی یونیسواپ نسخه ۳ را انجام داده بودند که تریدر اول نیز با آن حمله مواجه شد.

برخی تحلیلگران احتمال میدهند که این معاملات ممکن است تلاشی برای پولشویی باشند. 0xngmi، بنیانگذار داشبورد دادههای کریپتو دیفای لاما (DefiLlama)، در این مورد اظهار داشت:

اگر سرمایههای غیرقانونی (مثلاً از کره شمالی) داشته باشید، میتوانید یک تراکنش MEVپسند طراحی کرده و آن را بهصورت خصوصی به یک ربات MEV ارسال کنید تا در یک بسته تراکنش (bundle) آن را آربیتراژ کند.

او افزود که این روش میتواند داراییهای غیرقانونی را با کمترین ضرر ممکن پولشویی کند.

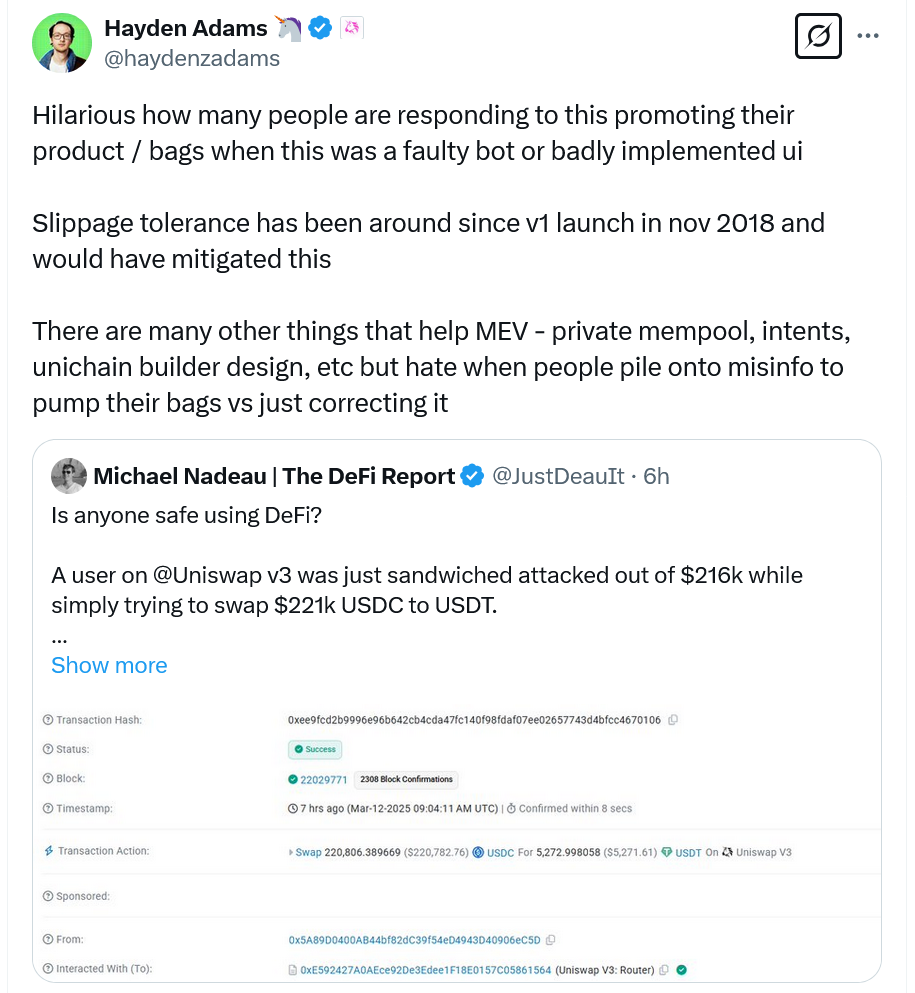

در ابتدا، مایکل نادو از یونیسواپ انتقاد کرد و آن را مقصر این حملات دانست. اما بعد از دریافت توضیحات هیدن آدامز (Hayden Adams)، مدیرعامل یونیسواپ، و دیگران، وی انتقادات خود را پس گرفت.

نادو پس از بررسیهای بیشتر تأیید کرد که این تراکنشها از رابط کاربری (Front-End) یونیسواپ انجام نشدهاند. یونیسواپ در نسخه رسمی خود مکانیزمهای محافظتی برای مقابله با حملات ساندویچی مانند تنظیمات پیشفرض اسلیپیج (Slippage) و حفاظتهای MEV دارد که این حملات را دشوارتر میکنند.