از رمزگذاری و رمزگشایی چه می دانید؟ رمزگذاری در بیت کوین چگونه است؟

بسیاری از افراد غیر فنی در ایالات متحده برای اولین بار در زمان افشا سازی های ادوارد اسنودن (Edward Snowden) در مورد رمزگذاری چیزهایی شنیدند. رمزگذاری برای اشتراک اسرار و اطلاعات شخصی می تواند مفید باشد اما این روش تنها توسط افشاگران، جاسوسان حکومتی و یا مجرمان مورد استفاده قرار نمی گیرد. در حقیقت رمزگذاری هر روزه در پس زمینه بسیاری از سایت ها که گران بها ترین اطلاعات شما را مدیریت می کنند، مورد استفاده قرار می گیرد و ابزار های فنی برای هر کسی که می خواهد داده های خود را از چشمان تجسس کنندگان محفوظ نگه دارد، موجود و در دسترس می باشد.

تاریخ رمزگذاری

از زمانی که بشر وجود داشته است، میل به حریم شخصی در ارتباطات نیز مورد توجه بوده است. در حالی که در ظاهر به نظر می رسد که رمزنگاری دانش جدیدی باشد اما ایجاد روش هایی برای تیره و مبهم کردن مکاتبات شخصی حداقل به مصر باستان برمی گردد. کتیبه های کدگذاری شده و نوشته شده با حروف تصویری در مقبره نجیب زاده ای بنام Khnumhotep II که حدود ۱۵۰۰ سال قبل از میلاد می زیسته است، نمایان شده است.

جوامع، حکومت ها و سازمان های متنوع از روش هایی برای رمز آلود کردن ارتباطات خود استفاده کرده اند. جولیوس سزار یکی از اولین کاربران رمزگذاری می باشد؛ او روشی سری برای ارتباط با ژنرال های خود ایجاد کرده بود که مبتنی بر رمز هایی بود که مانند یک کلید معنی یک عبارت سری را باز می کردند. اگر شما روش رمزگذاری چیزی را بدانید، می توانید آن را باز کرده و از محتوای آن با خبر شوید.

چرا از رمزگذاری استفاده می شود؟

تعدادی از شما ممکن است با نوشتن یادداشت هایی برای دیگران در مدرسه ابتدایی آشنایی داشته باشید و آن را به یاد داشته باشید که در این یادداشت های رمزی تعدادی از حروف تغییر داده می شدند و این یادداشت ها به ظاهر نامفهوم به نظر می رسیدند. رمزگذاری در اساس همین است که در سطح بالاتری از پیچیدگی انجام می شود. انواع مختلف زیادی از رمزگذاری وجود دارد که بعدا به آن پرداخته می شود اما همزمان که محاسبات بیشتر پیشرفت می کند، روش های پنهان سازی داده ها از جاسوسان نیز پیچیده تر می شود.

ممکن است در شگفت باشید که چرا شما به رمزگذاری نیاز دارید و پیش خود بگویید من یک آژانس حکومتی نیستم که راز های نظامی را پنهان کنم. در حالی که بسیاری از مردم به نظر می رسد که در ابتدا زیاد به حریم خصوصی توجه نداشته باشند اما وقتی نوبت به پیام ها، عکس ها و ویدیو های خصوصی و تاریخچه سرچ و غیره می رسد، حریم خصوصی را مورد توجه قرار می دهند. شما مجبور نیستید که منتظر شوید تا زمانی که کار از کار بگذرد بلکه درجات مختلفی از رمزگذاری موجود است که می توانید برای محافظت از خود مورد استفاده قرار دهید.

داده های شما در معرض خطرات متعددی هستند و نه تنها توسط هکر های متقلب مورد هدف قرار می گیرند بلکه اغلب حکومت ها و سازمان ها نیز داده های شما را به دلایل متعدد از مقاصد نابکارانه گرفته تا مقاصد پوچ و یا گاها مقاصد مفید جمع آوری می کنند.

شما می توانید مرورگر، داده های خود بر روی کامپیوتر، ایمیل های خود، پیام های خصوص، گوشی موبایل و همه چیز هایی از این قبیل را رمزگذاری کنید. هر اندازه که رمزگذاری پیچیده باشد، استفاده از ابزار ها از طرف دیگر در حال آسان تر شدن می باشد و رمزگذاری در دورانی که داده ها بسیار با ارزش تر از قبل است، ضروری می باشد.

آیا رمزگذاری از ما در برابر هر چیزی محافظت خواهد کرد؟ جواب این سوال خیر است اما رمزگذاری ابزاری بسیار مفید است که آسودگی خاطر بیشتری را در ارتباط با گران بها ترین داده های شما فراهم می آورد.

همه رمزگذاری ها به یک صورت انجام نمی شوند

وقتی صحبت از مخلوط کردن اطلاعات به شیوه ای می شود که طرف های مورد نظر آن را بخوانند، چند روش متفاوت برای انجام این امر موجود می باشد و این روش ها همگی نقاط قوت و نقاط ضعف خود را دارند. همه روش های رمزگذاری و رمزگشایی داده ها معمولا جزء یکی از انواع روش های رمزگذاری زیر می باشند.

رمزگذاری نامتقارن

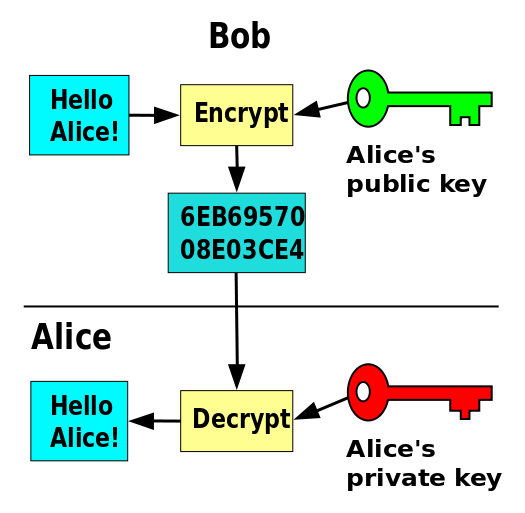

اگرچه اولین پیاده سازی های رمزگذاری کلیدی نامتقارن در اوایل دهه ۱۹۷۰ ایجاد شد اما کار رمزنگارانی که آن را اختراع کرده بودند تا سال ۱۹۹۷ رسما منتشر نشد زیرا سرویس جاسوسی حکومت بریتانیا جدی و خطیر می باشد. رمزگذاری نامتقارن همچنین به عنوان رمزنگاری کلید عمومی شناخته شده است. با استفاده از رمزگذاری نامتقارن، یک جفت کلید بی نظیر برای هر کاربر با یک کلید خصوصی و یک کلید عمومی ایجاد می شود که کلید عمومی را می توان با دیگران به اشتراک گذاشت اما امنیت کلید خصوصی را باید حفظ کرد. به عنوان مثال در یک مبادله ایمیل، داده ها با کلید عمومی دریافت کننده رمزگذاری می شود که این کلید عمومی با ارسال کننده به اشتراک گذاشته شده است و سپس دریافت کننده از کلید خصوصی خود برای رمزگشایی آن استفاده می کند.

ریاضیات پیچیده سطح بالا این فرآیند را طوری پیش می برد که کلید خصوصی را با دانستن کلید عمومی نمی توان کشف و شناسایی کرد. این فرآیند را می توان با شکاف موجود بر روی یک صندوق پستی قفل شده مقایسه کرد که از طریق این شکاف هر فردی می تواند پست یا داده ها را به جعبه اضافه کند اما تنها فردی که کلید دارد می تواند جعبه را باز کند و به پست و یا داده ها دسترسی داشته باشد. اگر این کلید خصوصی در اثر دزدیده شدن و یا اشتراک با دیگران به مخاطره بیافتد، پست و یا داده ها امکان دزدیده شدن دارند. یکی از مزیت های این نوع رمزگذاری این است که تنها کاربر به کلید رمزگشا دسترسی دارد و این کاربر به تنهایی مسئول ایمن سازی می باشد.

یک ویژگی جالب رمزگذاری نامتقارن امضا های دیجیتال می باشد که به کاربر اجازه می دهد امضایی را از کلید خصوصی خود ایجاد کند و این امضا را می توان توسط کلید عمومی کاربر تایید کرد. این روشی برای تایید این مطلب است که شخص امضا کننده پیام همان شخصی است که کلید عمومی را به اشتراک گذاشته است. همچنین از آن می توان برای تایید هویت فردی که داده ها را از طریق کانال های ناایمن ارسال کرده، استفاده نمود. این نوع رمزگذاری در به روز رسانی نرم افزار به کار رفته است که در آنجا توسعه دهندگان به روز رسانی ها را با امضای دیجیتال خود امضا می کنند و به دلیل اینکه این امضا با کلید عمومی آنها تطابق دارد، می توان پی برد که به روز رسانی معتبر است و بدخواهانه نیست. سایت هایی که از HTTPS استفاده می کنند، با استفاده از این نوع رمزگذاری گواهی هایی را ایجاد می کنند که ارتباطات را ایمن می کند. رمزنگاری کلید عمومی برای پیام های کوتاه تری هم به کار می رود که ارتباط مبادله کلید های متقارن را برقرار می کند. RSA یکی از اولین شیوه های رمزگذاری نامتقارن بود که امضا های دیجیتال را با توزیع کلید ایمن ترکیب می کند.

اما یک مسئله که در مورد رمزگذاری نامتقارن وجود دارد این است که مستعد حمله MITM می باشد. این نوع حمله وقتی روی می دهد که یک طرف خارجی دریافت کننده کلید عمومی را فریب دهد و این دریافت کننده فکر کند که کلید عمومی فرستاده شده به او معتبر است. یک روش برای مقابله با این ترفند، استفاده از یک شخص ثالث قابل اعتماد مانند Web of Trust می باشد تا مشخص شود که کلید عمومی فرستاده شده با کلید عمومی واقعی متعلق به شخص مورد نظر تطابق دارد. و از آنجا که صحت داده های رمزگذاری شده شما تنها بستگی به محافظت خود شما از کلید های خصوصیتان دارد، شما همیشه مایل خواهید بود که کلید های خصوصی خود را به شیوه ای مناسب ایمن کنید. رمزگذاری نامتقارن همچنین قدرت محاسباتی بیشتری نیاز دارد و در رمزگشایی داده ها آهسته تر عمل می کند. بنابراین این روش اغلب با روش های دیگری مانند رمزگذاری متقارن ترکیب می شود.

رمزگذاری کلیدی متقارن

بر خلاف رمزگذاری نامتقارن، در رمزگذاری متقارن از همان کلید برای رمزگشایی داده ها استفاده می شود. پس به جای اینکه دو طرف کلید های متفاوتی داشته باشند، هر دوی آنها نیاز به دسترسی به یک کلید دارند تا به طور مناسب داده های در حال انتقال را آشکار کنند. رمزگذاری متقارن در روش هایی مانند انبارش کلود، رمزگذاری دیسک و انتقال پیام Off-The_Record مورد استفاده قرار می گیرد. بزرگترین مشکل رمزگذاری کلید متقارن تضمین این است که هر دو طرف به طور مناسب امنیت کلید رمزگشایی را رعایت می کنند و از دسترسی افراد دیگر به آن جلوگیری می کنند. دسترسی به این کلید رمزگشایی توسط دو طرف با اشتراک یک راز مانند رمز عبور و یا عبارت عبور صحیح انجام می گیرد. استاندارد رمزگذاری داده ها (DES) زمانی پر کاربرد ترین الگوریتم کلید متقارن بود اما هم اکنون با استاندارد رمزگذاری پیشرفته جایگزین شده است.

رمزگذاری کلید متقارن برای رمزگذاری پیام های طولانی تر مناسب تر می باشد. برنامه رمزگذاری Pretty Good Privacy رمزگذاری نامتقارن را با رمزگذاری متقارن ترکیب می کند که در آن رمزگذاری نامتقارن برای ارسال ایمن کلید عمومی و رمزگذاری متقارن هم برای قاتی کردن پیام طولانی تر مورد استفاده قرار می گیرند.

هشینگ (Hashing)

در حالی که هشینگ از لحاظ فنی شیوه ای از رمزگذاری نیست اما از تکنیک های مشابهی برای ترجمان داده ها به چیزی غیر قابل کشف استفاده می کند مگر اینکه داده های صحیح و مطابق با آن وارد شده باشند. هشینگ روشی است که رمز عبور ها به صورت رمزگذاری شده ذخیره می شوند. وقتی که شما رمز عبور ها را بر روی یک سرور ذخیره می کنید، آن سرور می تواند در معرض حمله قرار داشته باشد و اگر به مخاطره بیافتد احتمالا امنیت چندین سایت که این کاربر ملاقات می کند به مخاطره می افتد زیرا هنوز هم استفاده مجدد از رمز های عبور رایج است. در صورتی که یک سرور که تنها هش ها را ذخیره می کند، مورد تجاوز قرار بگیرد، مهاجم اطلاعات بدون استفاده ای دریافت خواهد کرد که نامفهوم به نظر می رسد و مانند این است که فردی در حال دیدن ایمیلی رمزگذاری شده قبل از رمزگشایی باشد.

هشینگ رمز عبور و یا داده های دیگر را به صورت رشته ای طویل از اعداد و حروف درمی آورد که تنها مختص آن داده ها باشد. این فرآیند روشی را برای سرور ایجاد می کند که به تایید یک رمز عبور صحیح بدون ذخیره خود رمز عبور بپردازد. این رشته را یک هش می نامند که از سه مولفه تشکیل شده است: داده های مشابه همیشه هش مشابهی ایجاد می کنند، نتیجه گرفتن از داده های اولیه تنها با مشاهده هش امکان پذیر نیست و هش نتیجه را نمی توان توسط داده های دیگر دوباره ایجاد کرد. وقتی که به جای رمز عبور ها هش ها ذخیره شوند، هر زمان که یک رمز عبور وارد می شود و به سرور فرستاده می شود، با یک هش خیلی خاص مطابق می باشد. اگر بخشی از رمز عبور صحیح نباشد، هش آنچنان متفاوتی ایجاد می شود که مشخص می شود که رمز عبور نادرست است. ساختار یک هش را نمی توان به رمز عبوری که از آن ایجاد شده برگرداند همچنان که نمی توان کلید خصوصی را از تحلیل کلید عمومی نتیجه گرفت.

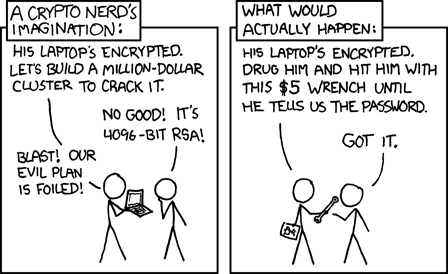

وقتی که یک هش ایجاد می شود، مهم است که از عملکرد های هشینگ رمز عبور به خوبی بازرسی شده استفاده شود زیرا ضعف در پیاده سازی می تواند هش ها را به نسبت حملات آزمون و خطا آسیب پذیر کند. حملات آزمون و خطا می توانند در برابر همه شکل های رمزگذاری به کار رفته و با توسعه مقدار زیادی قدرت محاسباتی برای محاسبه و تست رمز های عبور کارایی داشته باشند. حدس زدن رمز عبور های طولانی تر دشواری بیشتری دارد و این رمز ها با اضافه کردن انرژی مورد نیاز برای شکافتن آنها یک لایه محافظت اصافی را فراهم می آورند و به همین خاطر است که مولفه اصلی در همه شکل های رمزگذاری، ایجاد رمز عبور های قوی و طولانی است.

این سه واحد به چندین روش با یکدیگر کار می کنند و به طور جداگانه داده های با ارزش شما را به معنی واقعی کلمه خصوصی نگه می دارند. در بخش های بعدی این مقاله به بحث در مورد ابزار هایی که ممکن است برای رمزگذاری لازم داشته باشید، پرداخته می شود. طبق همیشه، ارزیابی ضرورت رمزگذاری برای هر ابزاری مورد نیاز است اما اگر هر گونه داده های مالی یا حساس دیگر را بر روی ابزار خود نگه دارید، شدیدا توصیه می شود که از شکلی از رمزگذاری استفاده کنید.

چگونه تلفن خود را رمزگذاری کنید؟

اولین گزینه هایی که افراد می خواهند رمزگذاری کنند، داده های محلی آنها بر روی ابزار های موبایل و کامپیوتر می باشد. در ابتدا به بحث در مورد دستگاه های موبایل می پردازیم. در دستگاه های اندروید و اپل این فرآیند خیلی ساده است.

در مورد رمزگذاری دستگاه موبایل باید گفت که گوشی شما در اثر این رمزگذاری کمی آهسته تر عملکرد خواهد داشت و این کار برگشت پذیر نیست. من شخصا دستگاه اندروید خود را قبلا رمزگذاری کرده ام و متوجه تغییر عملکرد برجسته ای نشده ام اما این می تواند در بین ابزار های مختلف متفاوت باشد. رمزگذاری ممکن است برای هر کسی ضروذی نباشد اما برای آنهایی که در مورد جستجو های غیر رسمی نگران هستند، مورد نیاز می باشد. بعضی از ایالت ها مانند کالیفرنیا فرمان داده اند که برای رمزگذاری ابزار ها حکم مورد نیاز است و این در حالی است که اگر تلفن شما در حالی که رمزگذاری نشده دزدیده شود، آنها نیاز به حکم برای پیگیری موضوع نخواهند داشت. البته نباید این اطلاعات را به عنوان توصیه حقوقی در نظر بگیرید. قبل از رمزگذاری تلفن خود به حساس بودن داده های موجود در آن توجه نمایید.

اگر از آیفون استفاده می کنید به سادگی می توانید به Settings>General>Passcode بروید. از رهنمود های داده شده برای ایجاد کد عبور استفاده کنید (مطمئن شوید که به خاطر امنیت آن را با بیش از ۴ کارکتر ایجاد نمایید)، سپس به پایین صفحه بروید و تایید کنید که حفاظت داده ها فعال شده و قابل رویت باشد. جهت ایجاد حفاظت بیشتر می توانید تلفن را طوری تنظیم کنید که داده ها بعد از ده تلاش برای وارد کردن کد عبور پاک شوند و کد عبور را در حالت Immediately تنظیم کنید. اپل کار خوبی در این زمینه انجام داده و داده های رمزگذاری شده کاربران توسط آنها و یا هیچ کس دیگری قابل دسترس نمی باشد، حتی اگر این افراد حکم هم داشته باشند. در iOS 8 در iPhone 5S، یک روش خیلی ایمن برای معتبر سازی استفاده از پین کد می باشد زیرا در حال حاضر در این ابزار از یک عنصر ایمن سخت افزاری استفاده می شود.

در ابزار های اندروید مقداری آماده سازی لازم است زیرا در اینجا فرآیند وقت گیر تر می باشد. در ابتدا یک پین کد یا رمز عبور ایجاد کنید (توجه داشته باشید که هر چه طولانی تر باشد بهتر است و همچنین باید به اندازه ای طولانی باشد که بتوانید آن را به خاطر بیاورید)، گوشی خود را به برق متصل کنید و آماده باشید که برای یکی دو ساعت آن را رها کنید. شما نباید فرآیند رمزگذاری را ترک کنید زیرا بعضی از داده ها یا همه آنها می تواند از دست برود. در قسمت setting به security بروید و Encrypt را انتخاب کنید. در خلال این فرآیند، تلفن چندین بار دوباره بوت می شود و این رمزگذاری غیر قابل برگشت می باشد. اگر بعدا تصمیمتان عوض شود مجبور به راه اندازی تنظیمات کارخانه هستید. و این تمام کاری است که برای رمزگذاری تلفن خود باید انجام دهید.

چگونه کامپیوتر خود را رمزگذاری کنید؟

اگر داده های با ارزشی را بر روی کامپیوتر شخصی خود ذخیره می کنید باید آن را رمزگذاری کنید و قطعا کامپیوتر کاری خود را نیز باید رمزگذاری کنید. کامپیوتر ها و مک بوک ها حتی از گوشی ها آسیب پذیر تر می باشند زیرا روش های بیشتری برای هکر ها فراهم است تا به آنها حمله کنند. شاید یک امر نگران کننده تر از هکر ها این باشد که ما گاهی اوقات در امنیت فیزیکی وحشتناک عمل می کنیم. اگر لپ تاپ شما دزدیده شود، رمزگذاری می تواند از داده های شما در برابر دزدان معمولی جلوگیری کند.

رمزگذاری داروی عام نیست و تمامی مشکلات را حل نمی کند. توجه داشته باشید که رمزگذاری نمی تواند در برابر بی دقتی هایی مانند بی توجه و بدون قفل رها کردن کامپیوترتان و یا دادن رمز عبور آن به افرادی که فکر می کنید قابل اعتماد هستند، از شما محافظت کند. اقدامات امنیتی اساسی مانند قفل صفحه با یک رمز عبور خیلی قوی برای محافظت از داده های رمزگذاری شده شما حیاتی می باشد. همچنین اگر اطلاعات شخصی را در کانال های رمزگذاری نشده دیگری مانند ایمیل ارسال کنید، رمزگذاری کمکی در محافظت از شما نخواهد کرد. اگر به اشتراک اطلاعات با ارزش با دیگران می پردازید، باید مطمئن شوید که این شبکه ها نیز رمزگذاری شده اند. کاربران مختلف به سطوح متفاوتی از حفاظت نیاز دارند، بنابراین روش های مختلف رمزگذاری کامپیوتر به طور خلاصه در اینجا شرح داده می شود.

رمزگذاری دیسک کامل (Full Disk Encryption)

رمزگذاری دیسک کامل وقتی است که تمامی محتوا های یک دیسک رمزگذاری شود. این دیسک را می توان در خلال استفاده با وارد کردن یک رمز عبور رمزگشایی کرد. رمزگذاری دیسک کامل از دسترسی افراد به داده های شما جلوگیری می کند و سبب بوت شدن کامپیوتر شما می شود مگر آنها رمز عبور داشته باشند. این یک سطح مناسب از رمزگذاری برای اکثر کاربران و آنهایی است که کامپیوتر کاری اختصاصی دارند. باید حتما از داده های خود پشتیبان گیری کنید و این پشتیبان گیری ها را رمزگذاری کنید. رمز گذاری دیسک کامل همچنین ایمن ترین می باشد و استفاده آن نیز آسان است. در مک بوک ها رمزگذاری دیسک کامل از طریق FileVault موجود است. ویندوز رمزگذاری دیسک کامل را از طریق BitLocker فراهم می آورد.

رمزگذاری پوشه یا فایل تک کاربره

این سطح از رمزگذاری ممکن است برای افرادی که فایل های حساس خاص دارند مفید تر باشد که بعد از ورود این رمزگذاری اعمال می شود. شما می توانید با این نوع رمزگذاری انتخاب کنید که کدام فایل های خاص را رمزگذاری کنید و به طور ایده آل تنها یک کاربر توانایی رمزگشایی فایل ها را دارد. بنابراین اگر کامپیوتر شما در دسترس دیگران قرار بگیرد، آنها هنوز هم به یک رمز عبور نیاز خواهند داشت که به فایل های خاصی وارد شوند. بعضی از سرویس ها این کار را با ایجاد یک درایو مجازی رمزگذاری شده انجام می دهند که در آنجا فایل ها را می توان به آسانی انتقال داد و ذخیره کرد. رمزگذاری فایل مجزا (single file) می تواند به شما اجازه دهد که فایل های رمزگذاری شده را در شبکه های دیگری ارسال نمایید که این فایل ها تنها زمانی رمزگشایی می شوند که طرف مورد نظر کلید داشته باشد. تعدادی از سرویس هایی که این نوع رمزگذاری را ارائه می دهند EFS، Utimaco، PGP/GnuPG، Adobe Acrobat و MS Office/Open Office می باشد.

رمزگذاری پوشه یا فایل چند کاربره

رمزگذاری فایل هایی که چندین کاربر به دسترسی به آنها نیاز دارند گزینه دیگری است که پیاده سازی موفقیت آمیز آن دشوارتر از موارد پیشین است. در این سطح، داده ها را می توان با داشتن کلید های متعدد برای رمزگشایی محافظت کرد و یا اینکه کاربران متعدد باید به یک رمز عبور برای رمزگشایی دسترسی داشته باشند. کاربرد این نوع رمزگذاری مقداری پیچیده است زیرا کاربران متعدد به داده ها دسترسی دارند و به همین خاطر این نوع رمزگذاری کمتر مورد استفاده قرار می گیرد. وقتی که سرور ها به مخاطره می افتند و یا وقتی که فردی قصد دارد داده ها را با پشتیبان گیری بر روی یک هارد درایو خارجی بدزدد، این نوع رمزگذاری می تواند مفید باشد.

اگر قادر به تصمیم گیری بین این سه روش نیستید، رمزگذاری دیسک کامل را انتخاب کنید زیرا آسان ترین استفاده را دارد و از فایل های شما زمانی که خارج شده باشید، محافظت می کند. یک قفل زمان بندی شده را در تنظیمات خود ایجاد کنید که نیازمند رمز عبور باشد و بعد از چند دقیقه عدم فعالیت دوباره برگردد. اگر مجبور به اشتراک کامپیوتر خود با فرد دیگری می باشید، رمزگذاری پوشه یا فایل تک کاربره می تواند داده های حساس شما را پنهان کند.

چگونه کانکشن اینترنتی خود را رمزگذاری کنیم؟

در جلوی آدرس یک وبسایت معمولا حروف http:// یا https:// را می بینید. HTTP پروتکلی است که ارتباط را در شبکه تسهیل می کند. وقتی که جستجو بر روی کانکشن های ناایمن انجام می گیرد، دسترسی به رمز عبور ها و اطلاعات حساس برای هکر ها خیلی آسان می باشد. HTTPS تضمین می کند که ارتباط اطلاعاتی بین کلاینت و سرور رمزگذاری شده و ایمن باشد. این امر تایید می کند که وبسایتی که شما در آن هستید وبسایت صحیح می باشد و از حملات خاصی مانند man-in-the-middle جلوگیری می کند که در این حملات می توان گواهی نامه ها را جعل کرد و کاربران را به گونه ای فریب داد که آنها فکر کنند با فرد یا سرویس مورد نظر خود ارتباط برقرار می کنند. اگرچه شروع این امر به وبسایت های پردازش کننده پرداختی ها برمی گردد اما حالا 30 درصد از مشهورترین وبسایت ها از HTTPS استفاده می کنند. با نگاه کردن به حروف قبل از آدرس وبسایت در بالای مرورگر خود می توانید مطمئن شوید که کانکشن شما ایمن است.

اگر به جای https در ابتدای آدرس سایت http آمده باشد، شما در حال استفاده از یک کانکشن رمزگذاری نشده می باشید. برای اینکه مطمئن شوید که همیشه از https استفاده می کنید، یک افزونه مفید بنام HTTPS Everywhere را می توانید دانلود کنید.

اقدام دیگری که می توانید برای افزایش حریم خصوصی خود انجام دهید، استفاده از شبکه حریم خصوصی مجازی یا همان VPN می باشد. VPN یک شبکه خصوصی را در یک شبکه عمومی مانند اینترنت توسعه می دهد. VPN ها اغلب در محیط های سازمانی مورد استفاده قرار می گیرند تا به کارمندان اجازه دهند که به شبکه کاری از خانه دسترسی داشته باشند اما این ابزار توسط هر فردی که در حین استفاده از اینترنت خواستار یک لایه امنیتی اضافی است می تواند مورد استفاده قرار گیرد. VPN ها ابزار های مفیدی برای محافظت در برابر برنامه های افشای داده می باشند که برای قطع و ذخیره داده های انتقال داده شده بر روی شبکه ها مورد استفاده قرار می گیرند. مهاجمانی که از این برنامه های افشاگر استفاده می کنند در صورتی که سعی کنند به ترافیک شبکه شما دسترسی پیدا کنند، تنها اطلاعات رمزگذاری شده را خواهند دید. آنها همچنین احراز هویت را برای کاربران مورد استفاده قرار می دهند بنابراین فرد دیگری نمی تواند وارد شود و از سرویس استفاده کند. و اگر پیام های فرستاده شده بر روی شبکه مورد مداخله قرار گیرند، تشخیص داده می شود.

چندین سرویس VPN وجود دارد که PCMag یک تجزیه و تحلیل عالی از انواع مختلف آن را داده و برای انتخاب VPN مناسب خود می توانید به مقاله آنها با عنوان بهترین سرویس های VPN برای سال ۲۰۱۵ مراجعه کنید.

اگر شما به حریم خصوصی حتی بیش از این هم اهمیت می دهید، یک گزینه موجود دیگر برای رمزگذاری کانکشن ها استفاده از Tor می باشد. Tor نام یک نرم افزار است و کوتاه شده عبارت The Onion Router می باشد. این نرم افزار ترافیک را از داخل یک شبکه غیر متمرکز هدایت می کند تا آدرس آی پی شما را مبهم کند. آدرس آی پی شما آن چیزی است که ابزار شما را وقتی به اینترنت متصل می شوید، شناسایی می کند و اگر فعالیت شما در حال نظارت باشد، می توان با استفاده از آی پی به پیگیری همه فعالیت های شما در اینترنت و به پیگیری مکان فیزیکی شما پرداخت. Tor آدرس آی پی شما را می گیرد و با تکنیک های ناشناس سازی خیلی قوی آن را به آی پی دیگری تغییر می دهد. این باعث می شود که آدرس آی پی واقعی شما و مکان واقعی شما پنهان شود. ادوارد اسنودن زمانی که تصمیم به افشاگری گرفت از این ابزار برای مخفی کردن موقعیت خود استفاده می کرد. اغلب می شنوید که Tor در ارتباط با فعالیت دارک وب شنیده می شود اما این ابزار توسط افراد زیادی به کار می رود که دلایل خوبی برای پنهان ماندن دارند.

چگونه به رمزگذاری پیام ها پرداخت؟

تا به حال ممکن است با دردسر رمزگذاری گوشی و فایل ها مواجه شده باشید و یا شاید از VPN یا Tor استفاده کرده باشید اما یک مولفه حیاتی دیگر در امنیت، اطمینان حاصل کردن از این است که پیام های شما ایمن می باشند و این را می توان برای سرویس های ایمیل و دیگر اپلیکیشن های پیام رسان فوری انجام داد.

چگونه ایمیل رمزگذاری شده ارسال کنیم؟

یکی از قدیمی ترین ایمن کنندگان انتقال پیام رمزگذاری شده برنامه PGP نام دارد. PGP به اندازه ای خوب است که ادوارد اسنودن از آن برای ارتباط برقرار کردن با Laura Poitras و Glenn Greenwald در زمان افشا کردن اسنادی که فساد گسترده NSA را فاش می کرد، استفاده می کرد. PGP به عنوان استانداردی در فضا های امنیتی برای رمزگذاری ایمیل افراد تلقی می شود و آژانس های حکومتی خودشان نیز بر آن متکی هستند اما مجبور نیستید که برای استفاده موثر از این ابزار حافظ راز های حکومتی باشید.

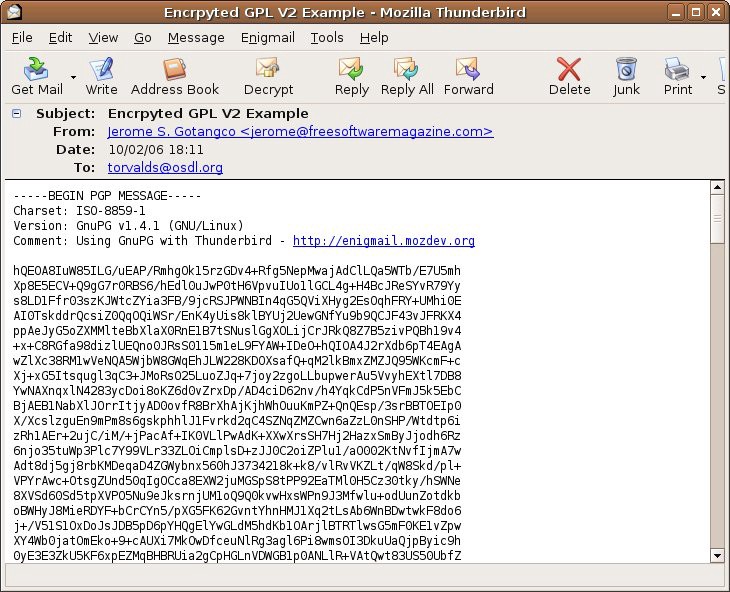

PGP هشینگ، رمزگذاری کلید متقارن و رمزگذاری کلید عمومی را ترکیب می کند تا سطحی از حریم خصوصی را ایجاد کند که تا به امروز غیر قابل شکستن بوده است. PGP با ایجاد یک جفت کلید خصوصی-عمومی برای کاربران کار می کند؛ کلید عمومی پیام را رمزگذاری می کند و کلید خصوصی آن را رمزگشایی می کند. ریاضیات بسیار سطح بالا باعث می شود که برای افراد تشخیص کلید خصوصی با استفاده از کلید عمومی امکان پذیر نباشد. بنابراین اگر کسی به کلید خصوصی شما دست یابد، خطر افشای پیام مطرح نیست و این مشابه روشی است که آدرس های عمومی برای کاربران بیت کوین کار می کنند. شما می توانید کلید عمومی را به عنوان یک پیوست در ایمیل به اشتراک بگذارید تا اجازه دهید فرد مورد نظر بداند که شما توانایی برقرار کردن ارتباط خصوصی را دارید. وقتی رمزگذاری با موفقیت انجام شد، بدنه ایمیل شما به صورت نامفهوم ظاهر خواهد شد اما متا داده ها به طرف فیلد ها و از فیلد ها و خطوط عنوان رمزگذاری نمی شود.

GnuPG یک نسخه رایگان از PGP است و ادوارد اسنودن از آن استفاده کرد. برای توضیح کامل تر از نحوه راه اندازی PGP، مقاله Chris Pacia در bitcoinnotbombs.com با عنوان راهنمای PGP برای مبتدیان توصیه می شود.

فرآیند راه اندازی PGP مقداری زمان می برد و برای کاربران عادی اینترنت بسیار مشکل است. باید اقرار کنم این کار برای من هم که پیشینه فنی نداشتم در ابتدا دشوار بود. فراهم کنندگان ایمیل خصوصی باعث رمزگذاری آسان تر ایمیل های شما می شوند و مثال هایی مانند Hushmail، ProtonMailو Riseup.net.Mailvelope از طریق یک افزونه مرورگر کار می کنند و OpenKeyChain ایمیل رمزگذاری شده بر روی ابزار های اندروید را فراهم می کند.

استفاده از انتقال پیام فوری رمزگذاری شده

شما می توانید پیام های فوری، پیام های متنی و گفتگو های بلادرنگ خود را با سرویس هایی که از سطوح بالای رمزگذاری استفاده می کنند، رمزگذاری نمایید. بسیاری از این سرویس ها دارای مزیت از بین بردن پیام ها بعد از مدت زمان معینی هستند. کلاینت هایی که ارتباطات را در گفتگو های بلادرنگ رمزگذاری می کنند به عنوان انتقال پیام Off-The-Road یا به اختصار OTR مشهورند. نوع اصلی رمزگذاری به کار رفته برای OTR رمزگذاری کلید متقارن می باشد. این باعث می شود دو کاربر که در یک راز سهیم هستند به کلید مشابهی برای رمزگشایی ارتباطات دسترسی داشته باشند. یک مثال در این مورد پرسیدن از فردی که قبلا ملاقات کرده اید برای تصدیق آنها می باشد. همچنین بر خلاف PGP، OTR بسیار برای استفاده آسان تر است.

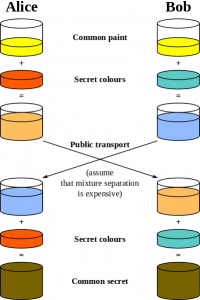

OTR از چیزی بنام الگوریتم مبادله کلید Diffie-Hellman استفاده می کند که به کاربران (حتی آنهایی که قبلا هرگز همدیگر را ملاقات نکرده اند) اجازه می دهد که به مبادله اطلاعات کلیدی در یک شبکه عمومی بپردازند. این امر باعث می شود که این افراد برای استراق سمع غیر قابل تشخیص باشند. این ضرورتا مانند اپلیکیشن های انتقال پیام OTR می باشند که بر روی پلتفرم های نا ایمن و تحت نظارت مانند فیسبوک و Google Talk عملکرد دارند. مبادله Diffie-Hellman تا حدودی مانند تصویر زیر کار می کند.

یک کلاینت OTR که من قبلا شخصا استفاده کرده ام، Pidgin می باشد که با مسنجر فیسبوک، IRC، AIM، Google Talk و تعداد زیادی از مسنجر های دیگر ادغام شده است. نصب این کلاینت آسان است و شروع خوبی برای گفتگوی ایمن برای آنهایی می باشد که در رمزگذاری تازه کار هستند. Pidgin برای ویندوز، لینوکس و دیگر سیستم عامل های UNIX موجود است و Adium نیز معادل آن برای کاربران Mac می باشد. مسنجر های Tor نیز به نظر رضایت بخش می رسند و همه ترافیک را از طریق کانال های رمزگذاری شده ارسال می کنند.

پیام های متنی رمزگذاری شده و تماس های تلفنی رمزگذاری شده

انتقال پیام متنی رمزگذاری شده ابزار دیگری برای کاربرانی است که فعالند و سطوح بالاتری از امنیت را می خواهند. قوانین دادگاه اجازه تصویب قانونی را داده که دسترسی به تماس های تلفنی و پیام های متنی شما از طریق فراهم کنندگان سرویس شما امکان پذیر می باشد و این کار بدون حکم و حتی سبب احتمالی می تواند انجام گیرد. شما احتمالا چیزی برای پنهان کردن ندارید اما این هنوز یک نقض بزرگ حریم شخصی می باشد. اطلاعات پزشکی حساس یا موضوعات خانوادگی که به دیگران مربوط نمی شود اغلب از طریق تماس های تلفنی و پیام های ما بیان می شوند. خوشبختانه فراهم کنندگان سرویس ارائه قانون به ارتباطاتی که به درستی رمزگذاری شده اند، دسترسی ندارند.

بحث زیادی در مورد استاندارد های امنیتی اپلیکیشن های انتقال پیام متنی رمزگذاری شده موجود بوده است و سطوح امنیت بستگی به سطوح ارزیابی تهدید شخصی شما دارد. یک ویژگی شایان توجه این است که اپلیکیشن پیام ها را بعد از مدت زمانی خاص حذف می کند و یا آنها را ذخیره می کند که شما می توانید آنها را بررسی کرده و در موردشان تصمیم گیری کنید. سوال دیگری که مطرح می شود این است که آیا این سرویس متن باز است؟ بسیاری از ما مورد هدف آژانس های حکومتی قرار نگرفته ایم و بنابراین بسیاری از این نگرانی ها در مورد ما مطرح نیست اما اگر می خواهید عمیق تر در مورد این مسائل بدانید، خواندن آن خالی از لطف نیست.

پس گزینه های ما چه هستند؟ برای کاربران آیفون، iMessage در خصوصی نگه داشتن ارتباطات عالی است و Signal به کاربران اجازه می دهد که پیام خصوصی را از آیفون به آندروید بفرستند. برای کاربران اندروید، TextSecure عالی است که به کاربر اجازه می دهد که به هر فردی در لیست مخاطبین خود پیام بفرستد. برای سامسونگ نیز Knox عالی است که توسط یک مدل تراشه سخت افزاری محافظت می شود که متن های شما را در یک تراشه فیزیکی ایمن و جدا از بقیه تلفن نگه می دارد. تلگرام نیز یک اپلیکیشن بین پلتفرمی محبوب است که پاداش بزرگی را برای هکر هایی که آنقدر با هوش باشند و به ضعف های آن پی ببرند، در نظر گرفته است.

من شخصا از TextSecure و تلگرام استفاده کرده ام و آنها را برای استفاده بسیار عالی می دانم. توجه داشته باشید که با بعضی از این اپلیکیشن ها شما مجبور به راه اندازی گفتگوی سری در تنظیمات هستید و در این نوع اپلیکیشن ها گفتگوی سری در حالت پیش فرض قرار نگرفته است. بسیاری از این اپلیکیشن ها برای امنیت بیشتر دارای قابلیت حذف خودکار پیام ها نیز می باشند و به این شیوه می توانید به یک فناوری سطح بالا دسترسی داشته باشید. درست است که شما جاسوس نیستید اما استفاده از رمزگذاری برای حتی ارتباطات عادی نیز در واقع توسعه این فناوری دفاعی محسوب می شود.

آیا می خواهید که به رمزگذاری پیام های تلفنی خود بپردازید؟ Signal، RedPhone و Textsecure همچنین به کاربر اجازه تماس تلفنی رمزگذاری شده می دهند. Open Whisper Systems گروهی است که در پشت این سه اپلیکیشن است که همه آنها با ابزار های مختلف سازگار هستند و این یعنی می توانید به تماس و انتقال پیام بین آیفون و اندروید با امنیت کامل بپردازید. گفته می شود که Laura Poitras، ادوارد اسنودن و Bruce Schneir همگی استفاده از اپلیکیشن های این گروه را تشویق می کنند.

راه حل امنیتی Edge

وقتی که به جای سرور های ایمن و هر گونه داده که بر روی سرور های ما به شیوه ای رمزگذاری شده انتقال می یابد بر ابزار های نهایی متمرکز شویم، اپلیکیشن ما رویکرد متفاوتی به نسبت امنیت اتخاذ خواهد کرد. این رویکرد Edge Security نامیده می شود. داده های بیت کوین شما به طور محلی ذخیره شده و بر روی تلفن شما رمزگذاری شده است و مستقل از رمزگذاری سطح ابزار شما می باشد. علاوه بر این، امنیت سطح بالایی در داخل اپلیکیشن ایجاد شده که به طور اتوماتیک به پشتیبان گیری و همگام سازی داده های رمزگذاری شده شما در بین چندین ابزار می پردازد. کاربر مجبور به استفاده از رمزگذاری و یا همگام سازی بر روی ابزار نیست تا قادر به تجربه رمزگذاری باشد بلکه این درست در داخل ابزار تعبیه شده است. پس حتی در صورتی که تلفن شما رمزگذاری نشده باشد، پول شما رمزگذاری شده است. به نظر ما این آینده رمزگذاری می باشد و استاندارد های سطح بالای امنیتی را بیشتر در دسترس همگان قرار خواهد داد.