دادههای اخیر نشان میدهد بخشی از داراییهای سرقتشده در یکی از بزرگترین هکهای کیف پولهای رمزارزی سال جاری، خیلی سریع وارد فاز پولشویی شدهاند؛ این مسیر با عبور از بریجهای بینزنجیرهای آغاز شد و در نهایت به تورنادو کش (Tornado Cash) ختم شد. برای تحلیلگران امنیت بلاکچین، این مسیری معمولاً آشنا و بهمعنای کاهش شدید شانس بازیابی داراییهاست.

به گزارش میهن بلاکچین، در حملهای که در تاریخ ۱۰ ژانویه ۲۰۲۶ (۲۰ دی ۱۴۰۴) رخ داد، بیش از ۲۸۰ میلیون دلار دارایی دیجیتال به سرقت رفت. حالا دادههای جدید نشان میدهد دستکم ۶۳ میلیون دلار از این مبلغ، از طریق تعامل با پروتکل تورنادو کش، عملاً از دید ردیابی آنچین خارج شده است.

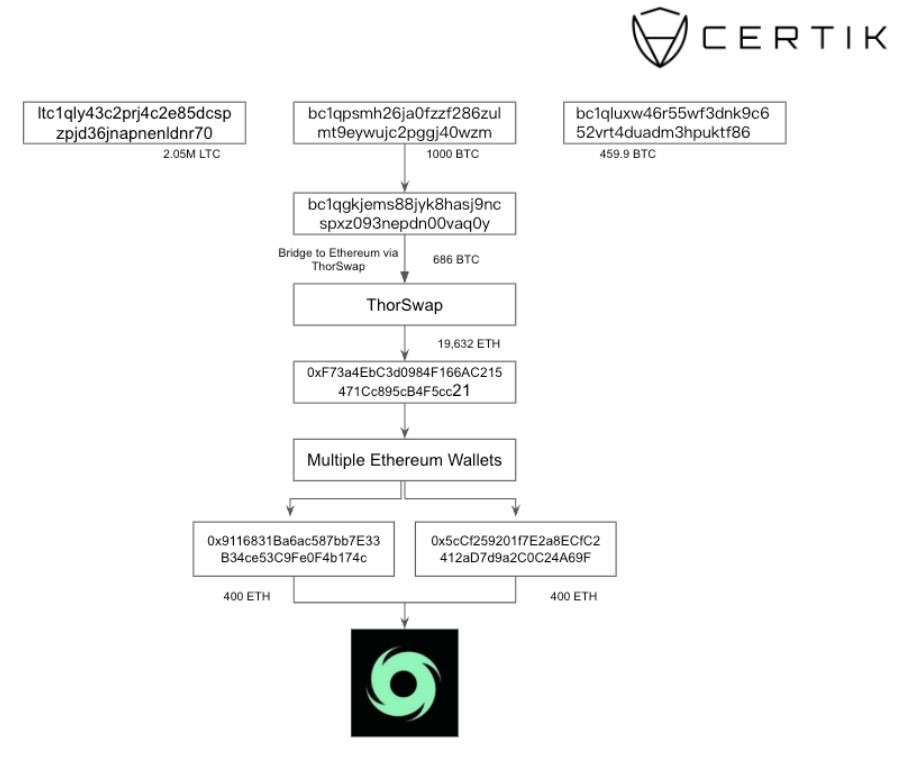

رد پای پولشویی در تورنادو کش؛ نقشه انتقال داراییها از نگاه سرتیک

شرکت امنیت بلاکچینی سرتیک (CertiK) در گزارشی که روز دوشنبه در شبکه اجتماعی X منتشر شد، اعلام کرد سامانههای پایش این شرکت، تعاملهایی با تورنادو کش را شناسایی کردهاند که مستقیماً به هک ۱۰ ژانویه مرتبط است.

این یافتهها تصویری دقیقتر از نحوه پولشویی داراییها پس از سرقت ارائه میدهد؛ موضوعی که بهدلیل حجم بالای خسارت و سرعت جابهجایی وجوه، توجه بسیاری از محققان حوزه کریپتو را به خود جلب کرده است.

بر اساس تحلیل سرتیک، بخشی از بیت کوینهای سرقتشده ابتدا از طریق بریجهای بینزنجیرهای به شبکه اتریوم منتقل شدهاند. این داراییها پس از تبدیل به ETH، در چندین آدرس مختلف توزیع شدهاند تا ردیابی آنها دشوارتر شود.

دادههای منتشرشده نشان میدهد حداقل ۶۸۶ BTC از طریق یک سواپ بینزنجیرهای به اتریوم منتقل شده که در نهایت به دریافت حدود ۱۹,۶۰۰ ETH در یک آدرس اتریومی منجر شده است. این آدرس سپس داراییها را میان چندین کیف پول دیگر تقسیم کرده و از هرکدام، چندصد ETH به مرحله بعدی منتقل شده است.

گام نهایی این مسیر، ورود تدریجی این مبالغ به تورنادو کش بوده است؛ این پروتکل متمرکز بر حفظ حریم خصوصی با مخلوط کردن تراکنشها، پیگیری منشأ داراییها را بسیار دشوار میکند. رقم ۶۳ میلیون دلار تنها بخشی از کل داراییهای بهسرقترفته را شامل میشود، اما همین بخش بهخوبی نشان میدهد مهاجم چگونه پس از انتقالهای اولیه بینزنجیرهای، تلاش کرده است تا رد تراکنشها را محو کند.

«تقریباً غیرممکن» شدن بازیابی پس از ورود میکسرها؛ از مهندسی اجتماعی تا افشای Seed Phrase

مروان هاشم (Marwan Hachem)، مدیرعامل شرکت امنیت بلاکچینی FearsOff، این الگو را نمونهای کلاسیک از پولشویی در سرقتهای بزرگ توصیف میکند. او توضیح داد که این جریان، بهویژه در سرقتهای بینزنجیرهای مرتبط با بیت کوین و لایت کوین (LTC)، کاملاً مطابق کتاب راهنمای مجرمان سایبری است.

به گفته هاشم، استفاده از تورسواپ (THORswap) برای تبدیل BTC به ETH و سپس خرد کردن داراییها به بستههایی در حدود ۴۰۰ ETH، روشی شناختهشده برای کاهش حساسیت و دشوارتر کردن پیگیری داراییهاست. او تأکید میکند که ورود وجوه به تورنادو کش عملاً مانند یک «کلید قطعکننده» برای ردیابی عمل میکند و در اغلب موارد، شانس بازیابی داراییها را به نزدیک صفر میرساند.

هاشم همچنین هشدار میدهد که پس از ورود داراییها به میکسرها، گزینههای مقابله و بازیابی بسیار محدود و هرچه بیشتر غیرقابلاعتماد میشوند.

منشأ این سرقت به یک حمله مهندسی اجتماعی بازمیگردد. در این حمله، مهاجم با جا زدن خود بهعنوان پشتیبانی کیف پول، قربانی را فریب داده و او را به افشای عبارت بازیابی یا Seed Phrase وادار کرده است.

زکایکسبیتی (ZachXBT)، محقق شناختهشده بلاکچین، اعلام کرد مهاجم پس از این اقدام کنترل کامل داراییهای قربانی را در اختیار گرفته است. کیف پول هکشده حدود ۱,۴۵۹ BTC و بیش از ۲ میلیون LTC را در خود نگه میداشت. بخشی از این داراییها نیز در ادامه به رمزارزهای متمرکز بر حریم خصوصی تبدیل شدهاند.

در مراحل ابتدایی پولشویی، شرکت امنیتی زیروشَدو (ZeroShadow) موفق شد حدود ۷۰۰,۰۰۰ دلار از وجوه سرقتشده را شناسایی و مسدود کند؛ اما بخش عمده داراییها پیش از آنکه قابلتوقف باشند، از دسترس خارج شدند.

این پرونده بار دیگر نشان میدهد که ترکیب مهندسی اجتماعی، انتقالهای سریع بینزنجیرهای و استفاده از میکسرهای حریم خصوصی، چگونه میتواند بازیابی داراییهای سرقتشده را به چالشی تقریباً غیرممکن تبدیل کند. هرچند ابزارهای پایش آنچین روزبهروز پیشرفتهتر میشوند، اما در نبود آموزش کافی کاربران و سازوکارهای پیشگیرانه قویتر، همچنان این مهاجمان هستند که چند قدم جلوتر حرکت میکنند.