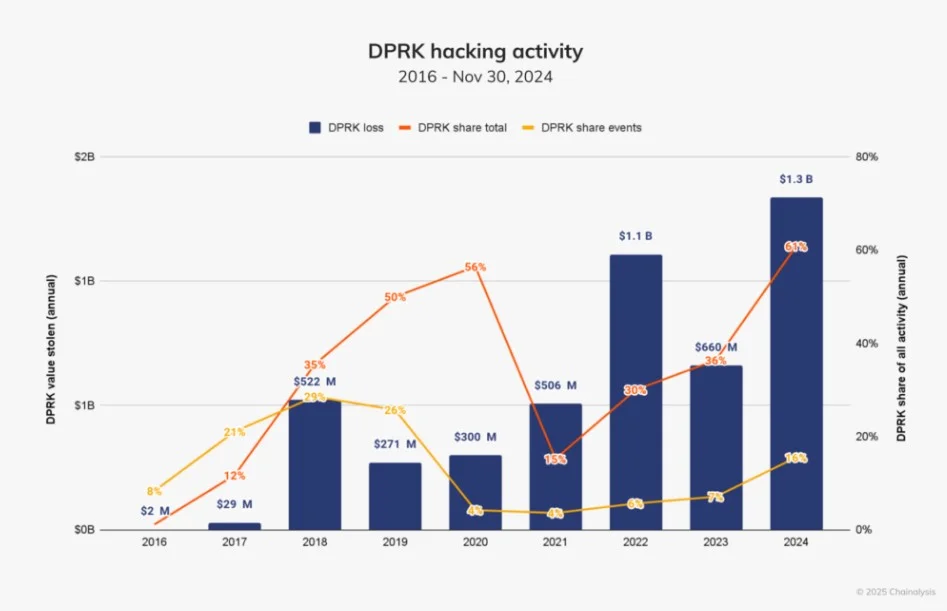

گروه هکری لازاروس، تحت حمایت دولت کره شمالی، از سال ۲۰۱۷ تاکنون بیش از ۶ میلیارد دلار از دنیای رمزارزها سرقت کرده و حالا با حملهای بیسابقه، رکورد جدیدی در تاریخ هکهای کریپتویی به جا گذاشته است.

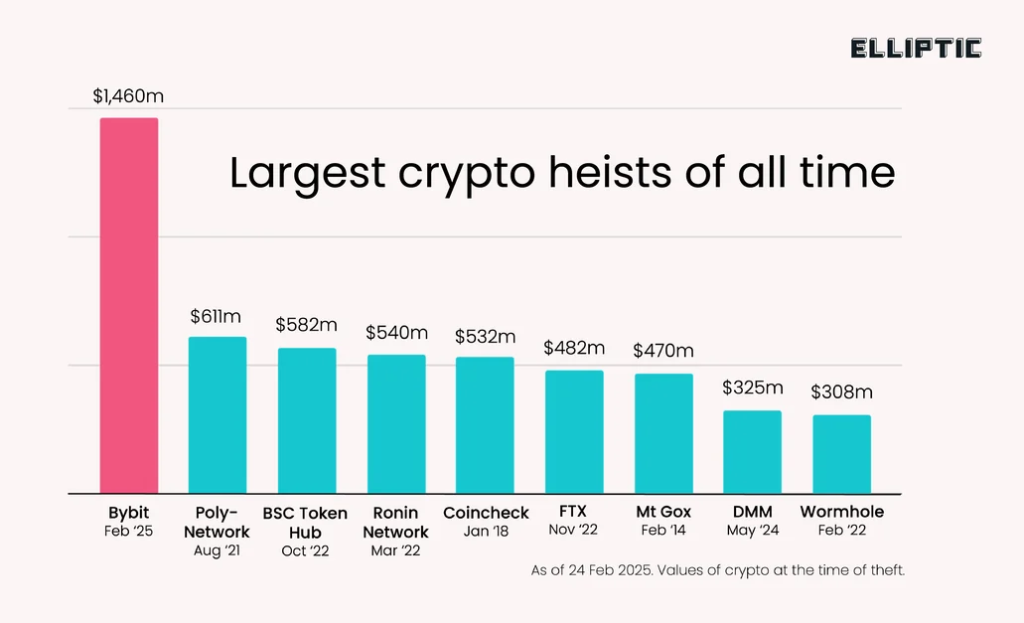

به گزارش میهن بلاکچین، در ۲۱ فوریه ۲۰۲۴، گروه عکری لازاروس توانست ۱.۴ میلیارد دلار از صرافی بای بیت (Bybit) سرقت کند. ZachXBT، محقق مستقل حوزه رمزارز، پس از بررسی ردپای این حمله، لازاروس را به عنوان مظنون اصلی معرفی کرد. او این هک را به حملات پیشین لازاروس علیه Phemex، BingX و Poloniex مرتبط دانست و مدارک بیشتری مبنی بر نقش کره شمالی در این حملات ارائه کرد.

طبق بررسی شرکت امنیتی Elliptic، این سرقتها فقط اهداف مالی ندارند، بلکه طبق گزارش شورای امنیت سازمان ملل، منابع حاصل از این حملات برای تأمین بودجه برنامه تسلیحات هستهای کره شمالی مورد استفاده قرار میگیرد.

لازاروس یکی از بزرگترین گروههای مجرمانه سایبری در تاریخ است. روشها و عملیات این گروه نشاندهنده سازمان فرامرزی پیچیدهای است که کاملاً در خدمت رژیم کره شمالی فعالیت میکند. اما این گروه چگونه شکل گرفت؟ چه افرادی در آن دست دارند؟ و حمله بیسابقه به بایبیت چگونه انجام شد؟

لازاروس؛ بازوی سایبری سازمان اطلاعات کره شمالی

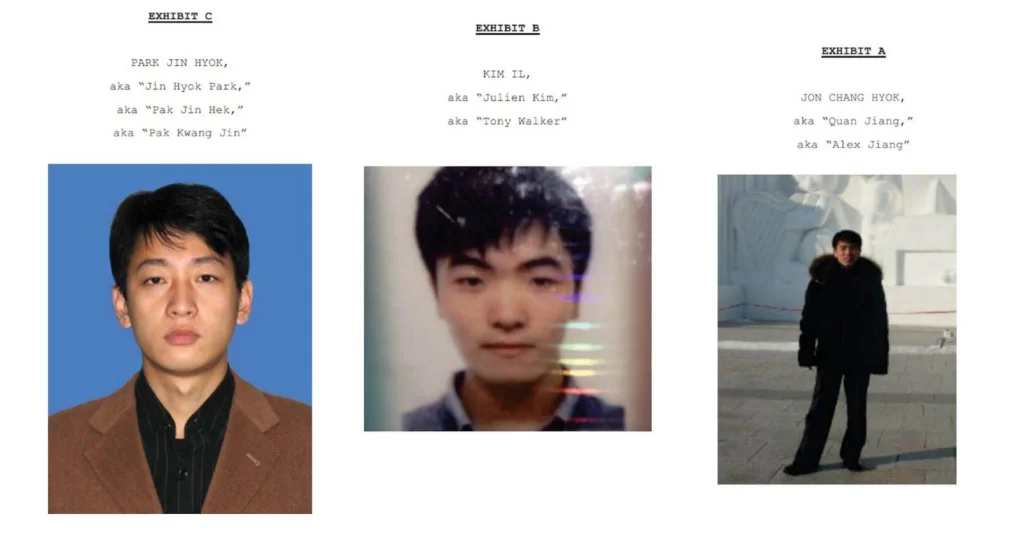

وزارت خزانهداری آمریکا ادعا میکند که گروه لازاروس تحت کنترل «اداره کل شناسایی» (RGB)، سازمان اطلاعاتی اصلی کره شمالی، فعالیت میکند. افبیآی چندین هکر مظنون کره شمالی را به عنوان اعضای گروه لازاروس (که با نام APT38 نیز شناخته میشود) معرفی کرده است.

هکرهای شناختهشده لازاروس

در سپتامبر ۲۰۱۸، افبیآی پارک جین هیوک را به دلیل دست داشتن در برخی از بزرگترین حملات سایبری تاریخ متهم کرد.

پارک جین هیوک (Park Jin Hyok):

- کارمند شرکت Chosun Expo Joint Venture (شرکت صوری کره شمالی)

- متهم به نقش داشتن در هک سونی پیکچرز (۲۰۱۴) و سرقت ۸۱ میلیون دلاری از بانک مرکزی بنگلادش (۲۰۱۶)

- یکی از عوامل حمله باجافزار WannaCry 2.0 (۲۰۱۷) که سیستمهای بیمارستانی و سرویس سلامت ملی بریتانیا (NHS) را فلج کرد.

در فوریه ۲۰۲۱، وزارت دادگستری آمریکا جان چانگ هیوک و کیم ایل را نیز به فهرست مجرمان سایبری تحت تعقیب اضافه کرد.

جان چانگ هیوک (Jon Chang Hyok)

- متخصص توسعه بدافزارهای کریپتویی

- مسئول توسعه اپلیکیشنهای آلوده برای نفوذ به صرافیهای رمزارزی و بانکها

کیم ایل (Kim Il):

- مسئول توزیع بدافزارها و اجرای حملات سایبری علیه پلتفرمهای کریپتویی

- نقش کلیدی در هکهای بزرگ، پولشویی و ICOهای تقلبی (مانند Marine Chain ICO)

حمله تاریخی به صرافی بایبیت؛ بزرگترین سرقت رمزارزی تاریخ

چند هفته پیش از حمله به بایبیت، کیم جونگ اون، رهبر کره شمالی، از یک تأسیسات تولید مواد هستهای بازدید کرد. بر اساس گزارش رسانههای دولتی، وی خواستار گسترش زرادخانه هستهای کشور فراتر از برنامههای فعلی شد.

در ۱۵ فوریه، آمریکا، کره جنوبی و ژاپن در بیانیهای مشترک بار دیگر بر تعهد خود نسبت به خلع سلاح هستهای کره شمالی تأکید کردند. اما ۳ روز بعد، پیونگیانگ این بیانیه را «مضحک» خواند و اعلام کرد که برنامههای خود برای توسعه تسلیحات هستهای را ادامه خواهد داد. و ۳ روز پس از این بیانیه، لازاروس بار دیگر ضربه زد.

حمله به بایبیت؛ ردپایی که بلافاصله شناسایی شد

در محافل امنیتی، ردپای گروه لازاروس معمولاً بلافاصله قابل شناسایی است، حتی قبل از تأیید رسمی تحقیقات! Fantasy، مدیر تحقیقات در شرکت Fairside Network (متخصص بیمه کریپتو)، گفت:

تنها چند دقیقه پس از خروج اتریوم از کیف پول بایبیت، مطمئن بودم که این حمله به کره شمالی مرتبط است، چرا که لازاروس الگویی منحصربهفرد در زنجیره دارد که فوراً قابل شناسایی است.

این الگوی مشخص شامل موارد زیر است:

- تقسیم داراییهای ERC-20 به کیف پولهای متعدد

- فروش سریع توکنها به روشهای نامناسب که باعث کارمزدهای بالا و اسلیپیج (Slippage) میشود

- انتقال اتر در مقادیر بزرگ و یکسان به کیفپولهای جدید

روش نفوذ و فریب بایبیت

طبق گزارش Chainalysis، لازاروس برای حمله به بایبیت از حمله فیشینگ پیچیدهای استفاده کرد:

- هکرها یک نسخه جعلی از سیستم مدیریت کیف پول بایبیت ایجاد کردند.

- با استفاده از این سیستم جعلی، صرافی را فریب دادند تا انتقال ۴۰۱,۰۰۰ واحد اتریوم (ETH) به ارزش ۱.۴ میلیارد دلار را تأیید کند.

- این مقدار عظیم دارایی مستقیماً به کیفپولهای تحت کنترل مهاجمان منتقل شد.

مراحل پولشویی داراییهای سرقتشده

پس از سرقت، ماشین پولشویی لازاروس وارد عمل شد.

- داراییها بین کیف پولهای واسطهای متعدد پراکنده شدند تا ردیابی آنها دشوار شود.

- بخشی از این وجوه به بیتکوین (BTC) و دای (DAI) تبدیل شد.

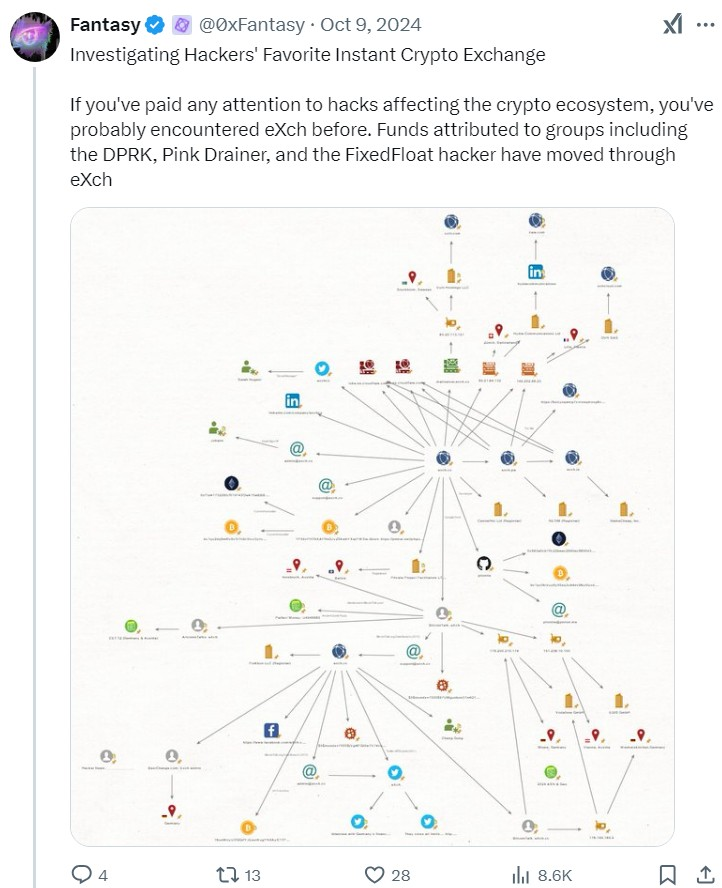

- هکرها برای این کار از صرافیهای غیرمتمرکز، پلهای میانزنجیرهای (Cross-chain bridges) و سرویسهای بدون احراز هویت (No-KYC swaps) مانند eXch استفاده کردند.

eXch حتی با وجود درخواستهای گسترده صنعت، از مسدود کردن داراییهای مسروقه خودداری کرده است. این پلتفرم هرگونه همکاری با کره شمالی را انکار کرده، اما به عنوان محلی شناختهشده برای پردازش داراییهای مسروقه در نظر گرفته میشود.

این عملیات پیچیده بار دیگر ثابت کرد که لازاروس یکی از ماهرترین و سازمانیافتهترین گروههای هکری در جهان است که حتی در برابر بالاترین سطوح امنیتی صنعت کریپتو نیز موفق به نفوذ میشود.

نفوذ گسترده هکرهای کره شمالی: از سرقت کلان تا عملیات مهندسی اجتماعی

شرکت امنیتی مستقر در نیویورک اعلام کرده است که نفوذ به کلیدهای خصوصی (Private Key Compromise) همچنان یکی از بزرگترین تهدیدها برای اکوسیستم رمزارزها محسوب میشود. در سال ۲۰۲۴، ۴۳.۸٪ از تمام هکهای کریپتویی از طریق این روش انجام شده است. این تکنیک محبوب گروه لازاروس است و در برخی از بزرگترین حملات سایبری مرتبط با کره شمالی مورد استفاده قرار گرفته است. از جمله:

- حمله ۳۰۵ میلیون دلاری به DMM Bitcoin

- سرقت ۶۰۰ میلیون دلاری از Ronin Network

اما در حالی که این سرقتهای بزرگ تیتر اخبار را به خود اختصاص میدهند، هکرهای کره شمالی در اجرای کلاهبرداریهای طولانیمدت نیز مهارت یافتهاند— استراتژیای که به جای تکیه بر حملهای بزرگ، جریان درآمدی مستمر برای رژیم کره شمالی ایجاد میکند. Fantasy، مدیر تحقیقات شرکت Fairside Network، میگوید:

آنها همه را، هر چیزی را، برای هر مقدار پولی هدف قرار میدهند. لازاروس به طور خاص روی حملات پیچیده و کلان مانند Bybit، Phemex و Alphapo متمرکز است، اما تیمهای کوچکتری نیز دارد که کارهای کمارزشتر اما دستیتر مانند مصاحبههای شغلی جعلی را انجام میدهند.

Sapphire Sleet: پروژه مهندسی اجتماعی لازاروس

واحد Microsoft Threat Intelligence گروه هکری جدیدی از کره شمالی را که در سرقت رمزارز و نفوذ به شرکتها نقش دارد، شناسایی کرده است. این گروه با نام Sapphire Sleet شناخته میشود، اما در خارج از مایکروسافت، به عنوان Bluenoroff (یکی از زیرمجموعههای لازاروس) شناخته شده است.

- روش کار این گروه شامل مهندسی اجتماعی، جعل هویت و کلاهبرداری در مصاحبههای شغلی است.

- اعضای این گروه خود را به عنوان سرمایهگذاران خطرپذیر (Venture Capitalists) و استخدامکنندگان (Recruiters) معرفی کرده و افراد را به مصاحبههای شغلی و سرمایهگذاری جعلی جذب میکنند.

- پس از جلب اعتماد قربانیان، بدافزارهای مخصوصی را روی سیستم آنها نصب کرده و کیفپولهای رمزارزی و اطلاعات مالیشان را سرقت میکنند.

این روش تنها در شش ماه بیش از ۱۰ میلیون دلار سود برای کره شمالی به همراه داشته است.

نفوذ به شرکتهای فناوری با جعل هویت دیجیتالی

کره شمالی همچنین هزاران نیروی فناوری اطلاعات (IT) را در سراسر روسیه، چین و دیگر کشورها مستقر کرده است که با استفاده از هویتهای جعلی و پروفایلهای ایجاد شده با هوش مصنوعی، شغلهای پردرآمد در شرکتهای فناوری جهان را به دست میآورند.

- پس از ورود به شرکتها، اطلاعات حساس را سرقت کرده، کارفرمایان را تهدید میکنند و درآمدهای خود را مستقیماً به رژیم کره شمالی منتقل میکنند.

- مایکروسافت یک پایگاهداده درز کرده از کره شمالی را کشف کرده است که شامل رزومههای جعلی، حسابهای تقلبی و سوابق پرداخت مشکوک است.

- این عملیات با استفاده از تصاویر تولیدشده با هوش مصنوعی، نرمافزارهای تغییر صدا و سرقت هویت اجرا میشود تا نیروهای کره شمالی بتوانند به شرکتهای بینالمللی نفوذ کنند.

در آگوست ۲۰۲۴، ZachXBT شبکهای از ۲۱ توسعهدهنده کره شمالی را افشا کرد که ماهانه ۵۰۰,۰۰۰ دلار درآمد از استارتاپهای کریپتویی کسب میکردند.

اقدامات بینالمللی علیه هکرهای کره شمالی

در دسامبر ۲۰۲۴، یک دادگاه فدرال در سنت لوئیس علیه ۱۴ شهروند کره شمالی پروندهای را به اتهام نقض تحریمها، کلاهبرداری اینترنتی، پولشویی و سرقت هویت باز کرد. وزارت امور خارجه آمریکا جایزهای ۵ میلیون دلاری برای ارائه اطلاعات درباره این افراد و شرکتهای مرتبط تعیین کرده است. این افراد برای شرکتهای Yanbian Silverstar و Volasys Silverstar (دو شرکت تحت کنترل کره شمالی که در چین و روسیه فعالیت میکنند) کار میکردند و از طریق استخدامهای جعلی در پروژههای دورکاری، شرکتها را فریب میدادند.

در طی شش سال، این نیروها حداقل ۸۸ میلیون دلار برای رژیم کره شمالی درآمد کسب کردهاند. برخی از آنها ملزم بودند که ماهانه حداقل ۱۰,۰۰۰ دلار برای حکومت تأمین کنند.

آیا میتوان جلوی ماشین جنگ سایبری کره شمالی را گرفت؟

کره شمالی یکی از پیچیدهترین و پرسودترین استراتژیهای جنگ سایبری جهان را اجرا میکند. میلیاردها دلار از این درآمدهای غیرقانونی مستقیماً به برنامههای تسلیحاتی این کشور تزریق میشود. علیرغم افزایش نظارت از سوی مقامات امنیتی، نهادهای اجرای قانون و تحلیلگران بلاکچین، گروه لازاروس و زیرمجموعههای آن همچنان به توسعه روشهای جدید برای فرار از ردیابی و حفظ جریان درآمدهای غیرقانونی خود ادامه میدهند.

با سرقتهای بیسابقه، نفوذ گسترده در شرکتهای فناوری جهان و شبکهای گسترده از نیروهای سایبری، عملیات سایبری کره شمالی به یک تهدید امنیتی دائمی برای جهان تبدیل شده است.

دولت آمریکا اقدامات گستردهای را برای مقابله با این تهدید آغاز کرده است. دادخواستهای قضایی فدرال، تحریمهای اقتصادی و تعیین پاداشهای میلیوندلاری نشان میدهد که تلاشها برای مسدود کردن مسیرهای مالی کره شمالی در حال افزایش است. اما همانطور که تاریخ نشان داده است، لازاروس همچنان سرسختانه به فعالیتهای خود ادامه میدهد.

ارتش سایبری کره شمالی همچنان یک تهدید جدی برای امنیت جهانی محسوب میشود—و به این زودیها هم متوقف نخواهد شد.