طبق اطلاعیهای در روز جمعه، بیتمکس (BitMEX) حمله گروه لازاروس، گروه هکری مرتبط با دولت کره شمالی را خنثی کرد. تیم امنیتی بیتمکس میگوید که این حادثه را بررسی کرده و ظاهرا به بینش جدیدی در مورد عملکرد داخلی این گروه – از جمله آدرسهای احتمالی IP و خطاهای قابل توجه – در امنیت عملیاتی در سطوح آماتور این گروه دست یافته است.

به گزارش میهن بلاکچین، تیم امنیتی صرافی ارز دیجیتال بیتمکس، بهدنبال کاوش ضد عملیاتی در مورد گروه لازاروس، یک شبکه جرایم سایبری تحت حمایت دولت کره شمالی (DPRK)، شکافهایی را در امنیت عملیاتی این سازمان کشف کرد.

حفرههای امنیت عملیاتی گروه لازاروس

طبق اطلاعیهای در روز جمعه، بیتمکس که زمانی محل اصلی معاملات آپشن بیتکوین بود، حمله مهندسی اجتماعی گروه لازاروس، گروه هکری مرتبط با دولت کره شمالی، را خنثی کرده است. علاوه بر این، گفته میشود بیتمکس توانسته است این اکسپلویت فرضی را مهندسی معکوس کند که بهطور بالقوه بینش جدیدی را در مورد این گروه هکری قدرتمند آشکار میکند.

بیتمکس روز جمعه در وبلاگ خود نوشت:

اخیرا، از طریق لینکدین با یکی از کارمندان بیتمکس برای همکاری در پروژه وب ۳ «بازار NFT» تماس گرفته شد. هدف این بود که قربانی کد پروژه را که شامل کد مخرب است، روی رایانه خود اجرا کند. پس از چند دقیقه بازرسی از مخزن… ما چند قطعه کد بسیار مشکوک پیدا کردیم.

طبق گفته بیتمکس، کارمند مورد هدف این شرکت توانست بهسرعت تهدید احتمالی را شناسایی کند و به تیم امنیتی بیتمکس اطلاع دهد که این تیم تحقیقاتی را آغاز کرد که برخی از روشهای ردیابی لازاروس و «خطاهای قابل توجه در امنیت عملیاتی» را آشکار کرده است.

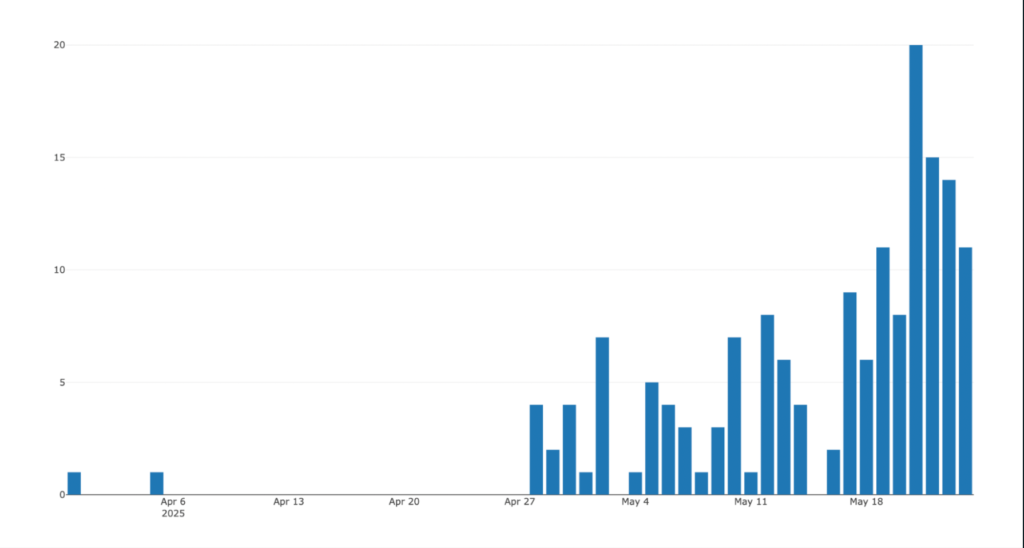

این تحقیقات منجر به افشای آدرسهای IP، یک پایگاه داده و الگوریتمهای ردیابی مورد استفاده توسط این گروه مخرب شد. نکته قابل توجه این است که بهنظر میرسد این گروه به چندین زیرگروه تقسیم شده است که لزوماً از نظر پیچیدگی فنی یکسان و برخی در سطح آماتور هستند!

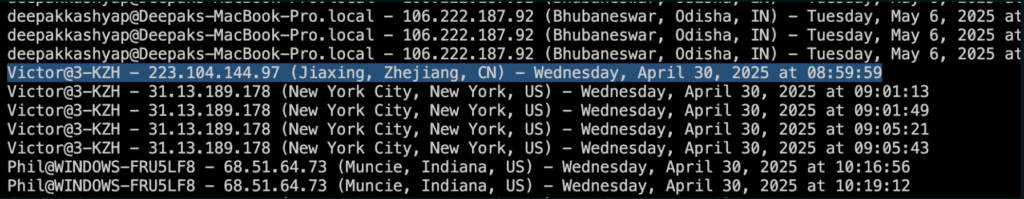

پژوهشگران امنیتی بیت مکس (BitMEX) میگویند احتمال زیادی وجود دارد که حداقل یک هکر بهطور تصادفی آدرس IP واقعی خود را فاش کرده باشد که موقعیت مکانی واقعی هکر را در جیاشینگ، چین نشان میدهد.

علاوه بر این، پژوهشگران بیتمکس میگویند که توانستند به یک نمونه از پایگاه داده «سوپابیس» (Supabase)، پلتفرمی برای استقرار آسان پایگاههای داده با رابطهای کاربری ساده برای برنامهها که توسط این گروه هکری مورد استفاده قرار میگرفت نیز دسترسی پیدا کنند.

تیم امنیتی بیتمکس اعلام کرد یکی از هکرها احتمالاً پس از استفاده نکردن منظم از VPN که برای پنهان کردن آدرس IP استفاده میشده، بهطور تصادفی آدرس IP واقعی خود را فاش کرده است.

بر اساس این گزارش، مشخص شد بین مهارت پایین تیمهای مهندسی اجتماعی این گروه که قربانیان ناآگاه را برای دانلود نرمافزارهای مخرب فریب میدادند و اکسپلویتهای کد پیچیده که توسط هکرهای با فناوری بالا طراحی شدهاند تقارن چندانی وجود ندارد.

تیم بیتمکس اعلام کرد فقدان تقارن در این گروه نشان میدهد سازمان هکری وابسته به دولت کره شمالی به زیرگروههای مجزایی تقسیم شده است که با سطوح مختلفی از قابلیتهای تهدید، برای کلاهبرداری از کاربران با یکدیگر همکاری میکنند.

این گزارش بهدنبال مجموعهای از حوادث مهم هک، کلاهبرداریهای مهندسی اجتماعی و نفوذ به شرکتهای بلاکچین و فناوری منتشر شده که به گروه لازاروس و سایر عوامل وابسته به کره شمالی نسبت داده شده است.

هشدار نهادهای اجرای قانون فدرال و دولتها در مورد گروه لازاروس

نهادهای اجرای قانون فدرال و دولتها در سراسر جهان بهطور فزایندهای در حال بررسی فعالیتهای هکرهای مرتبط با کره شمالی هستند و در مورد تعدادی از استراتژیهای کلاهبرداری رایج مورد استفاده توسط این عوامل تهدید، هشدار میدهند.

در سپتامبر ۲۰۲۴، اداره تحقیقات فدرال ایالات متحده (FBI) هشداری در مورد کلاهبرداریهای مهندسی اجتماعی انجام شده توسط گروه تحت حمایت کره شمالی، از جمله تلاشهای فیشینگ با هدف قرار دادن کاربران ارز دیجیتال با پیشنهادات شغلی جعلی، صادر کرد.

دولتهای ژاپن، ایالات متحده و کره جنوبی در ژانویه ۲۰۲۵ هشدار FBI را تکرار و این فعالیت هکری را تهدیدی برای سیستم مالی توصیف کردند.

گزارش اخیر بلومبرگ حاکی از آن است که رهبران جهان ممکن است در اجلاس سران گروه ۷ (G7) آینده، تهدید گروه هکری لازاروس و استراتژیهایی برای کاهش خسارات ناشی از این سازمان وابسته به کره شمالی را مورد بحث و بررسی قرار دهند.