در دنیایی که داراییهای دیجیتال هر روز ارزشمندتر میشوند و میلیونها نفر پسانداز و سرمایه زندگیشان را در کیف پولهای رمزنگاری نگهداری میکنند، کیف پولهای سختافزاری بهعنوان «آخرین سنگر امنیت» شناخته میشوند. دستگاههایی کوچک اما قدرتمند که کلیدهای خصوصی را در محیطی کاملاً ایزوله نگهداری میکنند و لایههای پیچیدهای از محافظت سختافزاری را برای جلوگیری از هک فراهم میآورند. همین ویژگی، اعتماد گستردهای برای کاربران ایجاد کرده و باعث شده است تا بسیاری تصور کنند این ابزارها یک سپر شکستناپذیرند؛ اما حقیقت این است که امنیت هیچگاه مطلق نیست. حتی امنترین کیف پول سختافزاری نیز اگر در محیط اشتباه یا توسط کاربر ناآگاه استفاده شود، میتواند نقطه شروع یک فاجعه غیرقابل جبران باشد.

از فیشینگهای ساده که تنها در چند ثانیه عبارت بازیابی شما را میربایند تا حملات آزمایشگاهی پیچیده که نیازمند تجهیزات میلیوندلاری هستند، طیف گستردهای از تهدیدات کیفپول سختافزاری شما را تهدید میکنند. در این مقاله از میهن بلاکچین، با نگاهی عمیق و دقیق، از رایجترین سناریوهای خطر گرفته تا حملات پژوهشی فوقپیشرفته را بررسی میکنیم. این مطلب قرار نیست شما را بترساند؛ هدف آن است که با درک واقعیتها، از داراییهای دیجیتال خود حرفهایتر و قدرتمندتر محافظت کنید.

چرا کیف پول سختافزاری امن است، اما کاملاً امن نیست؟

کیف پول سختافزاری یکی از امنترین روشهای نگهداری رمزارز است، چراکه کلیدهای خصوصی را از اینترنت، مرورگر، اپها و محیط آلوده کامپیوتر جدا میکند. این ایزولاسیون باعث میشود حتی اگر سیستم کاربر کاملاً آلوده باشد، کلیدها در سطح نرمافزاری قابل دسترسی نباشند. اما همین دستگاه، هنگامی که به دست یک کاربر بیدقت، یک فروشنده مشکوک یا یک کامپیوتر آلوده سپرده شود، مانند هر فناوری دیگری، در معرض خطر قرار میگیرد.

امنیت کیف پول سختافزاری، یک «چرخه» است؛ چرخهای که از لحظه خرید آغاز میشود و تا لحظه انجام هر تراکنش ادامه دارد. اگر یکی از حلقههای این چرخه آسیب ببیند تمام ساختار امنیتی فرو میریزد. بسیاری از تهدیدات نیز به نقطه تلاقی این سه مورد برمیگردد: دستگاه، کاربر و محیط میزبان. در همین نقطه است که بیشترین حملات اتفاق میافتد.

به همین دلیل، شناخت دقیق تهدیدات و روش ایمنسازی هر بخش، برای هر کاربری است که از کیف پول سختافزاری استفاده میکند بسیار حیاتی است. هرچقدر این دستگاهها پیچیدهتر و هوشمندتر شوند، حملات نیز تکامل پیدا میکنند. پس آنچه امنیت واقعی را میسازد، دانش و رفتار صحیح کاربر است.

در ادامه انواع مختلف تهدیدات واقعی کیف پولهای سختافزاری را بررسی میکنیم.

۱- فیشینگ و خطاهای انسانی؛ بزرگترین تهدید برای هر کیف پول سختافزاری

اگر بخواهیم آمار واقعی حملات و زیانهای کاربران را بررسی کنیم، متوجه میشویم که بیش از ۹۰٪ خسارتها اصلاً به دستگاه مربوط نیست. در واقع خود کاربر، با اعتماد بیش از حد، سهلانگاری، یا اشتباه نقطه ورود مهاجم میشود. فیشینگ، قدیمیترین و شایعترین روش سرقت رمزارز، هویتی جدید در دنیای کریپتو پیدا کرده و حالا بهطور مستقیم کیف پولهای سختافزاری را هدف قرار میدهد.

فیشینگ معمولاً با یک صفحه جعلی، یک ایمیل به ظاهر معتبر یا یک پیام شبکه اجتماعی آغاز میشود. مهاجم وانمود میکند که از سوی شرکت سازنده کیف پول سختافزاری پیام میدهد و کاربر را با جملاتی مثل «آپدیت اضطراری»، «مشکل امنیتی بحرانی» یا «نیاز به بازگردانی کیف پول» به یک صفحه جعلیای هدایت میکند. کافی است کاربر عبارت بازیابی ۱۲ یا ۲۴ کلمهای خود را در این صفحه وارد کند؛ و تمام! در همان لحظه، تمام داراییها منتقل میشود و هیچ راه بازگشتی وجود ندارد.

بخش دیگری از مشکل، رفتار کاربران است. بسیاری از افراد به دلیل سهلانگاری، عبارت بازیابی خود را در گوشی، درایو ابری، ایمیل، یادداشت دیجیتال، یا حتی تصویر اسکرینشات ذخیره میکنند. این کار، هر چقدر هم دستگاه شما امن باشد، راه حمله را باز میکند. وقتی عبارت بازیابی در فضای دیجیتال ذخیره شده باشد، یک بدافزار ساده کافی است تا مهاجم آن را پیدا کند.

نکته مهم اینجاست که این نوع تهدید هیچ ربطی به نقص سختافزار ندارد. مهاجمان نه تراشه را هک میکنند، نه فریمور را تغییر میدهند؛ فقط از اعتماد یا بیاحتیاطی کاربر سوءاستفاده میکنند. به همین دلیل است که گفته میشود امنیت کیف پول سختافزاری، قبل از هر چیز، از خود کاربر آغاز میشود.

۲- زنجیره تأمین و دستگاههای دستکاریشده؛ تهدیدی که در لحظه خرید آغاز میشود

امنیت کیف پول سختافزاری از همان لحظۀ خرید آغاز میشود، نه زمانی که کاربر برای اولین بار آن را روشن میکند. اگر دستگاه را از فروشندهای ناشناس یا وبسایتی غیررسمی خریده باشید، ممکن است قبل از رسیدن به شما دستکاری شده باشد. این نوع حمله، که به عنوان حمله زنجیره تأمین شناخته میشود، از پیچیدهترین و در عین حال خطرناکترین تهدیدات در فضای سختافزارهای امنیتی است.

در این سناریو، مهاجم ممکن است دستگاه را قبل از اینکه به دست شما برسد باز کند و فریموری تغییریافته روی آن نصب کند یا حتی عبارت بازیابی از پیش تولید شده داخل جعبه قرار دهد. کاربر از همهجا بیخبر دستگاه را روشن میکند و تصور میکند عبارت بازیابی از طریق کیف پول تولید شده، در حالی که مهاجم از همان ابتدا به کلیدهای خصوصی دسترسی داشته است. این اتفاق معمولاً زمانی رخ میدهد که کاربران دستگاه را از فروشگاههای غیررسمی، فروشندگان ناشناس، یا سایتهایی با قیمتهای مشکوک خریداری میکنند.

در حملات واقعی ثبتشده، مشاهده شده مجرمان حتی بستهبندی دستگاه را بهقدری طبیعی بازسازی میکنند که تشخیص جعلی بودن برای کاربر بسیار سخت میشود. برخی نسخههای تقلبی حتی صفحه نمایش واقعی دارند اما داخل آن یک سختافزار متفاوت نصب شده است. مثلاً مهاجم قطعات اضافی روی برد نصب میکند یا پورتهای دیباگ را فعال نگه میدارد تا بتواند در آینده دستگاه را راحتتر هک کند. هرچند این شیوهها نادرتر هستند، اما در صورت وقوع بسیار خطرناکاند، چراکه کاربر از همان لحظه اول کنترل کامل دارایی خود را از دست داده است.

برای جلوگیری از این نوع تهدید، شناخت نشانههای اصالت دستگاه، بررسی فرآیند تولید عبارت بازیابی و خرید از منابع رسمی اهمیت بسیار زیادی دارد. اگر عبارت بازیابی از پیش در جعبه باشد یا دستگاه هنگام اولین راهاندازی خودش آن را تولید نکند، باید فوراً از ادامه کار با دستگاه خودداری کرد. این جمله را به خاطر داشته باشید: امنیت کیف پول از لحظه باز شدن جعبه آغاز میشود، نه از لحظه اولین تراکنش.

۳- آسیبپذیریهای فریمور؛ ستون فقرات امنیت کیف پول

فریمور به نوعی (Firmware) مغز کیف پول سختافزاری است؛ نرمافزاری که مدیریت کلید خصوصی، امضای تراکنشها، تولید آنتروپی و ساختار امنیتی داخلی را کنترل میکند. هر نقص یا حفره امنیتی در این لایه، میتواند به مهاجمان امکان دهد تا از رفتار دستگاه سوءاستفاده کنند.

اگرچه شرکتهای معتبر پیش از انتشار آپدیتها تستهای گستردهای انجام میدهند، اما هیچ نرمافزاری بدون نقص نیست. گاهی یک باگ در نسخه جدید فریمور باعث میشود بخشهایی از حافظه دستگاه در شرایط خاص اطلاعات اضافهای افشا کنند، یا الگوریتم تولید اعداد تصادفی به شکل ناخواسته ضعیف شود. همین ضعفهای کوچک میتواند راه را برای حملات پیچیده باز کند.

اما خطر جدیتر هنگامی رخ میدهد که کاربر آپدیت فریمور را از منبع نامطمئن دانلود کند. این دقیقاً همان جایی است که فیشینگ و مهندسی اجتماعی با حملات فریمور ترکیب میشود. کافی است مهاجم کاربر را متقاعد کند که فایل آپدیت را از یک لینک تقلبی دانلود کند؛ از آن لحظه، دستگاه عملاً در کنترل مهاجم خواهد بود.

به همین دلیل تأکید میشود که فریمور همیشه باید از وبسایت و نرمافزار رسمی تولیدکننده نصب شود و هر پیام خارجی که کاربر را به «آپدیت سریع» تشویق کند باید نادیده گرفته شود.

۴- حملات فیزیکی و سناریوی «خدمتکار شیطانی»؛ جایی که دسترسی فیزیکی همهچیز را تغییر میدهد

حملات فیزیکی به کیف پول سختافزاری در دسته حملاتی قرار میگیرند که احتمال وقوع آنها پایینتر است، اما اگر اتفاق بیفتند میتوانند بسیار ویرانگر باشند. این حملات زمانی رخ میدهند که مهاجم دسترسی فیزیکی کامل به دستگاه پیدا کند. به همین دلیل معمولاً در سناریوهایی مطرح میشوند که مهاجم فرصت زیادی برای دستکاری دستگاه دارد، مثل زمانی که کیف پول در هتل یا محل کار رها شده باشد.

در مدل کلاسیک «حمله خدمتکار شیطانی» فرض بر این است که مهاجم در غیاب کاربر، دستگاه را باز میکند و تلاش میکند از طریق پورتهای فنی یا ابزارهای میکروپروبینگ به تراشههای داخلی دسترسی یابد. هدف آنها ممکن است استخراج حافظه، دور زدن محدودیتهای PIN یا حتی نصب سختافزار اضافی باشد.

این حملات معمولاً نیازمند ابزارهای پیشرفته مانند اسیلوسکوپهای دقیق، رابطهای JTAG، لابراتوارهای تخصصی و تجربه بالا در زمینه مهندسی معکوس هستند. به همین دلیل است که این روشها تهدید معمول افراد معمولی محسوب نمیشوند و بیشتر علیه کاربران با داراییهای بسیار بزرگ یا هدفهای سیاسی/اقتصادی استفاده میشود.

با این حال، کیف پولهای سختافزاری مدرن دارای تراشههای سکیور المنت (Secure Element)، رزینهای ضدبازکردن و سیستمهای تشخیص دستکاری هستند که مقاومت دستگاه را در برابر چنین حملاتی بهشدت افزایش میدهند. این ویژگیها باعث میشود هزینه و زمان حمله برای مهاجم بسیار زیاد شود و در اغلب موارد شکست بخورد.

۵- حملات تزریق خطا و کانال جانبی؛ جایی که فیزیک جایگزین نرمافزار میشود

برخلاف حملاتی که بر نرمافزار یا محیط کاربری تمرکز دارند، این دست از حملات مستقیماً فیزیک تراشه را هدف قرار میدهند. آنها تلاش میکنند از ویژگیهای جانبی مثل مصرف برق، زمانبندی پردازش، یا انتشار الکترومغناطیسی اطلاعات استخراج کنند.

تزریق خطا (Fault Injection)

در این روش، مهاجم با تغییر ولتاژ یا فرکانس دستگاه، رفتار طبیعی آن را مختل میکند. گاهی با وارد کردن یک پالس دقیق، دستگاه مجبور میشود از یک بررسی امنیتی عبور کند، یا دادههایی که نباید آشکار شوند را افشا کند. این حملات بهقدری دقیق هستند که برای اجرای صحیح آنها باید تجهیزات آزمایشگاهی گرانقیمت استفاده شود.

کانال جانبی (Side-Channel)

در این حمله، مهاجم هنگام امضای تراکنش، نوسانات برق یا سیگنالهای الکترومغناطیسی تراشه را تحلیل میکند. از این نوسانات میتوان اطلاعات زیادی از جمله بخشهایی از کلید خصوصی را استنباط کرد!

کیف پولهای معتبر با طراحیهای پیچیده مانند الگوریتمهای زمان ثابت، پوشش الکترومغناطیسی و تزریق نویز از اطلاعات محافظت میکنند. در نتیجه، اگرچه این حملات از نظر تئوری ممکناند، اما در شرایط واقعی بهندرت عملی میشوند.

۶- حملات رمزنگاری نوظهور؛ Nonce-Grinding و نشت امضای دیجیتال

در کنار تهدیدات فیزیکی، دستهای از حملات وجود دارند که لایه رمزنگاری را هدف میگیرند. این حملات مربوط به سوءاستفاده از شیوه تولید عدد نانس (Nonce) در هنگام امضای تراکنشها هستند. نانس یک عدد تصادفی است که تنها یک بار برای هر امضا استفاده میشود. اگر این عدد به اندازه کافی تصادفی نباشد یا بتوان آن را پیشبینی کرد، بخشی از اطلاعات کلید خصوصی در معرض افشا قرار میگیرد.

پژوهشگران نشان دادهاند در برخی مدلهای کیف پول که از تصادفی بودن ضعیفتری استفاده میکردند، که با تحلیل مجموعهای از امضاها میتوان کلید خصوصی را بازسازی کرد. سناریوی دیگری که در تحقیقات بررسی شده، مربوط به فریمورهای آلوده است که در آن بخشی از عبارت بازیابی به شکل مخفیانه در امضای تراکنش جاسازی میشود. این روش «Exfiltration» نام دارد و در آن مهاجم بدون آنکه دستگاه را لمس کند، تنها با مشاهده تراکنشهای کاربر در بلاکچین، میتواند کل عبارت بازیابی را استخراج کند.

اگرچه این حملات در حال حاضر بیشتر جنبه نظری و تحقیقاتی دارند، اما اهمیت بالایی دارند، چراکه نشان میدهند امنیت تنها به جدا بودن دستگاه محدود نمیشود و حتی نحوه تولید امضا نیز باید کاملاً ایمن باشد.

۷- حملات نرمافزاری، اپهای تقلبی و اکستنشنهای مخرب

یکی از جدیترین تهدیداتی که معمولاً دستکم گرفته میشود، حملات نرمافزاری از طریق اپلیکیشنهای جعلی، افزونههای مرورگر و کیف پولهای تقلبی است. در سالهای اخیر تعداد زیادی از کاربران، نه با هک سختافزار بلکه با نصب یک افزونه جعلی متامسک یا Rabby یا حتی نسخه فیک اپلیکیشن Ledger Live دارایی خود را از دست دادهاند.

در این مدل حمله، مهاجم از نام یک پروژه معتبر استفاده میکند و یک نسخه تقلبی با ظاهر کاملاً مشابه منتشر میکند. کاربر، که تصور میکند اپلیکیشن رسمی را نصب کرده، عبارت بازیابی یا تراکنش را در محیط آلوده وارد میکند و از همان لحظه کنترل دارایی از دست میرود.

در برخی نمونهها مشاهده شده افزونههای مخرب در لحظه اتصال کیف پول سختافزاری، آدرس مقصد را در پسزمینه تغییر میدهند؛ تمام این اتفاق بدون هیچ نشانهای روی صفحه کامپیوتر رخ میدهد. به همین خاطر تاکید میشود همیشه آدرس و مبلغ را روی خود دستگاه سختافزاری تأیید کنید، نه روی صفحه لپتاپ.

واکنش اضطراری؛ لحظهای که تصمیمهای درست از یک فاجعه جلوگیری میکنند

در دنیای امنیت دیجیتال، هیچچیز به اندازه «دقایق اولیه» اهمیت ندارد. حتی اگر از ایمنترین کیف پولهای سختافزاری مثل ترزور یا لجر استفاده کنید، یک اشتباه کوچک یا یک اتفاق پیشبینینشده میتواند تمام لایههای امنیتی را بیاثر کند. امنیت حقیقی تنها به کیفیت دستگاه وابسته نیست؛ به سرعت، دقت و نظم شما در هنگام بروز خطر بستگی دارد.

اگر احساس میکنید عبارت بازیابیتان لو رفته یا احتمال میدهید دستگاهتان در معرض دستکاری بوده است، مهمترین اصل این است: هر ثانیه ارزش دارد. در همان یک ساعت اول میتوان تهدیدی جدی را تبدیل به یک اتفاق کنترلپذیر کرد.

در چنین شرایطی، اولین قدم کاملاً روشن است: یک کیف پول جدید با یک سید تازه بسازید، اما نه روی همان دستگاه. دستگاه جدید باید معتبر، بررسیشده و مطمئن باشد. پس از راهاندازی، تمام داراییتان را بلافاصله به آدرس جدید منتقل کنید. یک عبارت بازیابی افشا شده حتی برای یک ساعت هم نباید فعال باقی بماند.

اگر دستگاهتان گم شده یا به سرقت رفته، کافی است با همان بکاپ عبارت بازیابی روی دستگاه جدید کیف پول را دوباره بالا بیاورید اما فوراً باید ارزهای خود را به کیف پول جدیدی منتقل کنید. این کار تنها راه حذف کامل احتمال دسترسی مهاجم است.

در سناریوهایی که مشکوک به آلودگی سیستم هستید، برای مثال مرورگر رفتار غیرعادی نشان میدهد یا افزونهای ناشناس نصب شده، اتصال اینترنت باید فوراً قطع شود. بسیاری از بدافزارها در سکوت و بدون نشانه فعالیت میکنند و هر لحظه اتصال، فضای بیشتری برای ارسال اطلاعات حساس فراهم میکند.

چگونه یک کیف پول سختافزاری مناسب انتخاب کنیم؟ معیارهایی که واقعاً اهمیت دارند

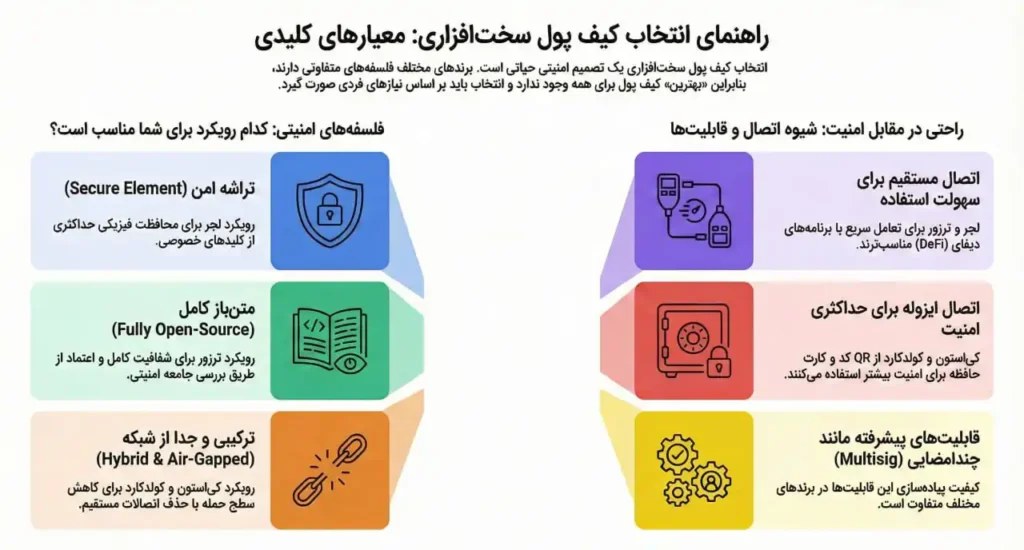

انتخاب کیف پول سختافزاری در ظاهر یک خرید ساده است، اما در واقع تصمیمی عمیقاً امنیتی است؛ تصمیمی که باید با توجه به نیاز، سطح تجربه و سناریوی استفاده هر کاربر گرفته شود. هر برند فلسفه امنیتی خاص خودش را دارد و همین تفاوتها باعث میشود هیچ کیف پولی «بهترین برای همه» نباشد.

۱) معماری امنیتی برندها؛ از تراشه امن تا متنباز بودن

در برخی مدلها مانند لجر (Ledger) و کولدکارد (Coldcard)، وجود تراشه امن Secure Element مهمترین نقطه قوت است. این تراشه کلیدهای خصوصی را از هرگونه حمله فیزیکی، پروبینگ یا استخراج سختافزاری محافظت میکند و لایهای جدی از امنیت اضافه میکند.

در مقابل، ترزور (Trezor) بر مسیر دیگری حرکت میکند: شفافیت کامل و معماری کاملاً متنباز. این مدل به جامعه امنیتی اجازه میدهد کوچکترین اجزای فریمور و سختافزار را بررسی کند. کیاستون (Keystone) رویکردی ترکیبی دارد؛ بخشی متنباز، بخشی مبتنی بر سختافزار امن و همراه با طراحی کاملاً جدا از شبکه (Air-Gapped) که سطح حمله را محدود میکند.

۲) میزان متنباز بودن و اعتمادسازی

متنباز بودن همیشه دغدغه کاربران حرفهای است، اما برندها رویکرد یکسانی ندارند:

- ترزور و کیاستون امکان ساخت مستقل فریمور و مقایسه نسخههای رسمی را فراهم کردهاند.

- کولدکارد تا حدی متنباز عمل میکند اما سختافزارش خصوصی است.

- لجر کاملاً بسته است، اما روی آزمونهای امنیتی مستقل و تراشههای تأییدشده تکیه میکند.

نتیجه؟ متن بسته یا باز بودن، «خوب یا بد» مطلق نیست؛ مهم این است که رویکرد هر برند متناسب با نیاز و سطح اعتماد کاربر باشد.

۳) امکانات کاربردی؛ از پاسفریز تا چندامضایی

قابلیتهایی مانند پسفریز (Passphrase)، تراکنشهای PSBT و ساختار چندامضایی (Multisig) امروزه استاندارد محسوب میشوند. اما کیفیت پیادهسازی آنها در برندهای مختلف متفاوت است:

- کولدکارد بهدلیل معماری خاصش بهترین عملکرد را در سیستمهای چندامضایی دارد.

- ترزور همین قابلیتها را سادهتر، قابلدرکتر و با رابط کاربری روانتری ارائه میدهد.

۴) شیوه اتصال؛ راحتی یا امنیت جدا از شبکه

شیوه ارتباط دستگاه با موبایل یا کامپیوتر یکی از عوامل تعیینکننده است:

- کیاستون و کولدکارد برای کاهش سطح حمله، USB و بلوتوث را حذف کردهاند و فقط از QR یا کارت حافظه استفاده میکنند.

- لجر و ترزور مسیر کاربرمحورتر را انتخاب کردهاند و تجربه اتصال مستقیم و سریعتری برای dAppها ارائه میدهند و به همین خاطر برای کاربران دیفای مناسبترند.

۵) تأیید اصالت سختافزار و فریمور

هر برند راه خود را برای جلوگیری از نسخههای تقلبی و فریمور مخرب دارد:

- لجر از سیستم تأیید اصالت سختافزاری Attestation استفاده میکند.

- ترزور به امضاهای عمومی و شفاف متکی است.

- کولدکارد و کیاستون تنها فریمورهای رسمی و امضاشده را قابل نصب میدانند.

۶) فناوریهای امنیتی جدید؛ فراتر از استانداردهای قدیمی

در سالهای اخیر، قابلیتهایی مثل محافظت آنتی–اِکسفیل (Anti-Exfil) و آنتی–کِلِپتو (Anti-Klepto) معرفی شدهاند؛ ابزارهایی که اجازه نمیدهند هنگام امضا، حتی یک بیت اطلاعات از دستگاه به بیرون نشت کند.

علاوه بر آن، ساختارهای امپیسی (MPC) که پیشتر فقط در سطح سازمانی وجود داشتند، اکنون وارد کیف پولهای شخصی شدهاند و امنیت لایهای ایجاد میکنند.

تایملاین حملات و آسیبپذیریها؛ ۵ سال آزمایش سخت کیف پولهای سختافزاری

تحولات امنیتی بین سالهای ۲۰۲۰ تا ۲۰۲۵ نشان میدهد امنیت کیف پولهای سختافزاری مسیر تکاملی را پیموده است و هر حادثه، چه واقعی و چه آزمایشگاهی سطح استاندارد صنعت را بالاتر برده است. در ادامه حوادثی که در ۵ سال اخیر برای کیف پولهای سختافزاری پیش آمده را بررسی میکنیم:

ژوئن ۲۰۲۰ – نشت اطلاعات کاربران لجر (Ledger Data Breach)

نخستین حادثه بزرگ این دوره، نفوذ به پایگاهداده لجر بود؛ حادثهای که نه به خود دستگاه، بلکه به زیرساخت تجاری شرکت مرتبط میشد. در این رویداد، یک افزونه فروشگاهی معیوب باعث شد دیتابیس مشتریان لجر نانو اس و لجر نانو ایکس (Ledger Nano S / X) افشا شود. بیش از ۲۷۰ هزار رکورد شامل نام، ایمیل و نشانی کاربران به بیرون درز کرد. اگرچه هیچ کلید خصوصی یا بخش امنیتی دستگاه آسیب ندید، اما این افشاگری موج بزرگی از پیامهای فیشینگ و حملات مهندسی اجتماعی علیه کاربران ایجاد کرد. لجر پس از این حادثه، معماری بکاند خود را بازطراحی و زیرساخت Ledger Live را کاملاً از سیستمهای فروش جدا کرد تا این نوع رخنه دوباره تکرار نشود.

ژانویه ۲۰۲۱ – حمله «خدمتکار شیطانی» به ترزور مدل T

در آغاز سال ۲۰۲۱، پژوهشگران امنیتی حملهای عملی روی کیف پول ترزور مدل تی (Trezor Model T) را نمایش دادند که تنها با دسترسی فیزیکی امکانپذیر بود. در این حمله، مهاجم میتوانست با دستکاری فریمور و سوءاستفاده از رابطهای دیباگ روی برد دستگاه، اطلاعات حساس را استخراج کند. هیچ خطر راهدوری وجود نداشت و لازمه آن دسترسی مستقیم و زمان کافی برای باز کردن دستگاه بود؛ اما همین نشان میداد که دستگاههای بدون پلمب یا خریداریشده از منابع نامعتبر میتوانند ریسک جدی ایجاد کنند. ترزور با محدودسازی سطح دسترسی دیباگ در بوتلودر و فریمور جدید، این مسیر را بست.

مه ۲۰۲۱ – پژوهش کانال جانبی در کولدکارد Mk3

کمی بعد، پژوهشی بر روی کیف پول کولدکارد امکی۳ (Coldcard Mk3) نشان داد که تحت شرایط آزمایشگاهی و با تجهیزات تخصصی، امکان استخراج بخشهایی از کلید خصوصی از طریق تحلیل سیگنالهای الکترومغناطیسی وجود دارد. اجرای این حمله در دنیای واقعی تقریباً غیرممکن بود، چراکه به ابزارهای بسیار گران و تکرار مداوم آزمایش نیاز داشت اما همین کشف باعث شد شرکت تولیدکننده در نسخه امکی۴، از شیلدینگ بهتر و مکانیسمهای تصادفیسازی داخلی استفاده کند تا سطح حمله به حداقل برسد.

ژوئیه ۲۰۲۲ – خطای پردازش QR در کیاستون

در میانه سال ۲۰۲۲، یک نقص در کیاستون Essential و کیاستون پرو (Keystone Essential / Pro) کشف شد که بهجای تهدید مستقیم کلید خصوصی، فرایند امضای تراکنش را مختل میکرد. هنگامی که یک QR خاص یا ناقص به دستگاه ارائه میشد، رابط کاربری دستگاه فریز میکرد و امضای تراکنش نیمهتمام میماند. این آسیبپذیری بیشتر ماهیت اختلالی داشت، نه امنیتی؛ اما میتوانست در شرایط حساس باعث اختلال در کاربر شود. این مشکل در فریمور نسخه ۱.۵.۳ رفع شد و کیاستون مکانیزمهای اعتبارسنجی بیشتری برای دادههای ورودی اضافه کرد.

آوریل ۲۰۲۳ – موج بزرگ کیفپولهای تقلبی

در یکی از نگرانکنندهترین حوادث این دوره، نسخههای تقلبی کیف پولهای لجر و ترزور که از بازارهای غیررسمی مانند آمازون و ایبی ارسال میشدند، کشف شدند. این دستگاهها ظاهری کاملاً طبیعی داشتند اما داخل آنها میکروکنترلرهای دستکاریشده قرار گرفته بود که در اولین راهاندازی، عبارت بازیابی کاربر را سرقت و به سرور مهاجم ارسال میکردند.

۱۴ دسامبر ۲۰۲۳ – آسیبپذیری جاوااسکریپت در لجر ConnectKit

در پایان سال ۲۰۲۳، مشکلی در ماژول ConnectKit لجر که رابط اتصال کیفپول به dAppهاست، شناسایی شد. یک اسکریپت مخرب توانسته بود بهطور محدود در فرآیند یکپارچهسازی برخی وبسایتها تزریق شود و پنجرههای پاپآپ جعلی تولید کند. برخی کاربران فریب این پاپآپها را خورده و تراکنشهای مشکوک را امضا کردند. لجر فوراً پچ امنیتی منتشر و سیستم تأیید امضاهای اسکریپت و بررسی یکپارچگی لحظهای را سختگیرانهتر کرد.

مارس ۲۰۲۵ – تکمیل قابلیت بازتولیدپذیری فریمور ترزور (Trezor Reproducible Builds)

این اتفاق یک آسیبپذیری نبود؛ بلکه اصلاح یک ضعف ساختاری مهم بود. تا پیش از این، تطابق کامل میان سورسکد و باینری نهایی فریمور ترزور (Trezor Model T / One) همیشه ۱۰۰٪ قابلتأیید نبود و این مسئله اعتماد برخی کاربران حرفهای را کاهش میداد. در سال ۲۰۲۵، ترزور با انتشار فریمور نسخه ۲.۷، امکان بازتولیدپذیری کامل باینری را فراهم کرد. این یعنی هر پژوهشگر میتواند کد منبع را کامپایل کرده و مطمئن شود که دقیقاً همان باینری رسمی تولید میشود. این تغییر شفافیت برند را بهطور قابلتوجهی تقویت کرد.

سال ۲۰۲۵- پژوهش مداوم درباره نشت امضا «دارکاسکیپی»

یکی از تازهترین پژوهشهای امنیتی، روشی تئوریک به نام «دارکاسکیپی» را بررسی میکند؛ روشی که ممکن است بخشی از اطلاعات سید را در مقادیر نانس امضا جاسازی کند. این حمله هنوز هیچ نمونه واقعی در محیط کاربری نداشته و فقط در آزمایشگاه بررسی شده است، اما اهمیت زیادی دارد چراکه نشان میدهد امنیت امضا و تولید نانس تا چه اندازه باید دقیق و غیرقابلسوءاستفاده باشد. سازندگان مطرح نیز هماکنون مکانیزمهای «ضد نشت امضا» را در فریمورهای جدید خود فعال کردهاند.

سوالات متداول

۱- آیا کیف پول سختافزاری میتواند بدون دسترسی فیزیکی هک شود؟

در حالت عادی خیر. کیف پولهای سختافزاری بهصورت آفلاین طراحی شدهاند و کلیدهای خصوصی را از هرگونه ارتباط مستقیم با اینترنت دور نگه میدارند. تنها زمانی امکان هک از راه دور وجود دارد که یا فریمویر دستگاه آلوده شده باشد، یا کاربر کیف پول را به کامپیوتری متصل کند که قبلاً توسط بدافزار یا کدهای مخرب دستکاری شده است.

۲- اگر شک کنم کیف پول سختافزاری من دستکاری یا خراب شده چه باید بکنم؟

بهمحض ایجاد تردید، استفاده از دستگاه را متوقف کنید. فوراً داراییهای خود را به یک کیف پول جدید با یک عبارت بازیابی تازه منتقل کنید. همیشه فریمویر را فقط از وبسایت رسمی شرکت سازنده دانلود کنید. همچنین لازم است جعبه، پلمب و شمارهسریال را بررسی کنید تا مطمئن شوید دستگاه تقلبی یا بازشده نیست.

۳- آیا کیف پولهای گرانتر از نظر امنیتی خیلی بهتر از مدلهای ارزانتر هستند؟

قیمت بالاتر معمولاً نشاندهندۀ کیفیت ساخت بهتر، استفاده از سکیور المنت قویتر یا قابلیت بررسی کدهای متنباز است؛ اما این موضوع بهمعنی امنیت مطلق نیست. بسیاری از مدلهای اقتصادی نیز درصورتیکه از فریمویر بررسیشده استفاده کنند و از وبسایت رسمی خریداری شوند، سطح امنیتی مناسبی ارائه میدهند.

۴- هر چند وقت یکبار باید فریمویر کیف پول سختافزاری را آپدیت کنم؟

بهترین زمان، دقیقاً زمانی است که شرکت سازنده نسخه جدید را منتشر میکند. آپدیتها معمولاً شامل رفع آسیبپذیریهای امنیتی و بهبودهای مهم هستند. نادیده گرفتن بهروزرسانیها میتواند کیف پول را در برابر حملات شناختهشده آسیبپذیر کند یا باعث شود دستگاه از داراییهای جدید پشتیبانی نکند.

۵- اگر کسی عبارت بازیابی من را پیدا کند، آیا بدون داشتن کیف پول سختافزاری میتواند به داراییهایم دسترسی پیدا کند؟

بله. عبارت بازیابی حکم کلید اصلی شما را دارد. هر کسی که آن را در اختیار داشته باشد میتواند کیف پول را روی هر دستگاه دیگری بازیابی کند و داراییها را انتقال دهد. به همین دلیل این عبارت باید کاملاً آفلاین، خصوصی و دور از هرگونه ذخیرهسازی دیجیتال نگهداری شود.

۶- آیا کیف پولهای سختافزاری ۱۰۰٪ امن هستند؟

خیر. هیچ ابزار امنیتی در دنیای دیجیتال محافظت مطلق ارائه نمیدهد. کیف پول سختافزاری ریسک را بهطور چشمگیری کاهش میدهد، اما همچنان رفتار کاربر نقش تعیینکننده دارد. فیشینگ، وارد کردن عبارت بازیابی در کامپیوتر آلوده یا نصب فریمویر تأییدنشده همچنان میتواند داراییها را تهدید کند.

سخن پایانی

در نهایت، کیف پولهای سختافزاری هنوز هم بهترین و امنترین روش برای نگهداری داراییهای دیجیتال هستند، اما امنیت آنها مطلق نیست. خطرات واقعی معمولاً از جایی خارج از خود سختافزار سرچشمه میگیرد؛ از اشتباهات ساده کاربر گرفته تا خرید دستگاه از فروشگاه نامعتبر یا اتصال آن به سیستم آلوده. در لایههای عمیقتر، تهدیدات فنی و فیزیکی نیز وجود دارند که اگرچه احتمال وقوع کمتری دارند، اما نشان میدهند امنیت یک مفهوم نسبی است، نه یک حالت ثابت و تضمینشده.

امنیت نهایی کیف پول سختافزاری شما ترکیب چند عامل است: انتخاب سختافزار معتبر با فریمور شفاف، رعایت اصول صحیح نگهداری عبارت بازیابی، بهروزرسانی دستگاه از منابع رسمی، و مهمتر از همه، داشتن عادات امنیتی درست. اگر این موارد رعایت شوند، احتمال اینکه در معرض خطر قرار بگیرید به شکل چشمگیری کاهش مییابد و میتوانید با آرامش و اعتماد کامل داراییهای دیجیتال خود را مدیریت کنید.