به احتمال زیاد حداقل یکبار به استخراج رمزارز پرداختهاید؛ درباره دستگاهها و تجهیزات بزرگ استخراج که با فن و خنککنندههای زیاد کار میکنند و دمای کل اتاق را به اندازه یک اجاق گاز افزایش میدهند، صحبت نمیکنیم. باید به شما بگوییم که شما را فریب دادهاند. اگر حداقل طی چند سال اخیر از اینترنت استفاده کرده باشید، احتمالا رمزارز هم استخراج کردهاید. اما نکته اینجاست که تمام این رمزارزها را برای فرد دیگری استخراج کردهاید. اگر مطلب فوق را باور نمیکنید، این مقاله مخصوص شما نوشته شده است. در این مقاله به موضوعی به اسم کریپتوجکینگ (Cryptojacking) میپردازیم. با ادامه این مطلب در میهن بلاکچین همراه باشید.

کریپتوجکینگ چیست؟

به عبارت ساده، به استفاده از دستگاه افراد دیگر برای استخراج رمزارز بدون اجازه یا اطلاع آنها، کریپتوجکینگ گفته میشود. این اقدام به حملهکننده یا هکر امکان میدهد بدون متحمل شدن هزینههای خرید سختافزار یا پرداخت هزینههای مصرف برق، به استخراج رمزارزهای مختلف بپردازد. در عوض، این هزینهها بر دارنده دستگاههای مورد حمله تحمیل میشود.

شاید در محل کار خود، همکاری داشته باشید که غذای شما را میخورد و وانمود میکند که نمیدانست غذای شما بود. کریپتوجکر نیز دقیقا نسخه همان فرد در عرصه کریپتو است.

دمای دستگاههای قربانیان کریپتوجکینگ اغلب بسیار زیاد میشود و عملکرد CPU آنها نیز کند میشود زیرا کریپتوجکر در حال استفاده از آنها است. اما اگر موضوع به این واضحی است، پس اکثر حملههای کریپتوجکینگ باید به آسانی شناسایی و خنثی شود.

نرمافزارهای کریپتوجکینگ طوری طراحی شدهاند تا از دید کاربران پنهان بمانند. برای مثال، یکی از نرمافزارهای کریپتوجکینگ طوری برنامهنویسی شده است تا هنگامی فعال شود که موبایل یا تبلت قفل شده باشد و یا در حال شارژ شدن باشد. از آنجایی که باتری دستگاه در حال شارژ شدن است، کاربران نمیتوانند متوجه خالی شدن سریع باتری دستگاه شوند و داغ شدن دستگاه را به دلیل فرایند شارژ شدن در نظر میگیرند.

اما این موضوع بدان معنا نیست که نرمافزارهای کریپتوجکینگ کاملا غیرقابل شناسایی هستند. یک کاربر آگاه و هوشیار میتواند متوجه تفاوت زمان مورد نیاز برای شارژ شدن دستگاه و مشکل دائمی داغ شدن دستگاه حین شارژ شدن شود. اکثر دستگاههایی که قربانی نرمافزار کریپتوجکینگ میشوند، طول عمر کوتاهی دارند. استفاده مداوم از CPU باعث خرابی سختافزار در بلندمدت میشود.

در سال ۲۰۲۰، بخش امنیت ابری شرکت سیسکو گزارش داد که بدافزارهای کریپتوجکینگ، ۶۹٪ از مشتریان این شرکت را آلوده کردهاند. بنابراین هنگامی که میگوییم به احتمال زیاد برای فرد دیگری، رمزارز استخراج کردهاید، مطمئن باشید که درباره موضوعی جدی صحبت میکنیم.

نحوه عملکرد کریپتوجکینگ چگونه است؟

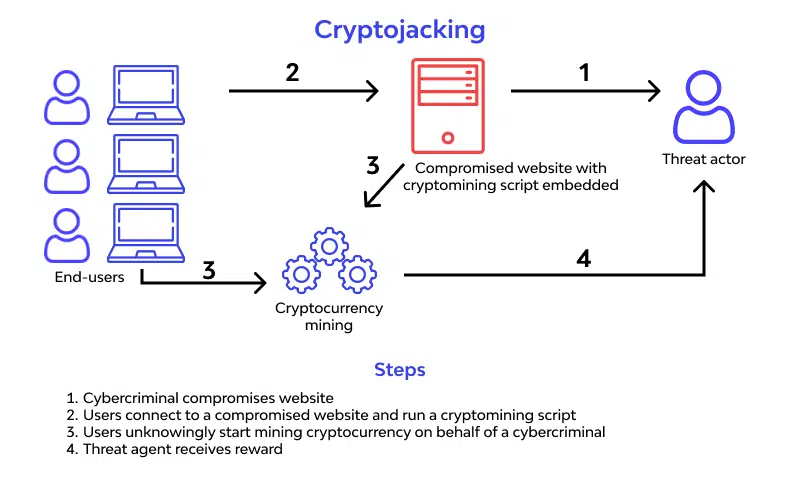

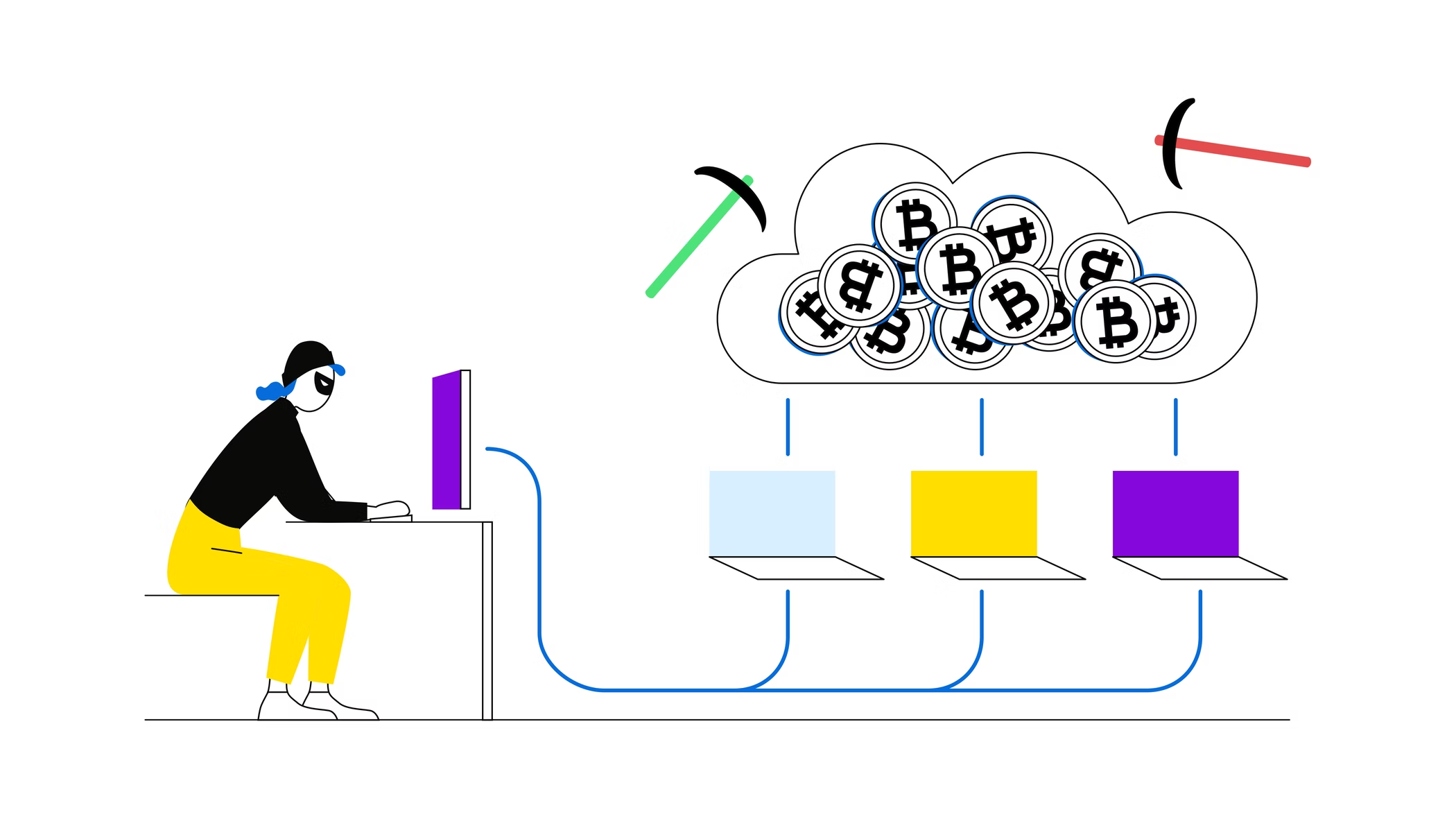

کریپتوجکینگ فرایندی است که طی آن، حملهکننده یک اسکریپت بر روی رایانه، گوشی هوشمند یا زیرساخت سرور ابری (Cloud) نصب میکند و بدین ترتیب، میتواند از منابع پردازشی دستگاه به منظور استخراج رمزارز استفاده کند.

دو روش اساسی برای انجام Cryptojacking وجود دارد: یا کاربر، فایلی را با بدافزار پنهان دانلود کرده است که پس از دانلود فایل، این بدافزار به طور خودکار نصب میشود، یا کاربر وبسایتی را مشاهده کرده است که یک کد جاوااسکریپت بر روی وبسایت ضمیمه شده است و برنامه استخراج را اجرا میکند.

روش اول معمولا از طریق ارسال ایمیلهای فیشینگی اجرا میشود که شما را به دانلود ضمیمه ایمیل یا یک فایل مجبور میکنند. برای مثال، ممکن است از شرکت مبلمان ایمیلی دریافت کرده باشید که شامل یک فایل PDF از محصولات این شرکت است و یا بازی رایگانی دانلود کنید که مدعی است هیچگونه تبلیغاتی ندارد، اما با استفاده از دستگاه شما به کریپتوجکینگ میپردازد. بدافزار نصبشده همچنین میتواند به طور خودکار منتشر شود و به سایر دستگاههای متصل به شبکه پخش شود. این موضوع به هزینههای سنگینی برای حذف و پاک کردن بدافزار از تمام دستگاههای متصل به شبکه منجر میشود.

روش دوم به اسم «استخراج گذری» (drive-by mining) نیز معروف است. این اسم بیانگر ماهیت نحوه عملکرد حملهکننده است. از آنجایی که کد موردنظر حملهکننده به وبسایتی که کاربر مشاهده میکند ضمیمه شده است، معمولا کریپتوجکینگ پس از بستن تب یا پنجره مرورگر متوقف میشود و تا زمانی فعال باقی میماند که کاربر به مشاهده وبسایت ادامه دهد. گاهی اوقات این اسکریپتها در تبلیغاتی که در وبسایتهای مختلف نشان داده میشود نیز ضمیمه شدهاند.

بیشترین و رایجترین رمزارزی که در حملات کریپتوجکینگ استخراج میشود، مونرو (XMR) است. از آنجایی که مونرو یک رمزارز مبتنی بر حریم خصوصی است، برای عوامل مخربی که از نرمافزارهای کریپتوجکینگ استفاده میکنند یک کریپتوی ایدهآل به شمار میآید، زیرا ردپای این افراد را آسانتر پنهان میکند و باعث میشود حملهکنندگان بتوانند از جرایم مختلف فرار کنند. به علاوه، تابع هشینگ ویژه مونرو، استخراج توسط CPU را امکانپذیر میسازد. این موضوع بدان معنا است که برخلاف بیت کوین، میتوان با تجهیزات معمولی به استخراج XMR پرداخت.

تاریخچه و تکامل کریپتوجکینگ

در ادامه به معرفی چند نمونه از کریپتوجکینگهایی که در سالیان گذشته انجام شده است، اشاره میکنیم.

کوینهایو: کریپتوجکینگ بر بستر اینترنت (۲۰۱۷ الی ۲۰۱۹)

منشا مفهوم کریپتوجکینگ در یک ایده کسب درآمد قانونی برای کسبوکارها نهفته است. این مفهوم در ماه سپتامبر ۲۰۱۷ به وجود آمد. در این تاریخ، وبسایتی به اسم کوینهایو (CoinHive) کدی منتشر کرد که به کسبوکارها امکان میداد تا آن را در وبسایت خود قرار دهند و از توان پردازشی دستگاه مشتریان خود برای استخراج مونرو بهره ببرند. این مدل تجاری به وبسایتهای مختلف امکان میدهد تا بدون نمایش تبلیغات به فعالیت خود ادامه دهند.

پایرتبِی (Pirate Bay) که یکی از وبسایتهای به اشتراکگذاری همتا به همتای فایل است، این کد را در وبسایت خود قرار داد و کاربران را به استفاده از آن دعوت کرد تا به جای نمایش تبلیغات مختلف، از این طریق بتواند به کسب درآمد بپردازد. متاسفانه پس از آنکه این مدل تجاری به محبوبیت قابل توجهی دست یافت، وبسایتهای جعلی و کلاهبرداری به وجود آمدند و اسکریپتهای مشابهی را ارائه دادند که به ماینرها امکان میداد تا به صورت غیرقانونی به سرقت و استفاده بدون اجازه توان پردازشی موبایلها، لپتاپها و سرورها بپردازند.

مشکل هنگامی به وجود آمد که وبسایتها برای استفاده از توان پردازشی دستگاهها، دیگر از کاربران اجازه نمیگرفتند. از آنجایی که اکثر این وبسایتها، کد کوینهایو را مستقیما کپی میکردند تا اقدامات پنهان و غیرقانونی خود را انجام دهند، شرکتهای امنیتی اعلام کردند که سرویس استخراج رمزارز ارائهشده توسط کوینهایو، یکی از مخربترین تهدیدها برای کاربران اینترنت است.

طبق گزارش publicwww.com (سرویسی برای فهرستبندی کد منبع وبسایتها)، در سال ۲۰۱۸ تقریبا ۳۲,۰۰۰ وبسایت، کد استخراج کوینهایو را اجرا میکردند. واکنش و مخالف شدید عمومی به دلیل سوءاستفاده از کد کوینهایو به همراه بازار نزولی کریپتو باعث شد که وبسایت کوینهایو در ماه مارس ۲۰۱۹ ارائه سرویسهای خود را متوقف کند.

روترهای میکروتیک: کریپتوجکینگ مبتنی بر روتر (۲۰۱۸)

در سال ۲۰۱۸، پس از آنکه یک نقص امنیتی بسیار مهم در وینباکس (Winbox) کشف شد، تقریبا ۲۰۰,۰۰۰ روتر میکروتیک (MikroTik) هک شدند. وینباکس در واقع سرویس مدیریت ریموت و از راه دوری است که در سیستم عامل روترهای میکروتیک به اسم RouterOS وجود دارد. این موضوع به کریپتوجکر امکان میدهد تا بدافزار کریپتوجکینگ را نصب کرده و تمام دستگاههای متصل به روتر را آلوده کند.

این نوع حمله ابتدا با روترهای میکروتیک واقع در کشور برزیل آغاز شد، اما با سرعت به سایر کشورها نیز گسترش یافت. این حمله و آلودگی از آسیبپذیری در وینباکس دستگاههای موردنظر خود استفاده میکند و به دسترسی بدون اجازه در سطح مدیر به تمام روترهای آسیبپذیر میکروتیک منتهی میشود.

سپس تنظیمات روترهای آلودهشده تغییر میکرد تا نسخهای از اسکریپت استخراج رمزارز کوینهایو را به بخشهای موردنظر ترافیک اینترنتی فرد قربانی وارد کند. هکر ابتدا اسکریپت کوینهایو را به تمام صفحاتی که از روتر عبور میکردند وارد میکرد. سپس هکر مذکور محتاطتر شد و اسکریپت کوینهایو را فقط به صفحات پیغام خطای اعلامشده توسط روتر وارد میکرد.

این روش به هکر امکان داد تا توان استخراج بیشتری را به دست آورد، زیرا آلوده کردن منبع پردازشی نسبت به آلوده کردن یک وبسایت، توان استخراج بیشتری را در اختیار هکر قرار میداد.

گلاپتبا: کریپتوجکینگ مبتنی بر باتنت (از سال ۲۰۲۰ تاکنون)

گلاپتبا (Glupteba) یکی از باتنتهای کریپتوجکینگ است که به صورت مخفیانه به نصب ماینرهای رمزارز در رایانههای شخصی با سیستم عامل ویندوز میپردازد تا اطلاعات مربوط به ورود به سایتهای مختلف و کوکیهای احراز هویت را سرقت کند. به شبکهای از رایانههای آلوده به نوعی بدافزار که به هکرها امکان میدهد تا کنترل رایانهها را به دست بگیرند، باتنت (botnet) گفته میشود.

باتنت گلاپتبا رایانههای بسیار زیادی را در سراسر جهان آلوده کرد، به طوری که تخمین زده میشود از سال ۲۰۲۰ تاکنون یک میلیون دستگاه به این باتنت آلوده شدهاند. گوگل در اواخر سال ۲۰۲۱ شکایتی را ثبت کرد و چندین فرد و نهاد روسی را مسبب و مسئول اداره باتنت گلاپتبا خواند.

نحوه عملکرد باتنتها چگونه است؟

مجرمان سایبری با استفاده از سرورهای فرمان و کنترل (command-and-control یا C2) کنترل باتنتها را در اختیار دارند. این سرورها به حملهکننده امکان میدهد تا از طریق اینترنت، فرمانهایی به رایانههای آلودهشده به بدافزار ارسال کند. باتنتها به دنبال در اختیار گرفتن آدرس دامنههای متعلق به سرورهای C2 هستند تا دستورالعمل مورد نیاز برای نحوه ورود بدافزار به کد سرور را به دست آورند.

یکی از رایجترین استراتژیهایی که توسط مجریان قانون و متخصصان امنیت سایبری برای مقابله با باتنتها استفاده میشود، آفلاین کردن وبسایتهای مشخص است تا از دستیابی دستورالعملهای سرور C2 توسط باتنتها جلوگیری به عمل آید. در نتیجه، اپراتورهای باتنتها معمولا دامنههای بکآپ بسیار زیادی ایجاد میکنند تا در صورتی که دامنه اصلی از دسترس خارج شد، بتوانند همچنان به دامنه مذکور دسترسی داشته باشند.

نحوه عملکرد باتنت گلاپتبا چگونه است؟

اکثر بدافزارها آدرس دامنههای جدیدی برای باتنتها ایجاد میکنند تا باتنتها به اسکن آنها بپردازند تا یکی از بکآپها پیدا شوند. این موضوع به باتنتها امکان میدهد تا دستورالعملهای بیشتری از سرور C2 به دست آورند. از طرف دیگر، گلاپتبا عملکرد متفاوتی دارد. گلاپتبا طوری برنامهنویسی شده است تا بلاک چین بیت کوین را بررسی کرده و تراکنشهایی که توسط ۳ آدرس تحت کنترل اپراتورهای گلاپتبا انجام شده است را به دست آورند.

این آدرسها تراکنشهای با ارزش کم انجام میدهند، به طوری که اطلاعات رمزگذاریشده به فیلد Op_Return تراکنش ارسال میشود و تراکنشها را نامعتبر میسازد. سپس بدافزار گلاپتبا میتواند اطلاعات انباشتشده در فیلد Op_Return را کدگشایی کند تا آدرس دامنه سرور C2 را در اختیار خود در بیاورد.

به عبارت دیگر، اگر یکی از سرورهای C2 گلاپتبا از دسترس خارج شود، این باتنت به اسکن کردن بلاک چین میپردازد تا آدرس دامنه سرور C2 جدیدی پیدا کند که در بین صدها هزار تراکنش روزانه پنهان شده است.

آیا گلاپتبا همچنان یک تهدید محسوب میشود؟

گوگل با جمعآوری و بررسی آدرس IP مورد استفاده توسط یکی از سرورهای C2 گلاپتبا توانست افراد مذکور در شکایت خود را شناسایی کند. حضور این افراد هنگامی تایید شد که اسامی آنها به عنوان مدیران یا مالکان ثبتشده شرکتهای پوششی مرتبط با گلاپتبا شناسایی شد. یکی از این افراد، تبلیغات دیجیتالی جعلی نظیر تبلیغی که برای آلوده کردن دستگاهها با باتنت استفاده شده بود را فروخته بود.

این سرور C2 توسط گوگل از دسترس خارج شد. هرچند، از آنجایی که گلاپتبا نشان داده است که در مقابل این نوع حملات، نفوذناپذیر است، به زودی سرور C2 جدیدی مورد استفاده قرار میگیرد. از طرف دیگر، بعضی از تحلیلگران امنیتی نگران این موضوع هستند در صورتی که گلاپتبا رشد بیشتری داشته باشد، ممکن است سرانجام به باتنت DDoS یا باجافزار تبدیل شود.

از کجا بدانیم دستگاه ما مورد کریپتوجکینگ قرار گرفته است؟

در بیشتر مواقع شناسایی برنامههای کریپتوجکینگ دشوار است، زیرا طوری برنامهنویسی شدهاند تا هنگامی فعال شوند که از دستگاه مذکور استفاده نمیشود و در حالت آمادهبهکار قرار دارند. هرچند، این موضوع باعث نمیشود که شناسایی این برنامهها غیرممکن شود. در ادامه، چند عاملی که باید مدنظر قرار دهیم را بررسی میکنیم.

۱. کاهش عملکرد و طول عمر باتری

یکی از نشانههای واضح و مشخص کریپتوجکینگ این است که متوجه کاهش شدید عملکرد دستگاه خود میشوید. این موضوع میتواند به صورت کرشهای دائم، کاهش سرعت پردازش و کاهش طول عمر باتری خود را نشان دهد.

هرچند، اگر دستگاه شما در حالت بدون فعالیت و آمادهبهکار و یا حین شارژ شدن باتری تحت کریپتوجکینگ قرار گرفته باشد، میتوانید سرعت شارژ شدن باتری دستگاه خود را بررسی کنید. اگر متوجه شدید که زمان شارژ شدن باتری بیش از حد معمول طول میکشد، ممکن است دستگاه شما در حال اجرای برنامه کریپتوجکینگ باشد و باتری دستگاه شما به این دلیل زودتر از حالت معمول خالی میشود.

۲. داغ شدن بیش از حد

اگر دستگاه شما تقریبا همیشه بیش از حد داغ میشود، میتواند بیانگر این باشد که تحت حمله کریپتوجکینگ قرار گرفته است. کریپتوجکینگ، عملیاتی است که منابع بسیار زیادی استفاده میکند و این موضوع میتواند به داغ شدن بیش از حد دستگاه منجر شود. این شرایط میتواند به رایانه شما آسیب بزند و طول عمر آن را کاهش دهد. به علاوه، فنهایی که با سرعت بالاتر از حد معمول میچرخند تا سیستم را خنک کنند نیز ممکن است یکی از دلایل داغ شدن بیش از حد و اجرای برنامه کریپتوجکینگ باشد.

۳. استفاده زیاد از CPU

هنگامی که دستگاه شما در حالت فعال و حالت بدون فعالیت قرار دارد، به میزان استفاده از CPU دقت کنید. برنامه Activity Monitor یا Task Manager میتواند میزان استفاده از CPU را رصد کند. اگر هنگامی که دستگاه پر حالت بدون فعالیت و آمادهبهکار قرار دارد، متوجه افزایش ناگهانی استفاده از CPU شدید، این موضوع میتواند نشانهای باشد که ممکن است اسکریپت استخراج رمزارز در دستگاه شما در حال اجرا است.

۴. اجرای اسکنر وبسایت یا بدافزار

اگر به این موضوع مشکوک شدهاید که ممکن است دستگاه شما به بدافزار کریپتوجکینگ آلوده شده است، بهتر است برنامه اسکنر بدافزار نظیر Avast یا Malwarebytes را اجرا کنید تا شک خود را برطرف کنید. از طرف دیگر، اگر مشکوک شدهاید که وبسایت شما هک یا آلوده شده است، میتوانید به صورت دستی به بررسی کد HTML وبسایت بپردازید یا از برنامههایی نظیر Malcure و Sucuri استفاده کنید تا وبسایت خود را برای وجود کدهای مخرب اسکن کنید.

نحوه جلوگیری از وقوع کریپتوجکینگ

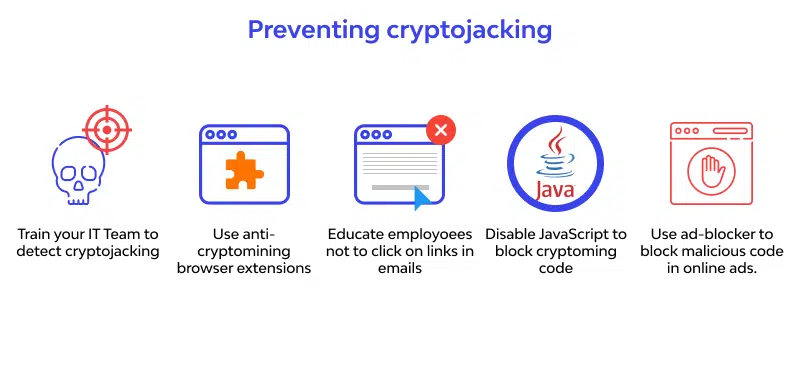

وبگردی سالم و مشاهده وبسایتهای مطمئن و داشتن عادتهای اینترنتی مناسب همانند سایر اقدامات امنیت اینترنتی به شما کمک میکند تا دچار کریپتوجکینگ نشوید. بعضی از این عادتهای سالم عبارتند از:

۱. اجتناب از مشاهده لینکها و ایمیلهای فیشینگ

بدون آنکه آدرسها و منابع لینکهای اینترنتی را به طور کامل بررسی نکردهاید، هرگز بر روی آنها کلیک نکنید. از پاسخگویی به پیامهای تصادفی دیسکورد که از شما درخواست میکنند تا به گروههای مختلف بپیوندید یا به شما فرصت صدور توکنهای NFT نادر و کمیاب را پیشنهاد میدهند، اجتناب کنید. این پیامها هیچگونه نتیجه خوبی به همراه ندارند. پس از آنکه بر روی لینکهای مذکور کلیک کنید، به صفحات اینترنتی هدایت میشوید که میتواند دستگاه شما را با بدافزار کریپتوجکینگ آلوده کند.

۲. استفاده از ادبلاکرها

بر روی مرورگر خود یک ادبلاکر (Adblocker یا افزونههای مسدودسازی تبلیغات) نصب کنید یا از مرورگرهایی نظیر بریو (Brave) استفاده کنید تا بتوانید از آلوده شدن دستگاه خود توسط کد جاوا اسکریپت ضمیمهشده در تبلیغات مخرب جلوگیری کنید.

۳. غیرفعال کردن جاوا اسکریپت

غیرفعال کردن جاوااسکریپت میتواند از دستگاه شما در مقابل بدافزار کریپتوجکینگ محافظت کند. هرچند، این موضوع را به خاطر داشته باشید که غیرفعال کردن جاوااسکریپت باعث میشود نتوانید از بسیاری از ویژگیهایی که در وبگردی نیاز دارید استفاده کنید.

۴. آنتی ویروس و اسکنرهای بدافزار

از اینترنت یا ارائهدهنده خدمات اینترنتی خود، برنامههای محافظتی و امنیت آنلاین خریداری کنید. برنامه آنتی ویروس مناسب نصب کنید و آن را به طور مرتب بهروزرسانی کنید.

نحوه حذف بدافزار کریپتوجکینگ

اگر دستگاه شما به بدافزار کریپتوجکینگ آلوده شده است، مراحل زیر را انجام دهید تا بدافزار مذکور از دستگاه شما حذف شود.

۱. اجرای مایکروسافت دیفندر اسکن

مرحله اول برای حذف بدافزار کریپتوجکینگ، شناسایی آن است. برنامه مایکروسافت دیفندر اسکن (Microsoft Defender Scan) را دانلود و آن را اجرا کنید. دستگاه خود را به طور کامل اسکن کنید تا بدافزار مذکور شناسایی شود. تمام تهدیدهای شناساییشده را حذف کنید.

پس از پایان یافتن اسکن کامل دستگاه، دستگاه خود را در حالت آفلاین اسکن کنید تا تروجانهایی که خود را به عنوان فایلهای سیستم جا زدهاند شناسایی کنید. سپس تهدیدهای شناساییشده را حذف کنید.

۲. سیستم خود را در حالت سیف مود راهاندازی کنید

مرحله بعد، فرایند راهاندازی سیستم در حالت سیف مود (safe mode یا حالت ایمن) است. بدین منظور، دکمههای ویندوز و R کیبورد را فشار دهید. در کادری که باز میشود کلمه msconfig را تایپ کنید و دکمه enter را بزنید.

اکنون پنجره دیگری باز میشود. گزینه سیف بوت (safe boot) در تب بوت را انتخاب کرده و رایانه را ریستارت کنید. حالت سیف بوت به شما امکان میدهد تا هرگونه برنامه مشکوک را حذف کنید.

۳. حذف برنامههای مشکوک و فایلهای موقت

وارد کنترل پنل دستگاه خود شوید و برنامههای ناخواسته و غیرضروری را پاک کنید. این کار باعث میشود حافظه دستگاه شما خالی شود و اطمینان حاصل کنید من در معرض خطرات ناخواسته قرار ندارید.

به منظور حذف فایلهای غیرضروری، برنامه disk cleanup را اجرا کنید یا عبارت %temp% را در نوار جستجو تایپ کنید. سپس فهرستی از تمام فایلهای کش (cache) و تمپ (temp یا موقت) نشان داده میشود. فایلها را انتخاب و حذف کنید.

۴. ریست کردن تنظیمات مرورگر

بر روی منوی تنظیمات مرورگر خود کلیک کنید و سپس گزینه ریست (reset) را کلیک کنید.

۵. بوت کردن سیستم در حالت معمولی

راهاندازی سیستم در حالت سیف بوت را به خاطر دارید. اکنون باید آن را غیرفعال کنید. مجددا دکمههای ویندوز و R کیبورد را فشار دهید. عبارت msconfig را تایپ کرده و گزینه سیف بوت را غیرفعال کنید. سپس دستگاه را ریستارت کنید.

۶. اسکن کردن دستگاه با برنامههای اسکنر ضدبدافزار

اکنون که سیستم را پاکسازی کردهایم، مجددا دستگاه را اسکن کنید تا تمام فایلهای مشکوکی که حذف نشدهاند را مشاهده کنید.

کلام آخر

اکنون که آموختهاید کریپتوجکینگ چیست، به خاطر داشته باشید که تمام اخبار و پیشرفتهای مرتبط با این موضوع را دنبال کنید و از آنها اطلاع داشته باشید. هکرها دائما در حال ایجاد و نوآوری در زمینه روشهای مختلف آلوده کردن دستگاه کاربران و کسب سود است. هرچه بیشتر اطلاعات کسب کنید، بهتر میتوانید از به دام افتادن توسط هکرها اجتناب کنید.