بدافزار اتمیک مک او اس (Atomic MacOS) یا اموس (AMOS) اکنون دارای قابلیت جدیدی است که به آن اجازه میدهد اپلیکیشنهای کیف پول (Crypto Wallet) را شبیهسازی کرده و ارزهای دیجیتال را از کاربران سرقت کند.

به گزارش میهن بلاکچین، نسخه جدید بدافزار آموس میتواند در قالب اپلیکیشنهای محبوب دیگر نیز ظاهر شود.

آموس، کاربران سیستم عامل مک را هدف قرار میدهد

بر اساس گزارش ۵ آگوست از شرکت امنیت سایبری مونلاک لبز (Moonlock Lab)، این برنامه در حال احیای مجدد است و شرکت مذکور متوجه شده است که آن را از طریق گوگلادسنس (Google AdSense) تبلیغ میکنند. این بدافزار در تبلیغات، به عنوان برنامههای محبوب MacOS از جمله برنامه اشتراکگذاری صفحه نمایش لوم (Loom)، ابزار طراحی رابط کاربری فیگما (Figma) و برنامه پیامرسان کالزی (Callzy) ظاهر میشود.

محققان مونلاک زمانی که با نسخهای در نقش لوم مواجه شدند، این بدافزار را کشف کردند. هنگامی که آنها روی تبلیغات کلیک کردند، آنها را به smokecoffeeshop.com هدایت کرد که سپس دوباره به نسخه جعلی وب سایت لوم هدایت شدند.

نسخه جعلی دقیقاً شبیه نسخه واقعی بود. با این حال، زمانی که کاربر روی دکمه Get Loom for free کلیک کرد، به جای دانلود برنامه اصلی، نسخه پیچیده ای از آموس را دانلود کرد.

آموس یک برنامه جدید نیست. شرکت امنیت سایبری سایبل (Cyble) وجود آن را در آوریل ۲۰۲۳ گزارش کرد. طبق گفته سایبل، این برنامه با یک سرویس اشتراک در تلگرام به مبلغ ۱۰۰۰ دلار در ماه به مجرمان سایبری فروخته میشد.

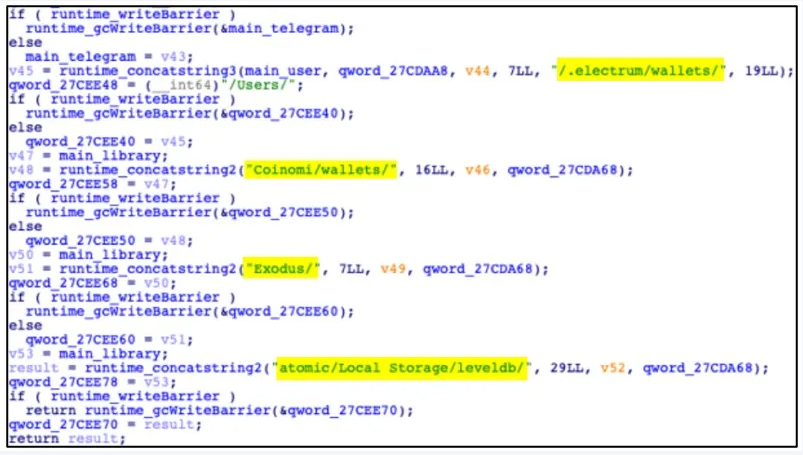

آموس در آن زمان میتوانست بیش از ۵۰ کیف پول ارز دیجیتال مختلف از جمله الکترام (Electrum)، متامسک (MetaMask)، کوین بیس (Coinbase)، بایننس (Binance)، اکسودیوس (Exodus)، اتومیک (Atomic)، کوینومی (Coinomi) و غیره را هدف قرار دهد. سایبل ادعا داشت که وقتی این برنامه هر یک از این کیف پولها را در رایانه کاربر پیدا کند، دادههای کیف پول را به سرقت میبرد. این بدان معنی است که فایل رمزگذاری شده کیوالت (keyvault) کاربر مک احتمالاً توسط آموس ربوده میشود.

اگر یک فایل کیوالت به سرقت رفته باشد، مهاجم میتواند کیف پول کاربر را تخلیه کند، به خصوص اگر قربانی در اولین ایجاد حساب کیف پول خود از رمز عبور ضعیفی استفاده کرده باشد.

مونلاک ادعا داشت که این نرم افزار اکنون ارتقا یافته است، زیرا نسخهای را پیدا کردهاند که قابلیت جدیدی دارد. آموس اکنون میتواند یک برنامه کیف پول کریپتویی خاص را با یک شبیهساز جایگزین کرده و به راحتی کیف پول قربانیان را حذف کند.

این بدافزار میتواند نرمافزار لجرلایو (Ledger Live) را که توسط دارندگان کیف پول سختافزاری لجر استفاده میشود، شبیهسازی کند. مونلاک تاکید کرد که این قابلیت قبلاً در هیچ نسخهای از آموس گزارش نشده و نشاندهنده پیشرفت قابلتوجهی برای این برنامه مخرب است.

دستگاههای لجر کلیدهای خصوصی خود را در دستگاههای سختافزاری، دور از دسترس بدافزار نصبشده بر روی رایانه شخصی ذخیره میکنند و کاربران باید هر تراکنش را در دستگاه تأیید کنند. این امر بدافزار را برای سرقت کریپتو از کاربران لجر دشوار میکند. با این حال، هدف مهاجم از شبیه سازی لجرلایو ممکن است نمایش اطلاعات فریبنده بر روی صفحه نمایش کاربر باشد که باعث میشود آنها به اشتباه ارز دیجیتال خود را برای مهاجم ارسال کنند.

البته این قابلیت حتی از توانایی شبیهسازی لجرلایو نگرانکنندهتر است و نسخههای بعدی این نرمافزار ممکن است قادر به شبیهسازی برنامههای دیگر باشند. مونلاک اظهار داشت:

اگر نسخه جدید آموس بتواند لجرلایو را با یک کلون مخرب جعلی جایگزین کند، میتواند همین کار را با سایر برنامهها نیز انجام دهد.

کیف پولهای نرم افزاری تمام اطلاعات خود را مستقیماً روی مانیتور رایانه شخصی نمایش میدهند و نمایشگرهای فریبنده را خطرناکتر میکنند.

مونلاک مدعی شد که این نرم افزار را به توسعه دهنده کریزی ایول (Crazy Evil) که خودش را در تلگرام تبلیغ میکند، ردیابی کرده است. ظاهراً این گروه آگهی استخدامی را منتشر کرده است که در آن به توانایی نرم افزار آموس برای شبیه سازی لجرلایو میبالد.

کاربرانی که نرم افزار کیف پول کریپتویی را در مک اجرا میکنند باید بدانند که آموس، افرادی مانند آنها را هدف قرار میدهد. این بدافزار عموماً از طریق تبلیغات گوگل ادسنس عرضه میشود، بنابراین ممکن است بخواهند هنگام دانلود کردن نرمافزار از وبسایتی که از طریق بنر یا تبلیغات نمایشی پیدا کردهاند، بازدید کنید.

بدافزارها همچنان تهدیدی جدی برای کاربران ارزهای دیجیتال هستند. در ۱۶ آگوست (۲۶ مرداد)، شرکت امنیت سایبری چکپوینت ریسرچ (Check Point Research)، یک برنامه مشابه «استیلر» را کشف کرد که ارزهای دیجیتال را از طریق روشی به نام «کلیپینگ» تخلیه میکرد؛ در ۱۳ می نیز کسپرسکی بدافزاری به نام «دوریان» را کشف کرد که برای حمله به صرافیهای کریپتویی استفاده میشد.