هر ساله هکرها و کلاهبرداران با اعمال مجرمانه خود، سرمایه افراد زیادی را به یغما میبرند. علاوه بر هک و کلاهبرداری، نوعی از حملات به نام MEV، مختص دنیای کریپتوکارنسیهاست که به دلیل دسترسی همگانی به ممپول صورت میگیرد. اخیرا رباتهای این حوزه پیشرفت کردهاند و تنها به فرانتران/بکران کردن تراکنشها قانع نیستند و سعی میکنند به تک تک قراردادهای هوشمند اجرا شده سرک بکشند. این مساله راهی جدید برای تنبیه این گروه در اختیار توسعهدهندگان قرار داده است. علاوه بر آن، شاید با توکنهایی مواجه شده باشید که راهی برای فروش آنها وجود ندارد، میتوان آن توکنها را نوعی هانی پات دانست. اما هانی پاتها در حوزه امنیت، ابزاری مهم هستند. هدف هانی پات، تلهای مجازی برای فریب دادن مهاجمان است تا بتوانند آنها را گرفتار کرده و بعضا کلاهشان را بردارد. برای آشنایی بیشتر با کلاهبرداری هانی پات و نحوه تشخیص این نوع کلاهبرداری، تا انتهای این مقاله همراه میهن بلاکچین باشید.

هانی پات در دنیای کریپتو چیست و چرا استفاده میشود؟

قراردادهای هوشمند (smart contracts programs) در کل شبکه غیرمتمرکز گرهها را میتوان بر روی بلاکچینهای مدرن مانند اتریوم (Ethereum) اجرا کرد. محبوبتر و ارزشمندتر شدن قراردادهای هوشمند، آنها را به اهداف جذابتری برای مهاجمان تبدیل کرده است. در سال های اخیر چندین قرارداد هوشمند مورد هدف هکرها قرار گرفته است.

با این حال، گویا روند جدیدی در حال رخ دادن است. به این معنا که دیگر مهاجمان به دنبال قراردادهای مستعد نیستند، بلکه استراتژی فعالتری را اتخاذ میکنند. در عوض، مهاجمان در این فکرند که با ارسال قراردادهایی که به نظر آسیبپذیرند اما دارای تلههای پنهان هستند، قربانیان خود را فریب دهند تا در دام بیفتند. هانی پات اصطلاحی است که برای توصیف این نوع خاص قرارداد استفاده میشود. اما، تله هانی پات چیست؟

هانی پات ها قراردادهای هوشمندی هستند که به نظر میرسد مشکل طراحی دارند که به کاربر دلخواه اجازه میدهد در صورتی که مقدار خاصی اتر (کوین بومی شبکه اتریوم) را از قبل به قرارداد ارسال کند، بتواند اتر (یا توکنهای دیگر) بیشتری را از قرارداد خارج کند. با این حال، وقتی کاربر سعی میکند از این ایراد ظاهری سوءاستفاده کند، دریچه دومی باز میشود که به صورت ناشناخته، مانع از خارج کردن اتر میشود. خب، پس هانی پات چه میکند؟

هدف آن است که کاربر کاملا بر نقطه ضعف آشکار تمرکز کند و هر نشانهای مبنی بر آسیبپذیری ثانویه قرارداد را نادیده بگیرد. حملات هانی پات به این دلیل عمل میکند که مردم درست مانند دیگر انواع کلاهبرداری اغلب به راحتی فریب میخورند. در نتیجه، مردم همیشه نمیتوانند در مقابل زیادهخواهی و فرضیات خود، ریسک وضعیت را به درستی معین کنند. پس، آیا هانی پات غیرقانونی است؟

کلاهبرداری هانی پات چگونه کار میکند؟

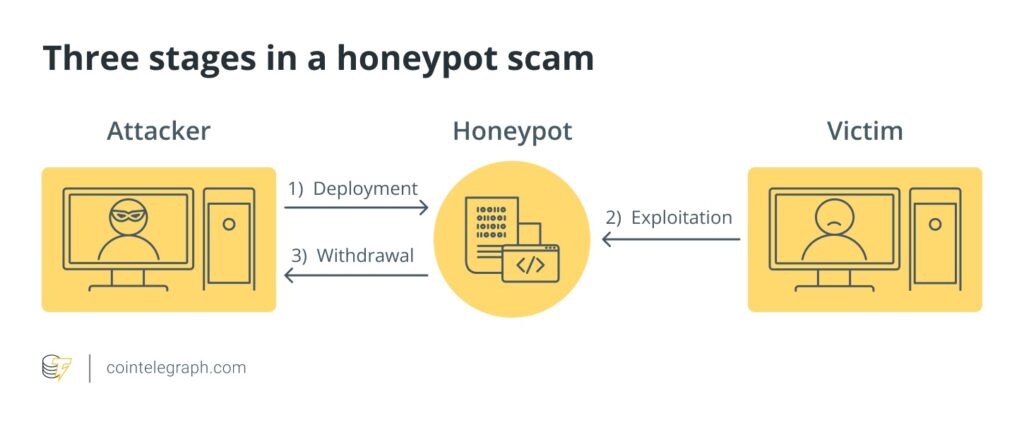

در حملات سایبری کریپتو مانند هانی پات، پول نقد کاربر نگه داشته میشود و تنها به وجود آورنده هانی پات (مهاجم) میتواند آنها را بازیابی کند. هانی پات معمولا در سه مرحله کار می کند:

- مهاجم از قراردادی که به نظر میرسد حساس است، استفاده کرده و به واسطه قرار دادن پول، آن را بدل به طعمه میکند.

- قربانی تلاش می کند با انتقال حداقل مقدار پول مورد نیاز نمی تواند از قرارداد بهره گیرد.

- مهاجم طعمه و پولی را که قربانی طی تلاش برای استخراج از دست داده است، دریافت میکند.

برای راهاندازی هانی پات در قراردادهای هوشمند اتریوم، مهاجم به هیچ مهارت خاصی نیاز ندارد. مهاجم در واقع، همان مهارتهای کاربر معمولی اتریوم را دارد. مهاجم برای تنظیم قرارداد هوشمند و طعمه گذاری آن فقط به پول نیاز دارد. به طور کلی، عملیات هانی پات متشکل از یک کامپیوتر، برنامهها و دادههایی است که رفتار سیستم واقعی را که ممکن است برای مهاجمان جذاب باشد، تقلید میکند؛ مثل دستگاههای اینترنت اشیا، سیستم بانکی، یا صنایع همگانی یا شبکه حمل و نقل.

با اینکه هانی پات شبیه به بخشی از شبکه است، اما مجزا و تحت نظارت است. چون کاربران عادی هیچ انگیزهای برای دسترسی به هانی پات ندارند، تمام تلاشها برای برقراری ارتباط با آن خصمانه تلقی میشود. هانی پات ها اغلب در منطقه غیرنظامی شبکه (DMZ) مستقر میشوند. این استراتژی، در عین حال که هانی پات را به شبکه متصل نگه میدارد، آن را از شبکه تولید پیشرو جدا میکند. استقرار هانی پات در DMZ در حالی که اجازه میدهد تا مهاجمان به آن دسترسی داشته باشند در عین اینکه از دور تحت نظارت هستند، خطر تحت تاثیر قرار گرفتن شبکه اصلی را کاهش دهد.

برای شناسایی تلاشها برای نفوذ به شبکه داخلی، هانی پات ها را میتوان در خارج از فایروال خارجی (firewall)، و در تماس با اینترنت قرار داد. مکان واقعی هانی پات به پیچیدگی آن، نوع ترافیکی که میخواهد جلب کند و نزدیکی آن به منابع حیاتی تجاری بستگی دارد. صرف نظر از اینکه هانی پات کجا قرار میگیرد، همیشه از محیط تولید جدا میماند.

ثبت و مشاهده فعالیت هانی پات در عین حال که توجه مهاجمان را از داراییهای دنیای واقعی منحرف میکند، در مورد میزان و انواع تهدیدهایی که زیرساخت شبکه با آن مواجه می شود، آگاهی میدهد. مجرمان سایبری میتوانند هانی پات ها را تصاحب کرده و علیه شرکتی که آنها را راهاندازی کرده است، استفاده کنند. مجرمان سایبری همچنین از هانی پات برای به دست آوردن اطلاعات در مورد محققان یا سازمانها برای فریب و انتشار اطلاعات نادرست استفاده کردهاند.

هانی پات ها اغلب در ماشینهای مجازی میزبانی میشوند. برای مثال، اگر هانی پات توسط بدافزار به خطر بیفتد، میتوان آن را به سرعت بازیابی کرد. به عنوان مثال، هانی نت از دو یا چند هانی پات در شبکه تشکیل شده است، در حالی که هانی فارم مجموعهای متمرکز از هانی پات ها و ابزارهای تجزیه و تحلیل است.

راهاندازی و مدیریت هانی پات را میتوان با مدد راهکارهای منبع باز و یا تجاری ممکن کرد. سیستمهای هانی پات که به صورت جداگانه به فروش میرسند و هانی پات هایی که با سایر نرم افزارهای امنیتی ترکیب شده و به عنوان «فناوری فریب» تبلیغ میشوند، موجود است. نرم افزارهای رایگان هانی پات را میتوان در GitHub یافت، که میتواند به تازهواردان در یادگیری نحوه استفاده از هانی پات کمک کند.

انواع هانی پات

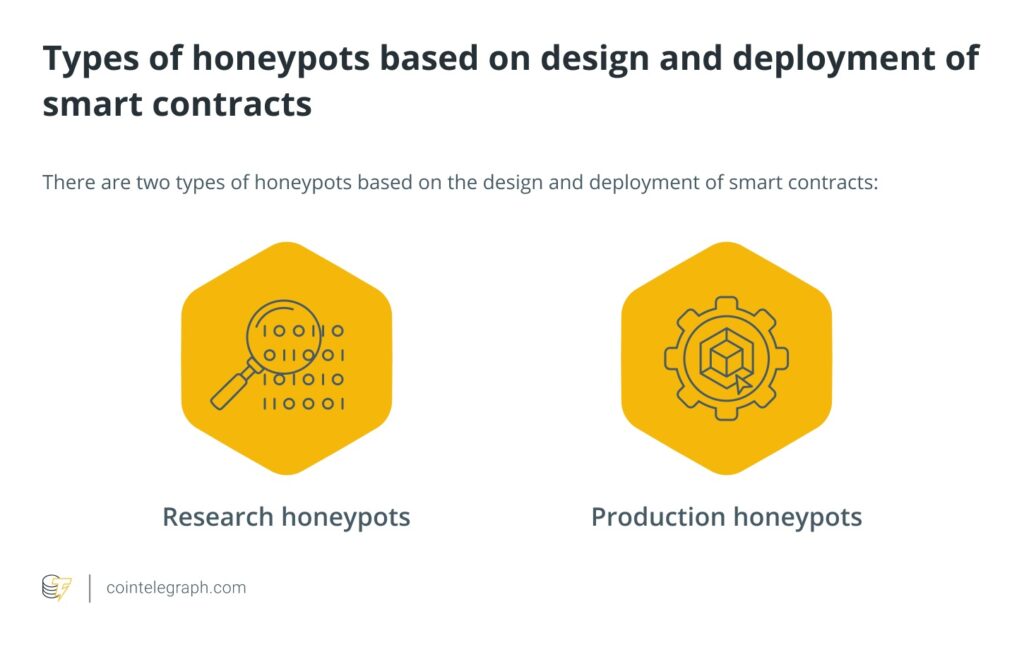

بر اساس طراحی و استقرار قراردادهای هوشمند، دو نوع هانی پات وجود دارد: هانی پات تحقیقاتی و تولیدی. هانی پات های تحقیقاتی اطلاعات مربوط به حملات را جمعآوری میکنند و برای تجزیه و تحلیل رفتار خصمانه در طبیعت استفاده میشوند.

این نوع هانی پات با نگاه به محیط شما و دنیای خارج، اطلاعاتی در مورد تمایلات مهاجم، آسیبپذیریها و گونههای بدافزاری که دشمنان در حال حاضر هدف قرار میدهند، به دست میآورد. این اطلاعات میتواند به شما در تصمیمگیری در مورد دفاعهای پیشگیرانه، ایجاد وصلههای امنیتی و سرمایهگذاریهای آتی کمک کند.

از طرف دیگر، هانی پات های تولیدی قصد دارند نفوذ فعال شبکه را شناسایی و مهاجم را فریب دهند. هانی پاتها فرصتهای نظارتی بیشتری فراهم میکنند و شکافهای رایج تشخیص را که شناسایی اسکنهای شبکه و حرکت جانبی را در برمیگیرند، پر میکنند. بنابراین، مسئولیت اصلی به دست آوردن دادهها است.

هانی پات های تولیدی خدماتی را اجرا میکنند که معمولا در محیط شما در کنار بقیه سرورهای تولیدی شما اجرا میشوند. هانی پات های تحقیقاتی پیچیدهترند و انواع دادههای بیشتری را نسبت به هانی پات های تولیدی ذخیره میکنند.

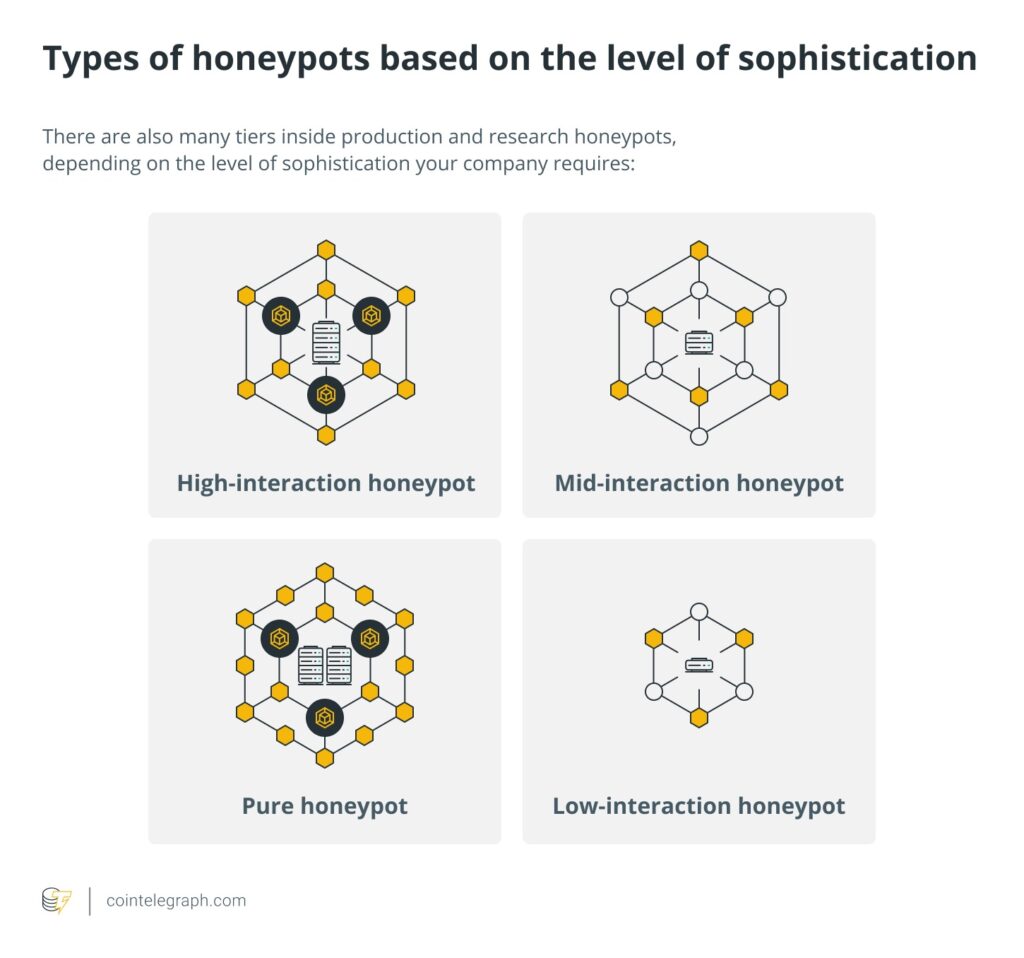

همچنین که بسته به سطح پیچیدگی مورد نیاز شرکت شما سطوح زیادی داخل هانی پات های تولیدی و تحقیقاتی وجود دارد:

- هانی پات با تعامل بالا: این نوع با هانی پات خالص قابل مقایسه است زیرا تعداد زیادی سرویس را اجرا میکند، اما پیچیدگی کمتری دارد و دادههای کمتری را در خود نگه می دارد. اگرچه هانیپاتهای با تعامل بالا برای تکرار سیستمهای تولید در مقیاس کامل در نظر گرفته نشدهاند، اما همه سرویسهایی که معمولاً با سیستمهای تولید مرتبط هستند، از جمله سیستم عاملهای کارآمد را اجرا میکنند (یا به نظر میرسد اجرا میکنند).

شرکتی که اقدام به ایجاد هانی پات میکند میتواند عادات و استراتژیهای مهاجم را با استفاده از این شکل هانی پات مشاهده کند. هانی پات های با تعامل بالا به منابع زیادی نیاز دارند و نگهداری آنها دشوار است، اما نتایج حاصله میتواند ارزش آن را داشته باشد.

- هانی پات با تعامل میانی: این نوع هانی پاتها ویژگیهای لایه برنامه را تقلید میکنند اما فاقد سیستم عامل هستند. آنها سعی میکنند مزاحم مهاجمان شوند یا آنها را گیج کنند تا کسب و کارها زمان بیشتری برای کشف نحوه واکنش مناسب به یک حمله داشته باشند.

- هانی پات کم تعامل: این هانی پات متداولترین نوع مورد استفاده در محیط تولید است. هانی پاتهای کم تعامل چند سرویس را اجرا میکنند و در وهلۀ اول به عنوان ابزار تشخیص زودهنگام استفاده میشوند. بسیاری از تیمهای امنیتی، هانی پات های زیادی را در بخشهای مختلف شبکه خود نصب میکنند، چون راهاندازی و نگهداری از آنها ساده است.

- هانی پات خالص: این سیستم بزرگ مقیاس و شبیه تولید، بر روی چندین سرور اجرا میشود. این هانی پات پر از حسگر بوده و شامل دادههای «محرمانه» و اطلاعات کاربر است. اطلاعاتی که این هانی پات ها ارائه میدهند بسیار ارزشمند است، حتی اگر مدیریت آن پیچیده و چالشبرانگیز باشد.

چندین فناوری هانی پات

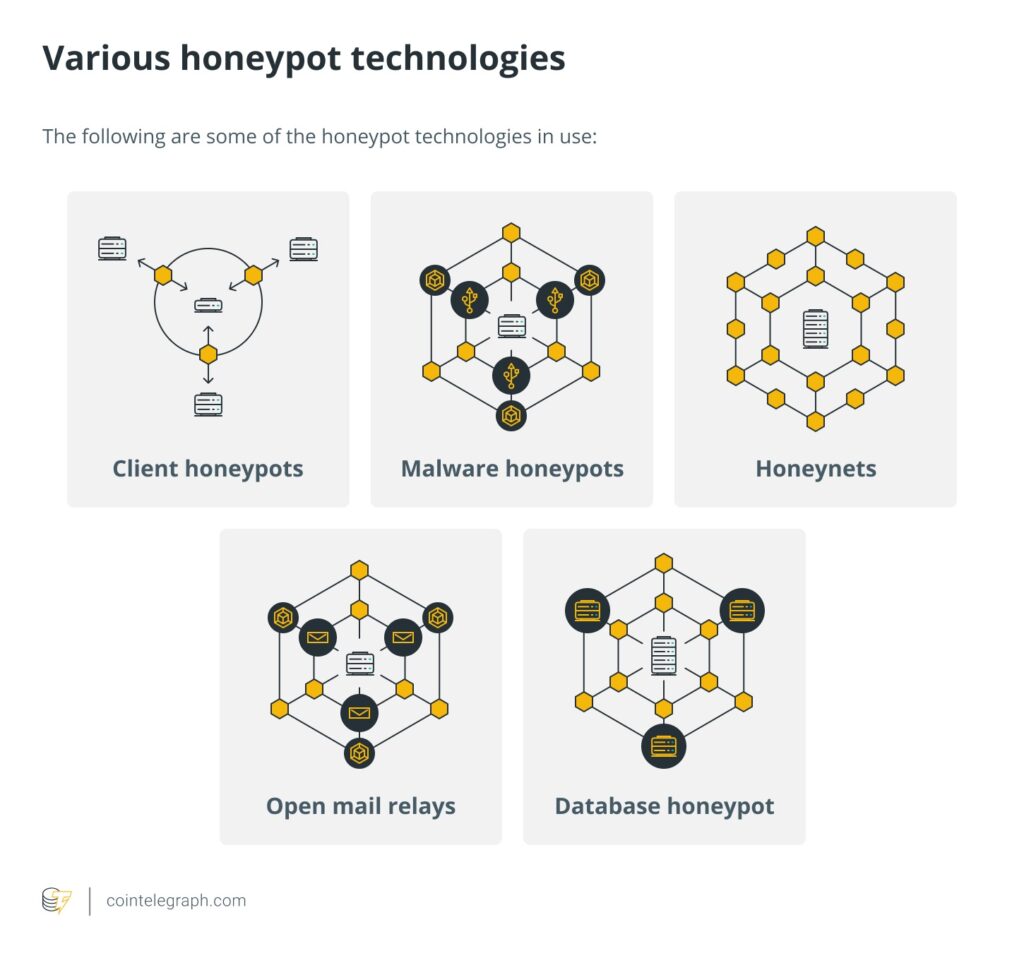

برخی از فناوریهای هانی پات مورد استفاده در زیر آمده است:

- هانی پاتهای سمت مشتری: اکثر هانی پات ها سرورهایی هستند که به اتصالات گوش میدهند. هانی پات های مشتری به طور فعال سرورهای مخربی را جستجو میکنند که مشتریان را هدف قرار میدهند و آنها را برای هرگونه تغییر مشکوک یا غیرمنتظره زیر نظر دارند. این سیستمها معمولا مجازیسازی میشوند و برنامه مهاری برای ایمن نگه داشتن تیم تحقیقاتی دارند.

- هانی پات های بدافزار: این هانی پات ها بدافزارها را با استفاده از کانالهای تکرار و حمله شناسایی میکنند. هانی پات ها (از جمله Ghost) طوری طراحی شدهاند که شبیه دستگاههای ذخیرهسازی USB باشند. برای مثال، اگر دستگاهی به بدافزاری آلوده شود که از طریق USB منتشر میشود، هانی پات بدافزار را فریب میدهد تا دستگاه شبیهسازی شده را آلوده کند.

- هانی نت ها: هانی نت شبکهای از چندین هانی پات است تا یک سیستم واحد. هانی نت ها برای دنبال کردن اقدامات و انگیزههای مهاجم طراحی شدهاند، در حالی که شامل تمام ارتباطات ورودی و خروجی هستند.

- رلههای ایمیل باز: رلههای ایمیل باز و پراکسیهای باز با استفاده از هانی پات های هرزنامهای شبیه سازی شدهاند. اسپمرها ابتدا برای خود ایمیلی ارسال می کنند تا رله ایمیل موجود را آزمایش کنند. اگر در این کار موفق شوند، اسپمهای زیادی ارسال میکنند. این شکل از هانیپات میتواند آزمایش را شناسایی کرده و تشخیص دهد و با موفقیت حجم عظیمی از هرزنامهها را که به دنبال آن میآیند، مسدود کند.

- هانی پات پایگاه داده: از آنجا که فایروالها اغلب تزریق زبان پرسوجوی ساختاریافته (SQL) را شناسایی نمیکنند، بعضی سازمانها فایروال پایگاه داده را برای ساخت پایگاه دادههای فریبنده و پشتیبانی از هانی پات به کار میگیرند.

چگونه هانی پات را تشخیص دهیم؟

یکی از تکنیکهای تشخیص کلاهبرداری هانی پات در کریپتو، بررسی تاریخچه تجارت است. رمز ارز به طور کلی باید این امکان را به شما بدهد که هر زمان که خواستید آن را بخرید و بفروشید. در کلاهبرداری هانی پات، خریدهای زیادی از سکه انجام میشود، اما مردم برای فروش آن مشکل خواهند داشت. این امر نشان میدهد که این سکه قانونی نیست و باید از آن اجتناب کنید.

بعلاوه، رویکرد علم داده مبتنی بر رفتار معامله قرارداد میتواند برای طبقهبندی قراردادها به عنوان هانی پات یا غیر هانی پات استفاده شود.

در قراردادهای هوشمند اتریوم، هانی پات ها کجا به وجود میآیند؟

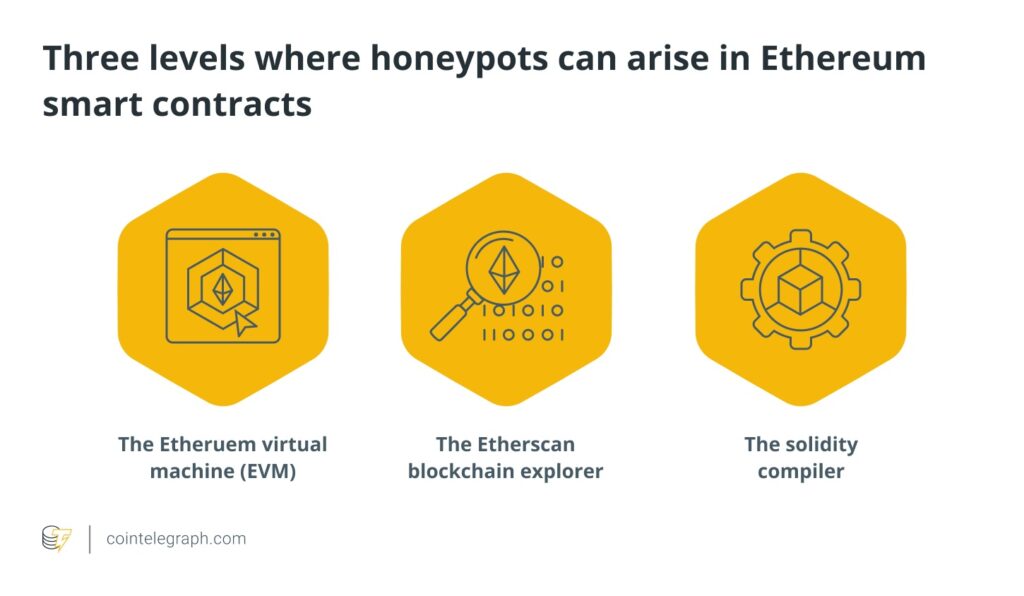

هانی پات ها ممکن است در سه حوزه مختلف پیادهسازی قراردادهای هوشمند اتریوم ظاهر شوند. این سه سطح عبارتند از:

ماشین مجازی اتریوم (EVM)- گرچه ماشین مجازی اتریوم از مجموعه استانداردها و قوانین مشخصی پیروی میکند، نویسندگان قراردادهای هوشمند میتوانند کد خود را به روشهایی ارائه دهند که در نگاه اول گمراه کننده یا نامشخص باشد. این تاکتیکها ممکن است برای هکر بیخبر گران تمام شود.

سالیدیتی کامپایلر- کامپایلر دومین حوزهای است که توسعهدهندگان قراردادهای هوشمند ممکن است روی آن سرمایهگذاری کنند. در حالی که برخی اشکالات در سطح کامپایلر به خوبی مستند شدهاند، برخی دیگر ممکن است مستند نباشند. کشف این هانی پاتها ممکن است دشوار باشد مگر اینکه قرارداد تحت تنظیمات دنیای واقعی آزمایش شده باشد.

کاوشگر بلاک چین اتر اسکن- سومین نوع هانی پات بر این واقعیت استوار است که دادههای ارائه شده در کاوشگرهای بلاک چین ناقص است. در حالی که بسیاری از مردم به طور کامل به دادههای اتر اسکن اعتقاد دارند، اما لزوما نشانگر تصویر کامل نیست. از سوی دیگر، توسعهدهندگان زیرک قرارداد هوشمند میتوانند از برخی از خصوصیات کاوشگر بهره گیرند.

چگونه از کلاهبرداریهای قراردادهای هانی پات مصون بمانیم؟

این بخش در مورد نحوه رهایی از کلاهبرداری هانی پات صحبت کردهایم تا پولتان را از دست ندهید. ابزارهایی برای کمک به شما در دیدن سیگنالهای قرمز و اجتناب از این ارزها وجود دارد. برای مثال، اگر کوینی که میخرید در شبکه اتریوم است، از اتر اسکن استفاده کنید یا اگر کوین موردنظرتان در زنجیره هوشمند بایننس است، از BscScan استفاده کنید.

شناسه توکن کوین خود را پیدا کنید و آن را در وبسایت مناسب وارد کنید. در صفحه بعد به سراغ گزینه «Token Tracker» بروید. زبانهای با عنوان «Holders» ظاهر میشود. میتوانید تمام کیف پولهایی که توکن نگهداری میکنند و استخرهای نقدینگی را در آنجا مشاهده کنید. متأسفانه، ترکیب های متعددی وجود دارد که باید از آنها آگاه باشید. موارد زیر برخی از پرچمهای قرمزی هستند که باید از آنها مطلع شوید تا خودتان را در برابر کلاهبرداریهای رمزنگاری هانی پات محافظت کنید:

- کوینهای نامیرا: اگر بیش از 50 درصد کوینها در کیف پول مرده باشند، پروژه در برابر راگ پول (اما نه هانی پات) نسبتا محافظت میشود (معمولا به صورت 0*000000000000000000000000000000000000 مرده). اگر کمتر از نیمی از کوینها یا هیچکدام سوزانده نشدهاند، مراقب باشید.

- بدون بازبینی کد: اگر یک شرکت قابل اعتماد کد پروژه را مورد بازبینی قرار دهد، شانس هانی پات تقریبا به شکل کامل از بین میرود.

- دارندگان کیف پولهای بزرگ: از رمزارزهایی که فقط یک یا چند کیف پول مالک آن هستند، دوری کنید.

- وب سایتها را به دقت بررسی کنید: این کار خیلی سرراست است. اما، اگر به نظر میرسد وبسایت عجولانه حاضر شده و توسعه آن ضعیف است، این یک علامت هشدار است! یک ترفند آن است که به whois.domaintools.com بروید و نام دامنه را تایپ کنید تا ببینید چه کسی به عنوان وبسایت ثبت شده است. اگر دامنه در عرض 24 ساعت یا کمتر از شروع پروژه ثبت شده باشد، میتوانید کاملا مطمئن باشید که کلاهبرداری است.

- رسانههای اجتماعی آنها را بررسی کنید: پروژههای کلاهبرداری معمولا دارای عکسهای دزدیده شده و بیکیفیت، مشکلات گرامری و «پیامهای هرزنامه» غیرجذاب (مانند «آدرس ETH خود را در زیر وارد کنید!»)، بدون پیوند به اطلاعات پروژه مرتبط و غیره هستند.

Token Sniffer یکی دیگر از منابع عالی برای شناسایی هانی پات رمزنگاری شده است. با وارد کردن شناسه توکن در گوشه سمت راست بالا، به دنبال نتایج «حسابرسی خودکار قرارداد» بگردید. در صورت وجود هرگونه هشدار از پروژه دوری کنید. از آنجایی که بسیاری از پروژهها اکنون از الگوهای قرارداد استفاده میکنند، علامت «عدم قراردادهای توکن مشابه قبلی» میتواند مثبت کاذب باشد.

اگر کوین شما در زنجیره هوشمند Binance لیست شده است، به سراغ PooCoin بروید، دوباره شناسه توکن را وارد کنید و نمودارها را زیر نظر بگیرید. اگر کیف پولی برای فروش وجود ندارد یا اگر فقط یک یا دو کیف پول کوین انتخابی شما را میفروشند، از آن دوری کنید. به احتمال زیاد، هانی پات است. اگر کیف پولهای زیادی کوین انتخابی را میفروشند، هانی پات نیست. در نهایت، باید قبل از جدا شدن از پول نقدی که به سختی به دست آوردهاید، هنگام خرید رمزارزها تحقیقات کاملی انجام دهید.

هانی پات چه تفاوتی با هانی نت دارد؟

هانی نت شبکهای متشکل از دو یا چند هانی پات است. داشتن شبکه هانی پاتی که متصل است میتواند مفید باشد. این شبکه به کسبوکارها اجازه میدهد تا نحوه تعامل مهاجم با منبع واحد یا نقطه شبکه و نحوه حرکت مهاجم بین نقاط شبکه و تعامل همزمان با چند نقطه را ردیابی کنند.

هدف این شبکه آن است که هکرها را متقاعد کند که با موفقیت به شبکه نفوذ کردهاند. بنابراین، مکانهای شبکه کذایی بیشتری به واقعیت چیدمان اضافه میکند. هانی پات ها و هانی نت ها با پیادهسازیهای پیشرفتهتر، مانند فایروالهای نسل بعدی، سیستمهای تشخیص نفوذ (IDS) و دروازههای وب امن، به عنوان فناوری فریب نامیده میشوند. سیستمهای تشخیص نفوذ به یک دستگاه یا برنامه نرمافزاری اطلاق میشود که فعالیتهای خصمانه یا نقض خطمشی را در شبکه مشاهده میکند. قابلیتهای خودکار فناوری فریب به هانی پات اجازه میدهد تا به مهاجمان احتمالی در زمان واقعی پاسخ دهد.

هانی پاتها میتوانند به شرکتها کمک کنند تا با ظهور تهدیدات سایبری، با چشمانداز ریسک در حال تغییر همگام شوند. هانی پات ها اطلاعات حیاتی را برای اطمینان از آمادگی سازمان ارائه میدهند و احتمالا بهترین وسیله برای دستگیری مهاجم در حین اقدام هستند، هرچند پیشبینی و جلوگیری از هر حملهای غیرممکن است. هانی پات ها همچنین منبع خوبی از دانش برای متخصصان امنیت سایبری هستند.

مزایا و معایب هانی پات چیست؟

هانی پات دادهها را از حملات واقعی و سایر فعالیتهای غیرقانونی جمعآوری کرده و به تحلیلگران دانش زیادی میدهد. علاوه بر این، موارد مثبت کاذب کمتری وجود دارد. به عنوان مثال، سیستمهای تشخیص امنیت سایبری معمولی میتوانند موارد مثبت کاذب بسیاری ایجاد کنند، اما یک هانیپات تعداد موارد مثبت کاذب را به حداقل میرساند زیرا کاربران واقعی انگیزهای برای تماس با هانی پات ندارند.

بعلاوه، هانی پات ها سرمایهگذاریهای ارزشمندی هستند، زیرا فقط با اقدامات مضر در تعامل هستند و برای پردازش حجم عظیمی از دادههای شبکه در جستجوی حملات، نیازی به منابع با عملکرد بالا ندارند. در نهایت، حتی اگر مهاجم از رمزگذاری استفاده میکند، هانی پات ها میتوانند فعالیت های مخرب را شناسایی کنند.

اگرچه هانی پات ها مزایای زیادی دارند، اما معایب و خطرات زیادی نیز دارند. برای مثال، هانی پات ها تنها در صورت حمله، دادهها را جمعآوری میکنند. بنابراین اگر هیچ تلاشی برای دسترسی به هانی پات صورت نگرفته است، هیچ دادهای برای بررسی حمله وجود ندارد.

بعلاوه، ترافیک مخرب حاصل از شبکه هانی پات تنها زمانی جمعآوری میشود که حملهای علیه آن انجام شود. اگر مهاجمی مشکوک باشد که شبکه یک هانی پات است، از آن اجتناب خواهد کرد.

هانی پات ها به طور کلی از سیستمهای تولید قانونی قابلتشخیص هستند، به این معنی که هکرهای ماهر میتوانند با استفاده از تکنیکهای انگشت نگاری سیستم به راحتی سیستم تولید را از سیستم هانی پات تشخیص دهند.

علیرغم این واقعیت که هانی پات ها از شبکه واقعی جدا هستند، در نهایت به طریقی به یکدیگر متصل میشوند تا به مدیران اجازه دسترسی به دادههایی که در اختیار دارند را بدهند. از آنجایی که هانی پات ها به دنبال فریب هکرها برای دسترسی به روت است، هانی پاتی با تعامل بالا اغلب از هانی پات کم تعامل خطرناکتر تلقی میشود.

به طور کلی، هانی پات ها به محققان در درک خطرات در سیستمهای شبکه کمک میکنند، اما آنها نباید به جای IDS استاندارد استفاده شوند. برای مثال، اگر هانی پات به درستی تنظیم نشده باشد، ممکن است برای دسترسی به سیستمهای دنیای واقعی مورد سوء استفاده قرار گیرد یا سکوی پرتابی برای حمله به سیستمهای دیگر باشد.

جمعبندی

هانیپاتها به شکلی سنتی ابزاری برای گرفتار کردن هکرها، محافظت از اطلاعات حیاتی و نحوه حمله، خریدن زمان در هنگام حمله و گاهی مخفی کردن اطلعات دیگری است. علاوه بر آنها این روزها این نوع از مخفیسازی، خود بدل به نوعی حمله شده است. در این مقاله انواع هانیپاتها از لحاظ شکل، میزان پیشرفته بودن فناوری به کار رفته و نحوه عمل را معرفی کردیم. همچنین اطلاعاتی در خصوص پنهان شدن آنها دادیم و راهکارهایی برای شناسایی و در دام نیافتادن ارائه دادیم.

شما چه تجربهای از این ابزار دارید؟ آیا تاکنون به مورد جالبی در دنیای ارزهای دیجیتال برخوردهاید؟