حملات فیشینگ بلاکچین به شیوههای مختلفی صورت میگیرند که میتواند شامل استفاده از وبسایتهای جعلی، ایمیلهای تقلبی یا قراردادهای هوشمند مخرب باشد.

به گزارش میهن بلاکچین، این نوع حملات از طریق فریب دادن کاربران به وارد کردن کلیدهای خصوصی، عبارات بازیابی یا امضای تراکنشهای مخرب، داراییهای دیجیتال آنان را به سرقت میبرد. در این مطلب، به تحلیل کامل ین نوع حملات خواهیم پرداخت.

فیشینگ بلاکچین چیست؟

شاید با واژه فیشینگ (Phishing) آشنا باشید. این اصطلاح به طور سنتی به کلاهبرداریهای آنلاین اشاره دارد که از وبسایتهای جعلی یا ایمیلهای تقلبی برای فریب افراد به کلیک کردن روی لینکها و سپس سرقت اطلاعات شخصی آنها استفاده میکنند. اکنون، با گسترش محبوبیت بلاکچین و ارزهای دیجیتال، این نوع فیشینگ به دنیای بلاکچین نیز راه یافته است.

حملات فیشینگ بلاکچین در واقع شبیه به همان حملات فیشینگ سنتی هستند. مهاجمان خود را به عنوان افرادی که به آنها اعتماد دارید، مانند وبسایت یک کیف پول که شما معمولاً از آن استفاده میکنید، یک پلتفرم معاملاتی یا حتی پروژهای که در آن مشارکت داشتهاید، جا میزنند. آنها از لینکهای جعلی، حسابهای اجتماعی تقلبی یا قراردادهای هوشمندی که به ظاهر بدون مشکل به نظر میرسند، اما در واقع دارای راهگریزهایی (Loophole) هستند، استفاده کرده و شما را به وارد کردن کلید خصوصی (Private Key)، عبارات بازیابی (Mnemonics) یا امضای یک تراکنش مخرب ترغیب کنند. نتیجه چیست؟ داراییهای کریپتویی شما بدون آن که متوجه شوید منتقل میشود.

برای مثال، تصور کنید که یک رویداد رسمی ایردراپ را در یک شبکه اجتماعی میبینید و لینکی که شبیه به وبسایت یک کیف پول آشنا به نظر میرسد وجود دارد. شما روی آن کلیک کرده و عبارات بازیابی را وارد میکنید و سپس متوجه میشوید که تمام موجودی آن کیف پول از دست رفته است. این یک نمونه سناریوی حمله فیشینگ بلاکچین است.

حملات فیشینگ بسیار حیلهگرانه هستند و کاربرانی را هدف قرار میدهند که با فناوری بلاکچین آشنایی زیادی ندارند و از اقدامات حفاظتی کافی بهره نمیگیرند. بسیاری از افراد به دلیل سهلانگاری یا طمع برای به دست آوردن سودهای کوچک در دام این مهاجمان میافتند. بنابراین، ما باید در برابر این حملات هوشیار باشیم و همیشه از خود محافظت کنیم.

اما چگونه میتوان حملات فیشینگ را شناسایی کرد؟ این شناسایی از درک اصول فیشینگ آغاز میشود که در ادامه به توضیح آنها پرداختهایم.

نحوه عملکرد حملات فیشینگ بلاکچین

چهار نوع اصلی از حملات فیشینگ وجود دارد: ایردراپ جعلی، امضای تحمیلی، ابزارهای بکدور (Back-Door) و ارائه عبارات بازیابی.

ایردراپ جعلی

مهاجم از یک تولیدکننده آدرس برای ایجاد آدرسهایی که بسیار شبیه به آدرس کیف پول کاربران است (معمولاً چند رقم اول یا آخر مشابه است) استفاده میکند و سپس مقادیر کمی ارز دیجیتال (مانند ۰.۰۰۱ تتر) یا تتر جعلی که توسط مهاجم دیپلوی شده را به این آدرسها به دفعات ارسال میکند. این امر باعث میشود کاربران به اشتباه تصور کنند که این آدرسها همان آدرسهای پرداختی هستند که همیشه استفاده میکنند. هنگامی که کاربران انتقال جدیدی انجام میدهند، ممکن است سوابق تراکنشهای قبلی را کپی کرده و به اشتباه وجوه خود را به آدرس مهاجم منتقل کنند که منجر به از دست رفتن داراییهایشان میشود.

امضای تحمیلی

مهاجمان صفحات وب جعلی، مانند وبسایتهای تقلبی از پروژههای معروف، لینکهای ایردراپ جعلی یا پلتفرمهای خرید ایجاد میکنند تا کاربران را به متصل کردن کیف پول خود و انجام عملیات امضای تراکنش فریب دهند و از این طریق داراییهای آنها را به سرقت میبرند.

حملات معمول امضای تحمیلی شامل موارد زیر است:

- انتقال مستقیم: مهاجم عملیات امضا را به گونهای مخفی میکند که به جای دریافت ایردراپ یا اتصال به کیف پول، داراییهای خود را به آدرس مهاجم منتقل میکند.

- مجوز انتقال توکن: کاربر یک تراکنش را در وبسایت فیشینگ امضا میکند؛ مانند فراخوانی مجوز «Approve» برای توکنهای ERC-20 یا «setApproveForAll» برای توکنهای غیرمثلی (NFT). پس از دریافت مجوز، مهاجم میتواند داراییهای کاربر را به دلخواه منتقل کند.

- فیشینگ مجوز آدرس خالی: فیشینگ مجوز آدرس خالی نسخه پیشرفتهتر فیشینگ است. زمانی که کاربر روی یک لینک فیشینگ برای صدور مجوز کلیک میکند (معمولاً «Approve» یا «IncreaseAllowance»)، آدرس استفادهشده برای انجام تراکنش یک آدرس خالی است که هیچ رکوردی در بلاکچین ندارد. اگر قربانی مجوز را امضا کند، این آدرس خالی از طریق روش «Create2» برای دیپلوی یک قرارداد استفاده میشود تا داراییهای قربانی را انتقال دهد. استفاده از فیشینگ مجوز آدرس خالی میتواند از شناسایی توسط ابزارهای امنیتی جلوگیری کرده و برخی از کیف پولها را دور بزند.

- خرید رایگان NFT: مهاجم با فریب کاربر به امضای یک دستور فروش NFT، اقدام به سرقت دارایی میکند. NFT همچنان در مالکیت کاربر است، اما پس از امضای دستور، مهاجم میتواند از طریق اوپنسی (OpenSea) آن NFT را خریداری کند. مهاجم میتواند قیمت خرید را تعیین کند که یعنی میتوان NFT کاربر را بدون پرداخت پول به دست آورد.

- امضای etc_sign چک سفید (Blind Signing): امضای eth_sign به عنوان امضای چک سفید شناخته میشود. استفاده از eth_sign برای امضای هر مقدار هش به معنای صدور یک چک سفید به مهاجم است، بنابراین مهاجم میتواند هر تراکنشی را تنظیم کرده و داراییهای کاربر را سرقت کند.

- فیشینگ مجوز (Permit): پرمیت یکی از قابلیتهای گسترشیافته پروتکل ERC-20 است که به کاربران اجازه میدهد عملیات مجوز را با امضای پیامها انجام داده و نتیجه امضا را به کیف پول دیگری ارسال کنند که این کیف پول میتواند عملیات انتقال داراییها را انجام دهد. با فریب کاربران به امضای مجوز ERC-20، مهاجمان میتوانند اختیار انتقال توکنهای کاربران را به دست آورند.

- امضای personal_sign: امضای پرسونال ساین معمولاً برای امضای محتوای خوانا برای انسان استفاده میشود، اما همچنین میتواند محتویات امضا شده را به مقدار هش تبدیل کند. برای مثال: پیام 0x62dc3e93b0f40fd8ee6bf3b9b1f15264040c3b1782a24a345b7cb93c9dafb7d8 نتیجه هششده متن اصلی است. کاربری که مورد فیشینگ قرار میگیرد نمیتواند محتوای امضا را درک کند و در صورتی که آن را امضا کند، مورد فیشینگ قرار میگیرد.

چند امضایی مخرب

هدف اصلی چند امضایی (Multi-Signature) این است که کیف پولها امنتر شوند و به چندین کاربر اجازه دهد تا بهصورت مشترک کیف پول را مدیریت و از آن استفاده کنند. بهعنوان مثال، در شبکه ترون، چند امضایی به سه دسته تقسیم میشود:

- Owner: بالاترین مجوز که میتواند مدیریت مجوزها و انجام تمام عملیاتها را بر عهده داشته باشد

- Witness: برای مدیریت رأیگیری

- Active: برای عملیات روزمره مانند انتقال یا فراخوانی قراردادها

هنگامی که یک حساب جدید ایجاد میشود، آدرس حساب بهطور پیشفرض مجوز Owner دارد.

زمانی که مهاجم از طریق یک وبسایت یا اپلیکیشن فیشینگ کلید خصوصی کاربر را به دست میآورد، میتواند مجوز Owner/Active را به آدرس خود منتقل کرده یا مجوز دهد.

نکته قابل توجه این است که برای انتقال، مجوز Owner از کاربر گرفته میشود، اما در حالت مجوزدهی، این مجوزها از بین نمیرود. با این حال، در هر صورت، کاربر حق انتقال داراییهای کیف پول خود را از دست میدهد.

از آنجایی که کاربران همچنان قادر به انتقال وجوه هستند، مهاجم ممکن است منتظر بماند و فوراً داراییهای قربانی را منتقل نکند. مهاجم فقط پس از آنکه قربانی متوجه شود که کیف پول او چند امضایی شده و دیگر قادر به انتقال دارایی نیست، داراییها را منتقل میکند.

ابزارهای بکدور

ابزارهای بکدور را میتوان به دستههای زیر تقسیم کرد:

- ابزارهایی در نقش ابزار پیشرفته: ابزارهای پیشرفته معمولاً به ابزارهای تراکنشی اشاره دارند که توسط برخی کاربران پیشرفته در اکوسیستم بلاکچین استفاده میشود. این ابزارها برای مواردی مانند ایجاد سریع NFT به صورت دستهای، ارسال توکنها بهصورت دستهای یا اجرای سریع عملیات پیچیده آنچینی استفاده میشوند. این ابزارها در بین کاربران بازار اولیه محبوبیت دارند؛ زیرا به طور قابلتوجهی کارایی عملیاتی را بهبود میبخشند.

اما مهاجمان با جعل هویت توسعهدهندگان چنین ابزارهایی، آنها را با ظاهر قانونی منتشر میکنند، اما برنامههای بکدور را نیز در داخل آنها قرار میدهند. این برنامههای بکدور ممکن است بهطور مخفیانه کلیدهای خصوصی یا عبارات بازیابی کاربران را هنگام استفاده از این ابزارها به دست آورند یا مستقیماً کیف پول کاربران را برای ارسال توکنها به کیف پول تعیین شده توسط مهاجمین دستکاری کنند. سپس مهاجمان با استفاده از این اطلاعات حساس، کیف پول کاربران را کنترل میکنند. - افزونههای جعلی مرورگر: بسیاری از کاربران برای تسهیل تراکنشهای بلاکچین از افزونههای مرورگر مانند متامسک (MetaMask) و توکنپاکت (Token Pocket) استفاده میکنند. مهاجمان ممکن است کاربران را با استفاده از سایتهای فیشینگ به نصب افزونههای جعلی فریب دهند. پس از نصب، این افزونهها بهطور مخفیانه رفتارهای تراکنش کاربران را ثبت کرده، کلیدهای خصوصی را سرقت میکنند و تبدیل به چندامضایی میکنند.

- شتابدهندههای تراکنش یا ابزارهای بهینهسازی: این ابزارها معمولاً ادعا دارند که به کاربران کمک میکنند تا تأیید تراکنشها را سرعت بخشیده یا عملیات آنچین را بهینه کنند. کاربران اغلب برای استفاده از این ابزارها باید کلیدهای خصوصی یا امضاهای خود را وارد کنند. مهاجمان کاربران را به وارد کردن اطلاعات کلیدی ترغیب کرده و آن را بهطور مخفیانه ثبت میکنند.

وارد کردن کلید خصوصی/عبارات بازیابی

مهاجمان، وبسایتهای تریدینگ جعلی یا اپلیکیشنهای تلگرامی را ایجاد میکنند و از کاربران میخواهند کلیدهای خصوصی یا عبارات بازیابی را وارد کنند تا کیف پولشان متصل شود و به انجام عملیاتهای فریبکارانه وادارشان کنند. در واقع، مهاجمان با این روشها کلیدهای خصوصی کاربران را به سرقت میبرند و تمام داراییهای موجود در کیف پولشان را منتقل میکنند.

تحلیل موارد معمول فیشینگ بلاکچین

در این بخش، نمونههایی از کلاهبرداری را به منظور درک بهتر مثال زدهایم.

کلاهبرداری ایردراپ جعلی

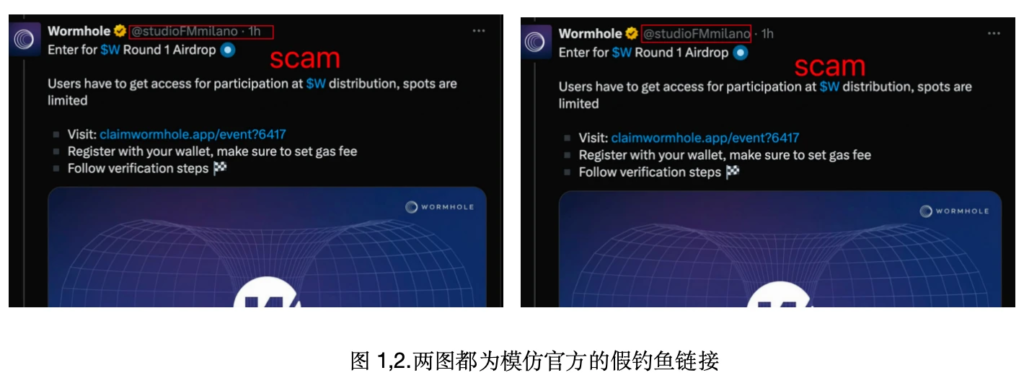

وقتی پروژه ورمهول (Wormhole) اعلامیه ایردراپ را منتشر کرد، بسیاری از حسابهای توییتری شبیه به حساب رسمی ظاهر شدند و لینکهای ایردراپ جعلی منتشر کردند. تصویر ۱: صاحب پروژه اصلی @studioFMmilano و تصویر ۲: پروژه جعلی بهصورت @studioFMmilano ظاهر شده، در حالی که صاحب واقعی پروژه @wormhole است.

امضای کیف پول جعلی

وبسایت فیشینگ moonbirds-exclusive.com مشابه www.proof.xyz/moonbirds طراحی شده است. زمانی که کاربر کیف پول خود را متصل کرده و روی «Claim» کلیک میکند، کادر درخواست امضا ظاهر میشود. در این لحظه، متامسک یک هشدار نمایش میدهد، اما چون محتوای امضا بهطور واضح نمایش داده نمیشود، کاربر نمیتواند بهدرستی تشخیص دهد که آیا این یک تله است یا خیر. هنگامی که کاربر امضا میکند، کلاهبردار میتواند از کلید خصوصی کاربر برای امضای هر تراکنشی از جمله انتقال داراییها استفاده کند.

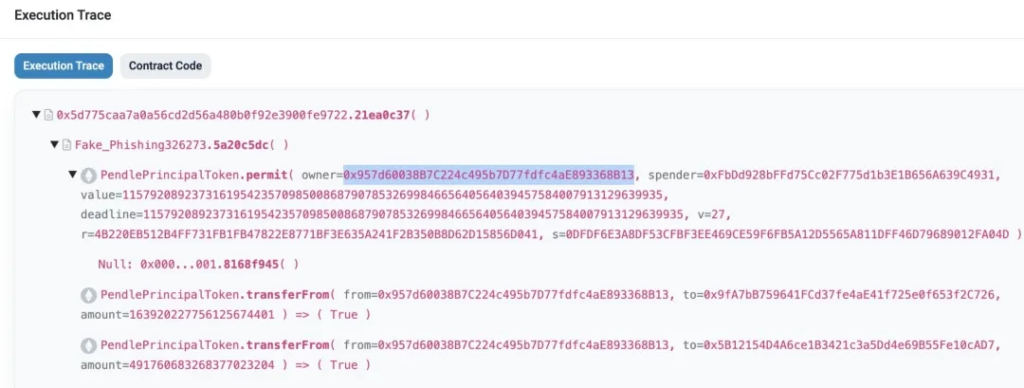

امضای پرمیت

در طول دوره استیکینگ، کاربر در یک وبسایت فیشینگ یک پرمیت را امضا کرد. کاربر بلافاصله امضا را بررسی کرد و هیچ اختلال غیرعادی مشاهده نکرد. با این حال، وبسایت فیشینگ بعداً امضای پرمیت را بهصورت آفلاین در زنجیره آپلود کرد که این کار ریسک مجوز دادن به داراییهای هدف در آدرس هدف را ایجاد کرد. کاربر تا زمانی که داراییهای اتریوم خود را دوباره برای استیکینگ قرار داد، متوجه این مسئله نشد و در همان لحظه وبسایت فیشینگ، داراییها را منتقل کرد. در نتیجه این فیشینگ، کاربر ۲.۱۲ میلیون دلار از دست داد.

چندامضایی مخرب

روشهای زیادی برای فیشینگ از طریق چندامضایی مخرب وجود دارد که یکی از رایجترین روشها این است که مهاجمان عمداً کلیدهای خصوصی را افشا کنند یا افزونهها/کیف پولهای جعلی ارائه دهند.

- مهاجم کلید خصوصی را به عمد افشا میکند: مهاجم کلید خصوصی را از طریق رسانههای اجتماعی یا کانالهای دیگر افشا میکند و با استفاده از تاکتیکهای مختلف قربانی را فریب میدهد تا داراییهای کریپتویی را به کیف پول منتقل کند. پس از آنکه قربانی متوجه شد نمیتواند داراییها را منتقل کند، مهاجم داراییهای کیف پول را انتقال میدهد.

- کیف پول جعلی توکنپاکت: قربانی به دنبال کیف پول TP در موتور جستجو بوده و کیف پول TP را به جای دانلود از وبسایت رسمی، از یک وبسایت جعلی دانلود میکند.در نتیجه، کیف پولی که کاربر دانلود کرد، کیف پول رسمی نبود، بلکه یک کیف پول جعلی بود که توسط مهاجم در بستر اینترنت منتشر شده بود. پس از تایپ عبارات بازیابی، کیف پول قربانی بهصورت خودکار بهعنوان چندامضایی تنظیم و انتقال داراییها غیرممکن شد.

ابزارهای بکدور

قربانی، یک بلاگر در توییتر پیدا کرد که خود را بهعنوان متخصص «پیغام وب ۳» و توسعهدهنده اسکریپت معرفی کرده بود. قربانی اسکریپتی را که بلاگر بهصورت رایگان ارائه داد، دانلود و اجرا کرد و بعد از آن متوجه شد که کیف پولش خالی شده و توکنهای او به ارزش ۷۰۰ دلار به سرقت رفته است.

چگونه از حملات فیشینگ بلاکچین جلوگیری کنیم؟

- اعتبارسنجی لینکها: هنگامی که به هر وبسایتی مرتبط با ارزهای دیجیتال مراجعه میکنید، همیشه از صحت لینک و URL اطمینان حاصل کنید. مهاجمان فیشینگ اغلب وبسایتهای جعلی ایجاد میکنند که بسیار شبیه به وبسایتهای رسمی هستند و فقط چند کاراکتر تغییر داده شده است که بهراحتی میتواند به فیشینگ ختم شود.

- احراز هویت دو مرحلهای (2FA): احراز هویت دو مرحلهای یکی از اقدامات مهم برای افزایش امنیت حساب است. هنگام ورود به حساب کاربری، علاوه بر رمز عبور، یک مرحله اضافی برای تأیید هویت لازم است که معمولاً از طریق کد تأیید پویا با SMS یا اپلیکیشن احراز هویت تولید میشود، قابل دریافت است.

- آگاهی از امنیت: حملات فیشینگ بلاکچین بهطور مداوم در حال تکامل هستند، بنابراین یادگیری مستمر و افزایش آگاهی امنیتی ضروری است. بهطور مرتب خبرها، وبلاگها و انجمنهای مربوط به امنیت بلاکچین را دنبال کنید تا از آخرین اطلاعات امنیتی و هشدارها مطلع شوید.

- مدیریت امنیت کیف پول: کیف پولها ابزارهای اصلی ذخیرهسازی ارزهای دیجیتال هستند. مدیریت صحیح امنیت کیف پول نقش حیاتی در جلوگیری از حملات فیشینگ دارد.

۱. عبارات بازیابی یا کلیدهای خصوصی را فاش نکنید: عبارات بازیابی و کلیدهای خصوصی کلیدهای کنترل کیف پول هستند. اگر این اطلاعات فاش شوند، مهاجمان میتوانند به داراییهای کیف پول دسترسی پیدا کنند. بنابراین، این اطلاعات باید به دقت محافظت شوند، هرگز نباید به کسی فاش شوند و نباید بر روی دستگاههای متصل به اینترنت ذخیره شوند.

۲. برای ذخیره داراییهای بزرگ از کیف پول سرد استفاده کنید: کیف پول سرد به کیف پولهایی اطلاق میشود که به اینترنت متصل نیستند، مانند کیف پولهای سختافزاری که امنیت بیشتری دارند. برای ذخیره مقادیر زیادی از داراییها به مدت طولانی، توصیه میشود از کیف پولهای سرد استفاده کنید تا از حملات آنلاین جلوگیری شود.

۳. استفاده معقول از کیف پول گرم: کیف پولهای گرم، کیف پولهایی هستند که به اینترنت متصل و برای معاملات روزمره مناسب هستند، اما امنیت کمتری دارند. توصیه میشود مقادیر کمی از وجوه روزانه را در کیف پول گرم نگهداری کنید و بیشتر داراییها را در کیف پول سرد ذخیره کنید تا ریسک کاهش یابد.

۴. پشتیبانگیری منظم از دادههای کیف پول: اطمینان حاصل کنید که عبارات بازیابی، کلیدهای خصوصی یا گذرواژههای بازیابی کیف پول به درستی پشتیبانگیری شدهاند. توصیه میشود این اطلاعات پشتیبان را در مکانی امن و آفلاین، مانند یک دستگاه USB رمزنگاری شده یا کاغذ فیزیکی ذخیره کنید.

نتیجهگیری

در دنیای بلاکچین، هر مرحله از عملیات کاربران میتواند مستقیماً بر امنیت داراییهایشان تأثیر بگذارد. با پیشرفت فناوری، روشهای حملات فیشینگ نیز بهطور مداوم ارتقا مییابند؛ بنابراین، باید همیشه هوشیار بوده و آگاهی از محافظت شخصی را افزایش دهیم تا گرفتار کلاهبرداری نشویم. اعتبارسنجی لینکها، استفاده از دستگاههای امنیتی، فعالسازی احراز هویت دو مرحلهای و مدیریت صحیح کیف پول، این اقدامات کوچک میتوانند خط دفاعی محکمی برای داراییهای ما ایجاد کنند.

سوالات متداول (FAQ)

حملات فیشینگ بلاکچین چیست؟

حملات فیشینگ بلاکچین به روشهای تقلبی گفته میشود که مهاجمان برای بهدستآوردن اطلاعات حساس کاربران، مانند کلیدهای خصوصی یا عبارات بازیابی، از وبسایتها یا ایمیلهای جعلی استفاده میکنند.

چگونه حملات فیشینگ بلاکچین را شناسایی کنم؟

برای شناسایی این حملات، به لینکهای مشکوک توجه کنید، از صحت وبسایتها اطمینان حاصل کرده و به هشدارهای مرورگرها یا کیف پولها توجه کنید.

چند نوع حملات فیشینگ بلاکچین وجود دارد؟

انواع مختلف شامل ایردراپهای جعلی، امضای تحمیلی، ابزارهای بکدور و درخواستهای فریبکارانه برای وارد کردن کلید خصوصی یا عبارات بازیابی است.

چگونه از حملات فیشینگ بلاکچین جلوگیری کنم؟

برای جلوگیری، لینکها را اعتبارسنجی کنید، از احراز هویت دو مرحلهای استفاده کنید، آگاهی امنیتی خود را افزایش دهید و امنیت کیف پولها را به دقت مدیریت کنید.

اگر به حمله فیشینگ گرفتار شوم، چه کاری باید انجام دهم؟

در صورت گرفتار شدن، فوراً داراییهای خود را از کیف پولهای آسیبدیده منتقل کنید و با پشتیبانی کیف پول یا پلتفرم مربوطه تماس بگیرید تا اقدامات لازم را برای امنیت بیشتر انجام دهید.