تصور کنید میلیاردها دلار ارز دیجیتال از یک صرافی بهسرقت میرود و قبل از اینکه کسی بتواند ردپای سارقین را پیدا کند، پول از یک مسیر پیچیده عبور میکند و همهچیز در هالهای از ابهام فرو میرود. احتمالا با خودتان میگویید با وجود شفافیت بلاکچین چطور چنین چیزی ممکن است؟! راز گم شدن رد داراییهای سرقت شده در استفاده از میکسرها (Crypto mixers) و پلهای میانزنجیرهای (Crosschain Bridges) نهفته است. این ابزارها که در اصل برای حفظ حریم خصوصی و انتقال داراییهای دیجیتال در شبکههای بلاکچینی ساخته شدند؛ حالا به ابزار محبوب هکرها برای پنهان کردن رد وجوه مسروقه و پولشویی تبدیل شدهاند. در این مطلب از میهن بلاکچین بهسراغ این ابزارهای جنجالی میرویم تا ببینیم نقش میکسرها و پلهای کراس چین در پولشویی ارزهای دیجیتال چیست.

میکسر ارز دیجیتال چیست؟

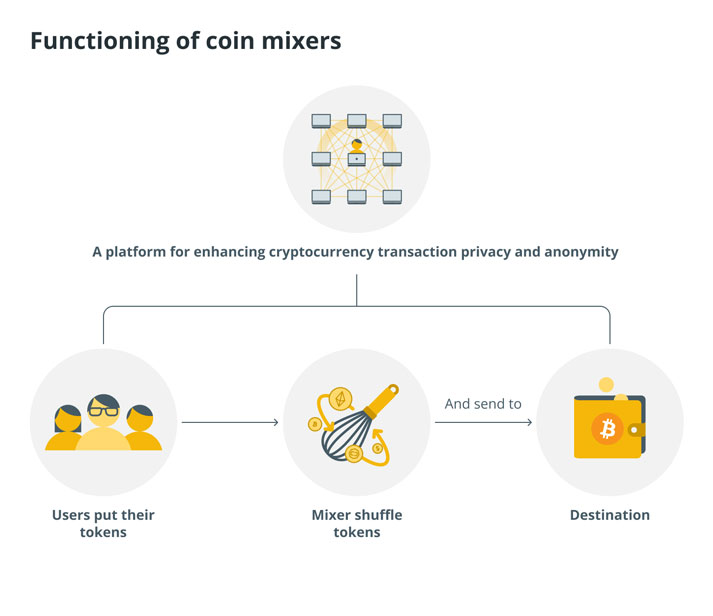

کوین میکسر (Crypto mixers) یا تامبلرها (Tumblers) قراردادهای هوشمندی هستند که برای پنهان کردن منشاء تراکنشهای ارزهای دیجیتال استفاده میشوند. در فرآیند کوین میکسینگ پس از اینکه کاربر یا یک هکر رمزارزهای خود را به آدرس میکسر ارسال کرد، این قرارداد رمزارزهای ارسال شده را ابتدا با داراییهای سایر کاربران ترکیب میکند و بعد آنها را به آدرسهای جدید میفرستد. ترکیبشدن داراییها در میکسر باعث میشود که هویت مشارکتکنندهها پنهان بماند و در نتیجه ردیابی منبع اصلی وجوه بسیار دشوار میشود.

بهطور مثال، اگر ۱۰ نفر هر کدام ۱ واحد اتریوم را در یک میکسر قرار دهند، این داراییها با یکدیگر ترکیب میشوند و در نهایت، هر فرد اتر متفاوتی را دریافت میکند. قابلیت میکسرها در پنهانسازی منشاء ارزهای دیجیتال دو جنبه منفی و مثبت دارد؛ از یک سو هکرها برای مخفی کردن اموال مسروقه به آنها متوسل میشوند و از سوی دیگر کاربران عادی برای حفظ حریم خصوصی مالی و جلوگیری از نظارتها از این ابزارها استفاده میکنند. با وجود کاربرد بحثبرانگیز میکسرها، آنها همچنان یکی از راههای محبوب ناشناس ماندن در دنیای ارزهای دیجیتال بهشمار میآیند.

هکرها معمولا در کنار کوین میکسرها از سایر روشهای پولشویی نیز استفاده میکنند که از جمله آنها عبارتند از؛

- معامله در صرافیهای غیرمتمرکز: هکرها از دکسها برای تبادل مستقیم رمزارزها بین کاربران استفاده میکنند. معامله در صرافیهای غیرمتمرکز نیاز به مرجع مرکزی و واسطه را از بین میبرد.

- انتقال لایهای: این روش شامل انتقال تدریجی مقادیر کوچکی از رمزارز بین کیف پولهای متعدد است تا مسیر پولشویی پیچیدهتر شود.

- استفاده از بریجها: هکرها از پلهای بلاکچینی برای انتقال دارایی بین شبکههای مختلف استفاده میکنند تا ردیابی آنها سختتر شود.

گروه لازاروس کره شمالی پس از هک صرافی بایبیت نمایش گستاخانهای از توانایی خود در پولشویی داراییهای مسروقه را به اجرا گذاشت. این گروه ۱.۴۶ میلیارد دلار ارز دیجیتال را با استفاده از کوین میکسرها و پروتکلهای میانزنجیرهای غیرمتمرکز مانند تورچین (THORChain) پولشویی کرد. لازاروس در سال ۲۰۲۴ حدود ۸۰۰ میلیون دلار رمزارز را به سرقت برد و با استفاده از روشهای پیشرفته پولشویی مانند میکسرها، کیف پولهای واسطه، صرافیهای غیرمتمرکز و بریجهای بینزنجیرهای ردپای خود را مخفی کرد.

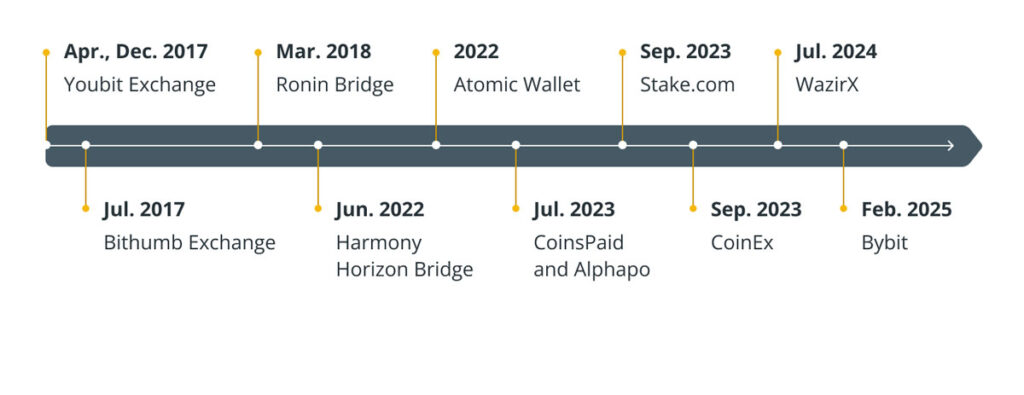

این گروه هکری از سال ۲۰۱۷ تاکنون بیش از ۵ میلیارد دلار ارز دیجیتال را با استفاده از پلتفرمهایی مانند رِن بریج (Ren Bridge) و پل آوالانچ ( Avalanche Bridge) سرقت کرده است. آنها معمولا وجوه مسروقه را ابتدا به بیتکوین تبدیل کردهاند و سپس از طریق میکسرهایی مانند تورنادو کش (Tornado Cash)، سینباد (Sinbad)، یومیکس (YoMix)، کیف پول واسابی (Wasabi Wallet) و کریپتو میکسر (CryptoMixer) مسیر پولشویی خود را تکمیل کردهاند.

نمونههایی از هکهای مهم گروه لازاروس:

- جولای ۲۰۲۴: وزیراکس (WazirX)

- سپتامبر ۲۰۲۳: استیت دات کام (State.com)

- جولای ۲۰۲۳: کوینز پید (CoinsPaid) و آلفاپو (Alphapo)

- ژوئن ۲۰۲۲: پل هورایزن شبکه هارمونی (Harmony Horizon Bridge)

- مارس ۲۰۲۲: پل رونین (Ronin Bridge )

جالب است بدانید که برخی گروههای کلاهبردار مانند لازاروس مظنون به اجرای میکسرهای خصوصی هستند. شناسایی کیف پولهای مرتبط با این میکسرها نیاز به دقت زیادی دارد؛ زیرا ممکن است کاربران بیگناه یا افرادی که صرفا برای حفظ حریم خصوصی از آنها استفاده میکنند، به اشتباه متهم شوند.

پل میانزنجیرهای چیست؟

پل میانزنجیرهای (Crosschain Bridges) پروتکلی برای انتقال دارایی و دادههای قابل تایید بین بلاکچینهای مختلف بدون نیاز به واسطههای متمرکز است. این بریجها با استفاده از روش قفل- مینت (Lock-Mint)، ابتدا توکن اصلی را در یک قرارداد هوشمند قفل کرده و سپس یک نسخه معادل را که به آن رپد توکن (Wrapped Token) گفته میشود در بلاکچین مقصد ایجاد میکنند.

بهطور مثال، فرض کنید فردی میخواهد یک دارایی را از شبکه اتریوم به سولانا منتقل کند. ابتدا دارایی به یک قرارداد روی بلاکچین اتریوم ارسال و در آن «قفل» میشود. سپس بریج این تراکنش را تایید کرده و به شبکه سولانا اطلاع میدهد که نسخه رپد شده آن را صادر کند. اکنون کاربر میتواند از توکن رپدشده بهعنوان ارز دیجیتال بومی شبکه سولانا استفاده کند.

درصورتی که فرد بخواهد دارایی خود را به شبکه اتریوم بازگرداند، ابتدا نسخه رپد شده در سولانا «سوزانده» میشود. سپس بریج به شبکه اتریوم اطلاع میدهد که دارایی اصلی را آزاد کند تا تعادل عرضه میان دو بلاکچین حفظ شود.

هکرها چطور از بریجهای میانزنجیرهای سوءاستفاده میکنند؟

هکرها برای سوءاستفاده از پلهای بلاکچینی بهدنبال آسیبپذیریها هستند. بهطور مثال، معمولا نقاط ضعفی را شناسایی میکنند که به آنها اجازه میدهد بدون قفل کردن دارایی در شبکه مبدا، توکنهای رپدشده را در بلاکچین مقصد ایجاد کنند. به این ترتیب فرد مهاجم بدون نیاز به پشتوانه واقعی، داراییهای جدیدی را در شبکه مقصد به دست میآورد. در برخی حملات نیز هکرها با دستکاری سیستم بدون سوزاندن رپد توکنهای صادرشده در بلاکچین مقصد، به داراییهای قفلشده در بلاکچین مبدا دسترسی پیدا کنند. برخی از روشهای رایج حمله به بریجها عبارتند از:

- ایجاد سپردههای جعلی: بهطور معمول بریجها قبل از صدور توکنهای جدید در شبکه مقصد، بلاکچین مبدا را برای تایید سپرده بررسی میکنند؛ اما هکرها با ارسال تراکنشهای جعلی یا استفاده از توکنهای بیارزش، این سیستم را فریب میدهند. یک نمونه از این حمله، هک صرافی کیوبیت (Qubit) است که در آن مهاجمان با سوءاستفاده از یک نقص در تابع قدیمی کد، سپردههای جعلی ایجاد کردند.

- بهدست آوردن کنترل اعتبارسنجها: برخی بریجها برای تایید تراکنشها به مجموعهای از اعتبارسنجها متکی هستند. اگر هکرها کنترل اکثریت اعتبارسنجها را بهدست بیاورند، میتوانند تراکنشهای مخرب را تایید کنند. در هک شبکه رونین مهاجمان با بهدست گرفتن کنترل ۵ مورد از ۹ اعتبارسنج، موفق شدند وجوه را بدون هیچ ردپایی جابهجا کنند.

- دور زدن سیستم تایید سپردهها: در برخی حملات، هکرها با سوءاستفاده از آسیبپذیریهای مکانیسم اعتبارسنجی سپردهها، سیستم تایید را دور میزنند و وجوه را بهطور تقلبی برداشت میکنند. بهطور مثال، در حمله به بریج بلاکچینی ورمهول، نقصی در تایید امضای دیجیتال باعث شد مهاجمان ۳۲۰ میلیون دلار رمزارز را سرقت کنند.

جالب است بدانید که بسیاری از بریجهای کریپتویی به دلیل ضعف در طراحی امنیتی آسیبپذیر هستند. در هک پل هورایزن شبکه هارمونی، مهاجمان تنها با دسترسی به دو اعتبارسنج از مجموع پنج ولیدیتور توانستند وجوه را به سرقت ببرند. چنین اتفاقاتی نشاندهنده مشکلات امنیتی جدی در بریجهای بلاکچینی است.

هکرها چطور ارزهای دیجیتال سرقتی را پولشویی میکنند؟

هکرها برای مخفی کردن منشاء پولهای سرقتی و افزایش ناشناس بودن خود از بریجهای بلاکچینی استفاده میکنند. این فرآیند معمولا در سه مرحله، شامل ورود وجوه به سیستم، لایهبندی و ادغام انجام میشود:

- جانمایی (Placement): در مرحله اول، وجوه نامشروع وارد سیستم مالی میشود. سپس هکرها برای جلوگیری از شناسایی، مبالغ بزرگ را به مقادیر کوچکتر تقسیم میکنند و در قالب تراکنشهای کوچکتر اقدام به خرید ارز دیجیتال میکنند. این خریدها معمولا از طریق واسطهها انجام میشوند تا ردیابی منشاء وجوه برای مجریان قانون دشوارتر شود.

- لایهبندی (Layering): در این مرحله، هکرها وجوه را بین پلتفرمهای مختلف جابهجا میکنند تا رد آنها از بین برود. برخی صرافیها قوانین سختگیرانه ضد پولشویی (AML) را اجرا میکنند؛ اما در تعدادی از صرافیها نظارتهای اندکی اعمال میشود. هکرها با استفاده از صرافیهای متمرکزی که چارچوب قانونی ضعیفتری دارند یا پلتفرمهای غیرمتمرکز داراییهای مسروقه را بین بلاکچینها جابهجا میکنند.

- ادغام (Integration): در مرحله آخر، وجوهی که پس از عبور از چندین پلتفرم بهاصطلاح شستهشدهاند و دیگر ارتباط مستقیمی با فعالیتهای مجرمانه ندارند، مجددا وارد اقتصاد قانونی میشوند. ممکن است مجرمان از طریق آفرمپهای کریپتویی این داراییها را به پول نقد تبدیل کنند و آنها را در خریدهای قانونی و سرمایهگذاری روی داراییهایی مانند املاک مورد استفاده قرار دهند.

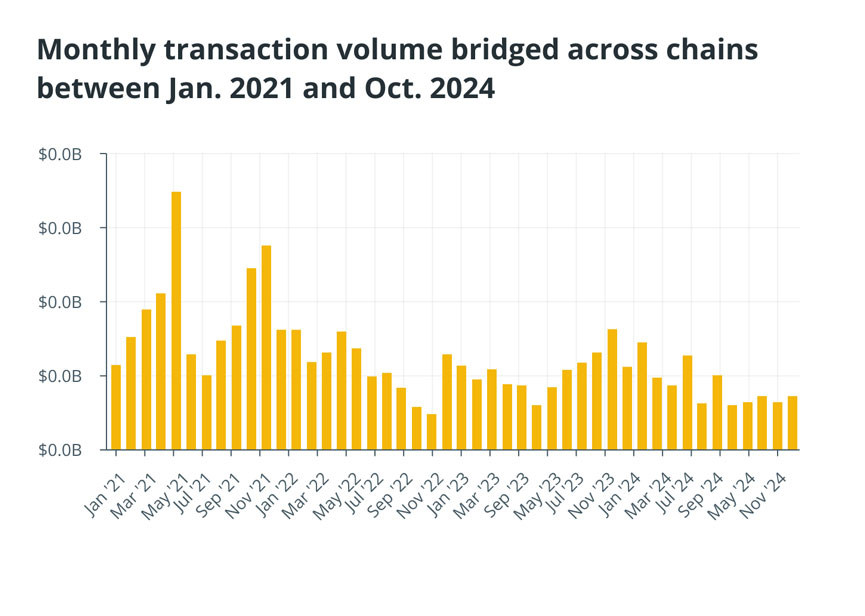

جالب است بدانید که یکی از دلایل دشوار بودن ردیابی پولشویی ارزهای دیجیتال، نبود ارتباط یکپارچه و فقدان قابلیت همکاری بین بلاکچینهاست. این مشکل باعث تکهتکه شدن و پراکندگی (Fragmentation) دادههای تراکنش میشود و نظارت بر فعالیتهای بینزنجیرهای را سختتر میکند.

گروه لازاروس چطور رمزارزهای سرقتی از بایبیت را پولشویی کرد؟

در جریان هک بای بیت، گروه لازاروس ترفندهای کلاسیک پولشویی را با تکنیکهای مدرن دیفای و انتقال میانزنجیرهای ترکیب کرد و یکی از پیچیدهترین پولشوییهای تاریخ رمزارزها را به اجرا گذاشت. با وجود اینکه بازرسان موفق شدند بیش از ۴۲ میلیون دلار از این داراییها را مسدود کنند؛ اما عمده وجوه از طریق کانالهای زیرزمینی ناپدید یا به پول نقد تبدیل شده بودند.

هک بای بیت یکی از بزرگترین هکهای تاریخ ارز دیجیتال به شمار میرود و در مجموع ۱.۴۶ میلیارد دلار خسارت بر جای گذاشت. داراییهای مسروقه عمدتا شامل اتر و اترهای رپدشده میشدند:

- ۴۰۱,۳۴۷ ETH به ارزش حدود ۱.۱۲ میلیارد دلار

- ۹۰,۳۷۶ stETH به ارزش تقریبی ۲۵۳ میلیون دلار

- ۱۵,۰۰۰ cmETH به ارزش ۴۴ میلیون دلار

- ۸,۰۰۰ mETH به ارزش ۲۳ میلیون دلار

بهگفته محققان نانسن هکرها پس از سرقت، تمام توکنهای غیراتریومی (stETH, cmETH, mETH) را به اتر تبدیل کردند؛ زیرا اتریوم یک دارایی بومی است که هیچ نهاد مرکزی بهسادگی نمیتواند آن را مسدود کند. در مرحله بعد نیز تمام وجوه سرقتشده به کیفپولهای مهاجمان منتقل و فرآیند پولشویی آغاز شده است.

روشهای پولشویی هکرهای بای بیت

گروه هکری لازاروس برای پاککردن ردپای خود و نقد کردن ۱.۴۶ میلیارد دلار دارایی سرقتشده از صرافی بایبیت به روشهای مختلفی متوسل شد. این فرآیند به شرح زیر انجام شد:

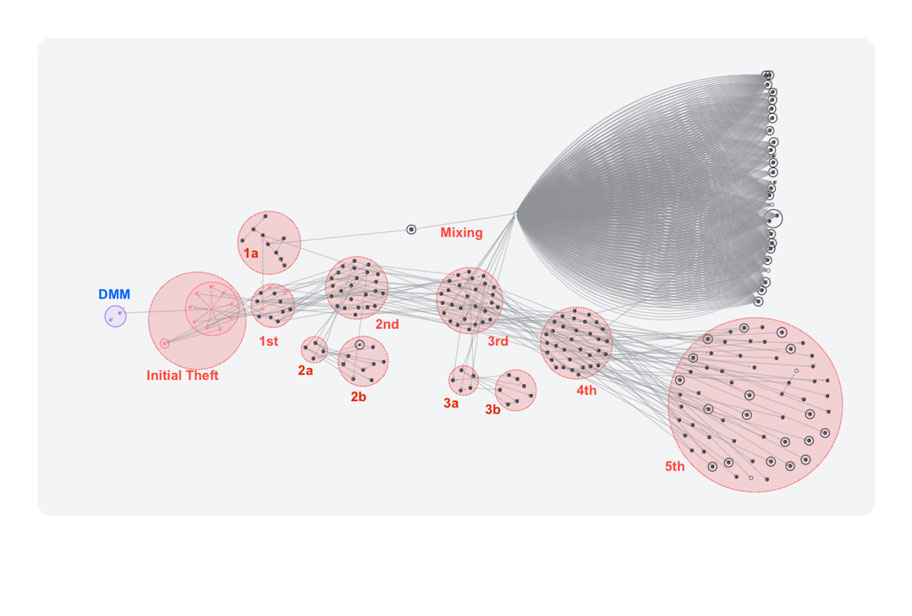

- تقسیم و پراکندهسازی وجوه: هکرها بلافاصله بعد از هک صرافی، ۴۰۱,۰۰۰ واحد اتر را در ۵۰ کیفپول مختلف (تقریبا ۲۷ میلیون دلار در هر کیف پول) توزیع کردند تا ردیابی آنها دشوار شود. سپس، این کیفپولها بهطور سیستماتیک تخلیه و داراییهای آنها به لایههای بیشتری از آدرسها منتقل شدند.

- تبدیل از طریق صرافیهای غیرمتمرکز: آنها توکنهای رپدشده (stETH, cmETH and mETH) را از طریق صرافیهای غیرمتمرکز (احتمالا یونی سواپ و کرو ) به اتر تبدیل کردند.

- انتقال بینزنجیرهای: هکرها با استفاده از از بریجهای غیرمتمرکز مانند تورچین و چینفلیپ (Chainflip) اترهای مسروقه را به بیت کوین تبدیل کردند. در این فرآیند، ۳۶۱,۰۰۰ اتریوم (بیش از ۹۰۰ میلیون دلار) به بیتکوین تبدیل و در ۶,۹۵۴ آدرس بیتکوین (بهطور متوسط ۱.۷ بیت کوین در هر آدرس) توزیع شد تا ردیابی آنها دشوارتر شود.

- استفاده از میکسرها و صرافیهای بدون احراز هویت: آنها برای پنهانسازی تراکنشها، از جایگزینهای تورنادو کش، پلتفرمهای بدون نیاز به احراز هویت مانند eXch و سرویسهای مبادله آنچین استفاده کردند. طبق دادههای پلتفرم تحلیل بلاکچین الیپتیک (Elliptic) بیش از ۷۵ میلیون دلار از این داراییها تنها در چند روز از طریق eXch مبادله شد. این پلتفرم امکان تبدیل اتر به سایر ارزهای دیجیتال ازجمله بیتکوین یا حتی کوینهای حریم خصوصی مانند مونرو (XMR) را بدون امکان ردیابی فراهم میکند.

- پلتفرمهای دیفای و لانچپدهای صرافیهای غیرمتمرکز: هکرها با استفاده از لانچپد صرافی غیرمتمرکز پامپ فان (Pump.fun) یک توکن جعلی به نام “QinShihuang” را راهاندازی کردند. در این ماجرا پامپ فان بهدلیل فقدان فیلترهای پیشگیرانه، بهطور ناخواسته درگیر یک عملیات پولشویی شد و هکرها موفق شدند از طریق جفتکردن توکن جعلی خود با نقدینگی موجود در پلتفرم بدون نیاز به مکیسرهای سنتی رقمی حدود ۲۶ میلیون دلار پولشویی کنند. توسعهدهندگان پامپ فان بهمحض اطلاع از موضوع وارد عمل شدند و با مسدودکردن توکن در رابط کاربری، از ادامه این روند جلوگیری کردند. درحالیکه پلتفرمهای دیفای مانند یونی سواپ و پنکیک سواپ نیز امکان مبادله این توکن را فراهم کرده بودند، اما نقشی در فرآیند پولشویی نداشتند.

- شبکههای همتابههمتا و معاملات خارج از صرافی: اگرچه در گزارشهای عمومی اشارهای به این موضوع نشده است؛ اما احتمالا هکرها در مرحله نهایی از بازارهای OTC و شبکههای همتا به همتا برای نقد کردن داراییهای سرقتی استفاده کردهاند. گروه لازاروس در اکثر فعالیتهای خود برای تبدیل ارزهای دیجیتال به فیات (مانند تبدیل بیت کوین به یووان چین) به دلالان چینی و روسی متکی است.

جالب است بدانید با وجود اینکه صرافیها موفق شدند ۴۲.۸ میلیون دلار از داراییهای مسروقه بایبیت را مسدود کنند؛ اما گروه لازاروس تمام ۴۹۹,۳۹۵ اتریوم سرقتی را عمدتا از طریق تورچین پولشویی کرد.

روش شناسایی تقلبهای میانزنجیرهای در ارزهای دیجیتال چیست؟

بازرسان و محققان کریپتویی برای شناسایی تقلبهای میانزنجیرهای ازجمله کوین میکسینگ در کنار روشهای جامع خود از مجموعهای از ابزارهای تخصصی استفاده میکنند. برخلاف کاوشگرهای قدیمی که فقط روی آنالیز یک زنجیره تمرکز دارند، در این فرآیند برای شناسایی تراکنشهای غیرقانونی، کل مسیر بررسی میشود.

فرض کنید یک گروه هکری بیتکوینهایی را که سرقت کرده است از طریق پل میانزنجیرهای به اتریوم منتقل میکند و سپس بهجای نقد کردن آنها با استفاده از صرافی غیرمتمرکز، بیت کوینها را به یک ارز حریم خصوصی تبدیل میکند. ابزارهای تحلیلی سنتی مجبور هستند این مسیر را مرحلهبهمرحله بهصورت دستی بررسی کنند؛ اما ابزارهای جدید با ردیابی خودکار، مسیر کامل پول را در یک محیط واحد ردیابی میکنند، صرافی مورد استفاده را مییابند و به سرعت جریان را به آنها اطلاع میدهند. بهاین ترتیب، شانس بازیابی داراییهای سرقتشده چند برابر بیشتر میشود. چینالیسس (Chainalysis) و الیپتیک (Elliptic) دو نمونه از ابزارهای تحقیقاتی میانزنجیرهای هستند که مهمترین ویژگیهای آنها شامل موارد زیر میشود:

- نقشهبرداری از مسیر کامل تراکنشها داخل و میان زنجیرهها: این قابلیت به محققان کمک میکند تا زنجیره پولشویی را بهصورت یکپارچه و دقیق دنبال کنند. این یعنی رد گم کردن مجرمان بهسادگی قبل نیست؛ حتی اگر آنها دارایی را بین چند شبکه مختلف جابهجا کنند، مسیر حرکت آنها همچنان قابل ردیابی است.

- شناسایی هویت و ارتباط با پلتفرمها:قابلیت پیوند دادن آدرسها به نهادهای شناختهشده مانند صرافیها و پلتفرمهای دیفای به مجریان قانون کمک میکند تا بفهمند وجوه سرقتشده در چه مرحلهای و از طریق کدام پلتفرمها پردازش یا جابهجا شدهاند. اگر دارایی وارد صرافی خاصی شده باشد، بازرسان میتوانند زمینه را برای اقدامات قانونی مانند مسدودسازی یا پیگیری قضایی فراهم کنند.

- صفحه بررسی خودکار: این قابلیت مسیر پولشویی را بهصورت تصویری نمایش میدهد تا ارتباط بین کیف پولهای مختلف شفافتر شود.

- یکپارچهسازی با فهرست ارائهدهندگان خدمات دارایی دیجیتال: این ویژگی به محققان کمک میکند تا زمانیکه وجوه غیرقانونی وارد صرافیهای متمرکز میشوند، سریعتر با آن صرافی تماس بگیرند، اطلاعات حساب مرتبط را درخواست کنند یا در صورت نیاز، داراییها را قبل از شستهشدن کامل مسدود کنند.

تا اینجا با ویژگی ابزارهای تحقیقاتی آشنا شدیم؛ اما در ادامه میخواهیم ببنیم بازرسان چطور از این ابزارها برای شناسایی افراد متخلف استفاده میکنند:

- تحلیل بلاکچین: محققان با دقت جریان دارایی را در بلاکچینهای مختلف مثل اتریوم، آربیتروم و پالیگان دنبال میکنند. در این فرایند، تاریخچه تراکنشها بررسی میشود، الگوهای مشکوک شناسایی میشوند و مسیر حرکت دارایی بین کیفپولها و صرافیها بهصورت دقیق ترسیم میشود.

- ردیابی جریان پول: با وجود ناشناسسازی منشاء تراکنشها توسط میکسرها و پلهای میانزنجیرهای، محققان همچنان تلاش میکنند مسیر حرکت وجوه را دنبال کنند تا به صرافیهای متمرکزی برسند که ممکن است در آنجا ارز دیجیتال به پول نقد تبدیل شده باشد. انجام این روند معمولا نیازمند همکاری با نهادهای قضایی و پلیس بینالمللی است تا بتوان رد پول را از مرزهای جغرافیایی دنبال کرد و به مقصد نهایی آن رسید.

- نظارت بر پلهای میانزنجیرهای: محققان تراکنشهای انجامشده در بریجها را از نظر موارد غیرعادی مانند انتقالهای مشکوک یا مبالغ غیرمعمول بررسی میکنند. همچنین آنها کد قرارداد هوشمند پلها را تحلیل میکنند تا آسیبپذیریهایی را که ممکن است توسط هکرها مورد سوءاستفاده قرار بگیرد، بیابند.

- تحلیل دادههای آنچین و آفچین: کارشناسان برای بهدست آوردن سرنخهای کلاهبرداری و فعالیتهای مشکوک، علاوه بر بررسی دادههای موجود روی بلاکچین، دادههای خارج از زنجیره مانند لایه ۲ها، شبکههای اجتماعی، انجمنها و دارکوب را نیز تحلیل میکنند. این تحلیلها شامل رصد گفتگوها درباره باگها، آسیبپذیریها و پروژههای کلاهبرداری احتمالی میشود.

- تحلیل جرمشناسی: در نهایت، اگر مقامات دستگاههای متهمان را ضبط کنند، تیمهای جرمشناسی دیجیتال این دستگاهها را بررسی میکنند تا به اطلاعاتی مانند کیف پولهای ارز دیجیتال، سوابق تراکنشها و سایر شواهد مرتبط با جرایم مالی دست یابند.

مجموع ابزارها در کنار یک رویکرد جامع به محققان کمک میکند تا سریعتر از گذشته مجرمان را شناسایی و از فرار داراییهای سرقتشده جلوگیری کنند.

نمونههای واقعی از پولشویی با ارز دیجیتال

در ادامه، دو نمونه واقعی از پولشویی در دنیای ارزهای دیجیتال را بررسی میکنیم که در آنها از میکسرها و پلهای بلاکچینی برای مخفی کردن ردپای پول استفاده شده است.

هک صرافی DMM

صرافی ژاپنی دیامام (DMM) در مه ۲۰۲۴ (اردیبهشت ۱۴۰۳)، هدف یک حمله بزرگ قرار گرفت و ۴,۵۰۲ بیتکوین، معادل ۳۰۵ میلیون دلار سرقت شد. در این حمله، مهاجمان برای پنهان کردن ردپای پول از روشهای پیچیدهای ازجمله زنجیرههای لایهای و میکسرهای کریپتو استفاده کردند.

همچنین، هکرها زمان برداشتها را دستکاری کردند تا آنالیز دادههای بلاکچین دشوارتر شود. آنها عمدا برداشتها را با تاخیر انجام دادند تا روند تطبیق زمان واریز و برداشت و تشخیص برچسب زمانی (Time Stamp) برای تحلیلگران پیچیدهتر شود.

هک صرافی XT.com

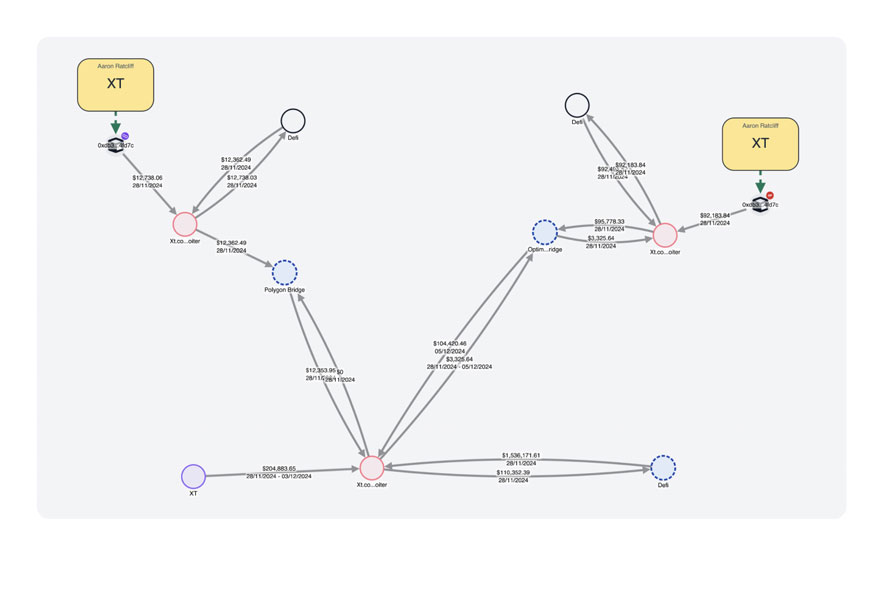

در نوامبر ۲۰۲۴ (آبان ۱۴۰۳)، صرافی اکستی دات کام (XT.com) بهخاطر یک نقض امنیتی با حمله سایبری مواجه شد و ۱.۷ میلیون دلار از داراییهای صرافی به سرقت رفت. هکرها ابتدا داراییهای روی شبکههای آپتیمیزم (Optimism) و پالیگان (Polygon) را هدف قرار دادند و سپس با استفاده از پلهای بینزنجیرهای، وجوه سرقتی را به اتریوم منتقل کردند.

این روش باعث شد که ردیابی داراییها سختتر شود؛ زیرا انتقال بین بلاکچینهای متعدد، شناسایی مسیر پول را پیچیده میکند. استفاده از این تکنیک یکی از چالشهای اصلی تیمهای امنیتی برای شناسایی و بازیابی داراییهای مسروقه است.

چالشهای قانونی و تلاشهای نظارتی درباره میکسرهای کریپتو

میکسرهای ارزهای دیجیتال در اصل برای مخفی کردن رد تراکنشها طراحی شدهاند؛ اما بهدلیل استفاده در پولشویی و جرایم سایبری، تحت نظارت قانونی قرار گرفتهاند. اداره کنترل داراییهای خارجی آمریکا (OFAC) تاکنون چندین میکسر مرتبط با جرایم سایبری را تحریم کرده است.

بلندر (Blender.io) اولین میکسری بود که در سال ۲۰۲۲ (۱۴۰۱) بهدلیل پولشویی ۲۰.۵ میلیون دلار از هک پلتفرم اکسی اینفینتی (Axie Infinity) تحریم شد. این میکسر ارز دیجیتال پس از بسته شدن، با نام جدید سینباد (Sinbad.io) فعالیتش را مجددا شروع کرد؛ اما دوباره بهدلیل نقش داشتن در هکهای اتمیک ولت ( Atomic Wallet) و بریج هورایزن تحریم شد.

تورنادو کش یکی دیگر از میکسرهای غیرحضانتی کریپتویی در شبکه اتریوم است که در سال ۲۰۱۹ (۱۳۹۸) توسط الکسی پرتسف (Alexey Pertsev) و رومن استورم (Roman Storm) راهاندازی شد. این میکسر در سال ۲۰۲۲ توسط وزارت خزانهداری ایالات متحده تحریم شد؛ اما در ژانویه همان سال دادگاه در حکمی این تحریم را لغو کرد. با این حال، دادگاهی در هلند پرتسف را به پنج سال و چهار ماه زندان محکوم کرد.

شبکه اجرای جرایم مالی آمریکا (FinCEN)، میکسرها را به عنوان ارائهدهندگان خدمات مالی طبقهبندی کرده و آنها را ملزم به رعایت قوانین ضدپولشویی میداند. وزارت دادگستری آمریکا نیز اقدامات سختگیرانهای را علیه این پلتفرمها اعمال میکند. با همه این تدابیر، تغییرات مداوم میکسرها چالش بزرگی برای نهادهای نظارتی و سازمانهای مجری قانون در سراسر جهان بهشمار میرود.

گروه ویژه اقدام مالی (FATF) که یک نهاد بیندولتی برای جلوگیری از فعالیتهای پولشویی است، استفاده از میکسرها را بهعنوان یک علامت هشداردهنده برای فعالیتهای غیرقانونی اعلام کرده است. نهادهایی مانند سازمان بانکداری اروپا و مرکز گزارشدهی مالی استرالیا نیز قوانینی را برای گزارش تراکنشهای مشکوک وضع کردهاند. گروه راهبری مشترک پولشویی نیز که یک نهاد خصوصی از سازمانهای بخش مالی است، دستورالعملهایی را برای جلوگیری از پولشویی صادر کرده است.

با وجود قوانین سختگیرانه برای میکسرهای کریپتویی، یکی از چالشهای اصلی اجرای قوانین برای توسعهدهندگان آنهاست. هنوز در مورد اینکه آیا توسعهدهندگانی که بهطور مستقیم در پولشویی نقش نداشتهاند باید مسئول شناخته شوند یا نه، اختلافنظرهای حقوقی وجود دارد.

آینده حریم خصوصی و امنیت در کریپتو

دنیای کریپتو باید میان حفظ حریم خصوصی و تامین امنیت، توازن دقیقی ایجاد کند. اگرچه فناوریهایی مانند اثبات دانش صفر (ZK Proofs) شرایطی را فراهم میکند تا کاربران بدون بهخطر انداختن یکپارچگی بلاکچین، تراکنشهای خود را بهصورت خصوصی انجام دهند؛ اما چنین فناوریهایی باید با مقررات سختگیرانه ضد پولشویی همسو شوند تا ضمن حفظ ناشناسبودن کاربران، مقررات قانونی هم رعایت شود.

درحالیکه طرفداران حریم خصوصی بر استقلال مالی و محافظت در برابر نظارت دولتی تاکید دارند، حامیان امنیت خواستار شفافیت و رعایت مقررات برای حفظ سلامت و یکپارچگی بازار هستند.

احتمالا این تعارض میان حفظ حریم خصوصی و تأمین امنیت از طریق پیشرفتهای فناوری مانند اثباتهای دانش صفر، حریم خصوصی تفاضلی (Differential Privacy) و یادگیری فدرال (Federated Learning) حل خواهد شد. این فناوریها راهکارهایی ارائه میدهند که میتوانند بدون بهخطر انداختن امنیت، سطح بالاتری از حریم خصوصی را فراهم کنند. در همین حال، دولتها نیز به توسعه چارچوبهای نظارتی ادامه خواهند داد؛ چارچوبهایی که ممکن است با رویکردهای طبقهبندیشده، سطوح مختلفی از حریم خصوصی را برای کاربران فراهم کنند.

در نهایت، آینده کریپتو مستلزم همکاری جمعی توسعهدهندگان، قانونگذاران و کاربران است تا یک اکوسیستم پایدار شکل بگیرد؛ اکوسیستمی که ضمن جلوگیری از فعالیتهای غیرقانونی و تقویت اعتماد، از حریم خصوصی حقوق کاربران نیز محافظت کند.

جمعبندی

میکسرهای ارز دیجیتال و پلهای بلاکچینی در اصل برای حفظ حریم خصوصی کاربران و تسهیل انتقال دارایی بین شبکههای مختلف طراحی شدهاند. اما همین ابزارهای نوآورانه به تیغ دو لبهای تبدیل شدهاند که مجرمان سایبری با سوءاستفاده از آنها، اقدام به پولشویی و پنهانسازی ردپای خود میکنند. هکرها با ترکیب این دو ابزار، مسیر تراکنشها را پیچیده و ردیابی وجوه مسروقه را بسیار دشوار میکنند. با این حال، جامعه امنیت بلاکچین هم دست روی دست نگذاشته است. ابزارهای تحلیلی پیشرفتهای برای شناسایی این تخلفات توسعه یافته است که به محققان اجازه میدهد مسیر حرکت داراییهای مشکوک را به دقت ردیابی کنند. این ابزارها با تحلیل دادههای آنچین و آفچین، بررسی تراکنشهای بینزنجیرهای، شناسایی موجودیتها و ارتباط با صرافیها، شانس بازیابی داراییهای مسروقه را افزایش میدهند. شما چطور فکر میکنید؟ آیا ابزارهایی مثل میکسرها و پلهای میانزنجیرهای بیشتر در خدمت آزادی و حریم خصوصی کاربران هستند یا در عمل به دستاویزی برای پنهانکاری و سوءاستفاده مجرمان تبدیل شدهاند؟ بهنظر شما کفه ترازو در کدام طرف سنگینتر است؟