در سال گذشته همزمان با افزایش سرمایه قفل شده در قراردادهای هوشمند و برنامههای غیرمتمرکز، امور مالی غیر متمرکز (DeFi) در کانون توجه قرار گرفت. تبوتاب این حوزه از چشم هکرهای فرصتطلب پوشیده نماند. آنها برنامههای مختلفی برای نفوذ در پلتفرمها پیادهسازی و مبالغ مختلفی از هر کدام از آنها خارج کردند. در این مقاله، برخی از بزرگترین هک های دیفای در سال ۲۰۲۱ و میزان سرمایهای که در هر پروژه به سرقت رفته را بیان کردیم و دلایل هک این پروژهها را بررسی میکنیم. در ادامه مطلب با میهن بلاکچین همراه باشید.

لیست بزرگترین هک های دیفای در سال ۲۰۲۱

جای تعجب نیست که سال ۲۰۲۱ سرقت، هک و کلاهبرداری مرتبط با دیفای به بالاترین حد خود رسیده است. در حال حاضر بیش از ۵۴ درصد از هک های سال ۲۰۲۱ در حوزه ارزهای دیجیتال، مربوط به صنعت دیفای است. این را با آمار سال گذشته که فقط ۳ درصد سرقتها مربوط به امور مالی غیر متمرکز بود، مقایسه کنید.

در زیر لیستی از هکهای DeFi آورده شده است که تنها در سال جاری حدود ۱.۲ میلیارد دلار برای سرمایهگذاران هزینه داشته است.

| سرمایه هک شده (دلار) | پروژه |

| اطلاعات دقیقی در دسترس نیست | Alchemix (ALCX) |

| ۳۷,۰۰۰,۰۰۰ | Alpha Finance Lab (ALPHA) & Cream Finance (CREAM) |

| ۸۲۲,۰۰۰ | AutoShark Finance (JAWS) |

| ۱۱,۰۰۰,۰۰۰ | bEarn Fi (BFI) |

| ۵۰,۰۰۰,۰۰۰ | Belt Finance (BELT) |

| اطلاعات دقیقی در دسترس نیست | Bondly Finance (BONDLY) |

| ۱,۵۰۰,۰۰۰ | BT Finance (BT) |

| ۷,۲۰۰,۰۰۰ | BurgerSwap (BURGER) |

| ۵۵,۰۰۰,۰۰۰ | bZx |

| ۵,۲۰۰,۰۰۰ | ChainSwap (ASAP) |

| ۱۹,۰۰۰,۰۰۰ | Cream Finance |

| ۱۳۰,۰۰۰,۰۰۰ | Cream Finance |

| ۱۱,۰۰۰,۰۰۰ | Dao Maker |

| ۱,۹۱۰,۰۰۰ | DODO (DODO) |

| ۸۰,۰۰۰,۰۰۰ | EasyFi (EZ) |

| ۴,۶۰۰,۰۰۰ | Eleven Finance (ELE) |

| ۳۷۶,۰۰۰ | Force DAO (FORCE) |

| ۱۴,۰۰۰,۰۰۰ | Furucombo (COMBO) |

| ۱,۳۰۰,۰۰۰ | Growth DeFi (GRO) |

| ۵۰۰,۰۰۰ | Impossible Finance (IF) |

| ۱۷۰,۰۰۰ | Iron Finance (IRON) |

| اطلاعات دقیقی در دسترس نیست | Levyathan (LEV) |

| ۳۱,۰۰۰,۰۰۰ | Meerkat Finance (MKAT) |

| ۱,۵۶۰,۰۰۰ | Merlin Lab |

| ۱۶۰,۰۰۰,۰۰۰ | Paid Network (PAID) |

| ۲۰۰,۰۰۰,۰۰۰ | PancakeBunny (BUNNY) |

| ۲,۴۰۰,۰۰۰ | PancakeBunny (BUNNY) |

| ۲۶۸,۰۰۰,۰۰۰ | Poly Network |

| ۲۵,۰۰۰,۰۰۰ | Popsicle Finance (ICE) |

| ۳,۹۵۰,۰۰۰ | Punk Protocol (PUNK) |

| ۱۵,۰۰۰,۰۰۰ | Rari Capital (RGT) |

| ۵،۷۰۰،۰۰۰ | Roll |

| ۲۷۵,۰۰۰ | Saddle Finance |

| ۲۴۸,۰۰۰ | SafeDollar (SDO) |

| ۳۰,۰۰۰,۰۰۰ | Spartan Protocol (SPARTA) |

| ۳,۱۰۰,۰۰۰ | Sushi |

| ۱۸,۰۳۹,۰۰۰ | THORChain (RUNE) |

| ۲,۴۰۰,۰۰۰ | TurtleDex (TTDX) |

| ۵۰,۰۰۰,۰۰۰ | Uranium Finance |

| اطلاعات دقیقی در دسترس نیست | Venus Protocol (XVS) |

| اطلاعات دقیقی در دسترس نیست | Wild Credit (WILD) |

| ۲۴,۵۰۰,۰۰۰ | xToken (XTK) |

| ۱۱,۰۰۰,۰۰۰ | Yearn Finance (YFI) |

وقتی نوبت به فناوریهای جدیدی مانند بلاکچین و امور مالی غیر متمرکز (DeFi) میرسد، هکرها برای سرقت داراییها انگیزه کافی دارند. دیفای صنعتی با هزاران سرویس مختلف است که روی چندین بلاکچین اجرا میشوند و با یکدیگر تعامل دارند. این صنعت نوظهور باعث بهوجود آمدن آسیبپذیری زیادی در لایه سرویس شده است که برای هکرهای فرصتطلب جذابیت زیادی دارد.

موسساتی مانند Vast Bank، اولین بانک در ایالات متحده که امکان استفاده از رمزارزها را در خدمات بانکی فراهم کرده، UBS ،CitiBank و سایر موسسات مالی بزرگ مانند مسترکارت، ویزا و پیپال، همگی در حال پذیرش ارز دیجیتال و سرمایهگذاری در این صنعت هستند. چالش اصلی این ارگانها، ایمن نگه داشتن داراییهایشان است.

هکرها چگونه از پلتفرمهای دیفای سوء استفاده میکنند؟

با بررسی لیست بزرگترین هک های سال ۲۰۲۱، به نظر میرسد هکرها از طریق آسیبپذیریهای موجود در پروتکلهای مدیریت کلید خصوصی و شکافهای امنیتی موجود در کد قرارداد هوشمند استفاده میکنند.

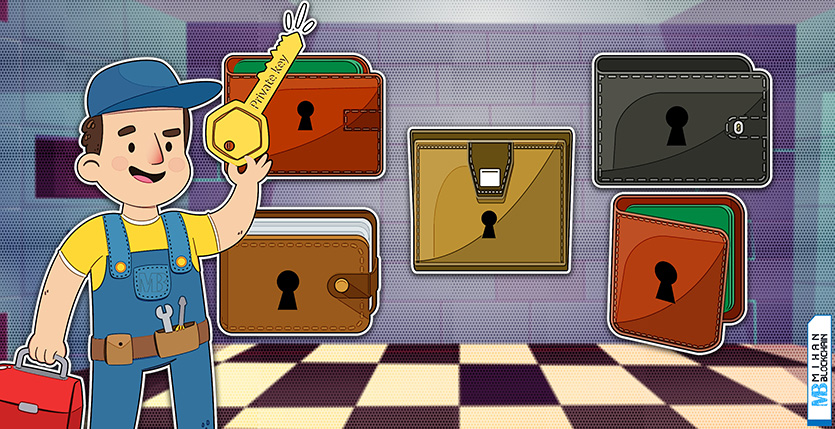

استفاده از آسیب پذیریهای مرتبط با مدیریت کلید خصوصی

برای مدیریت داراییهای دیجیتال خود، به یک کلید خصوصی نیاز دارید. توانایی نگهداری و انتقال ایمن داراییها تنها تا زمانی که کلید خصوصی امن باشد، تضمین شده است. پس از به خطر افتادن آن، وجوه به راحتی به کیف پول هکر منتقل میشود؛ بنابراین، جلوگیری از سرقت کلیدهای خصوصی برای حفظ امنیت دارایی دیجیتال بسیار مهم است.

راهحل محاسبه چند جانبه (Multi-Party Computation) یکی از بهترین روشها برای ایمنسازی کلید خصوصی است. این راهحل، برای توزیع شاردهای کلید خصوصی بین چندین سیستم به جای نگهداشتن همه آنها در یک سیستم متصل به اینترنت طراحی شده است.

بسیاری از شرکتها برای حفاظت و مدیریت داراییهای دیجیتال تنها به محاسبات چند جانبه (MPC) متکی هستند. با این حال، اگرچه استفاده از شیوه محاسبه چند جانبه، درجه امنیتی را افزایش میدهد، اما استفاده تنها از آن، برای بانکها یا موسسات مالی که دهها یا صدها میلیون دلار ارز دیجیتال را مدیریت میکنند، کافی نیست.

از آنجایی که هک، با بازگشت سرمایه مرتبط است، اگر یک هکر بداند که حساب دارای دهها یا صدها میلیون دلار سرمایه است، برای تخلیه آن هزینه اختصاص خواهد داد. با MPC، هکر مجبور میشود به جای حمله یه یک سیستم، چندین رایانه را هدف قرار دهد که برایش هزینهبر است. اما اگر نسبت بازگشت سرمایه به هزینه حمله مناسب باشد، هکر حمله را عملی خواهد کرد.

روش بهتر این است که داراییهای دیجیتال خود را تقسیم کنید و از MPC برای مدیریت تنها ۲ یا ۳ درصد از داراییها استفاده کنید و بقیه سرمایه را در کیف پولهای سخت افزاری نگهداری کنید؛ چرا که این کیفها به لطف اینکه به اینترنت متصل نیستند، بیشترین امنیت را دارند.

مدیریت کلیدهای خصوصی در دیفای

با وجود DeFi، همه چیز چالش برانگیزتر میشود؛ زیرا هر تعامل با قراردادهای هوشمند در اکوسیستم، با ارسال یک تراکنش آغاز میشود. این تراکنش لزوما به معنای انتقال داراییها از حساب A به حساب B نیست. از نظر برنامه نویسی، این بیشتر شبیه فراخوانی تابع، شروع یک اسکریپت خاص یا اجزای یک تابع از قرارداد هوشمند است.

تراکنش باید توسط کلید خصوصی موسسه امضا شود که همین موضوع، فرصتی در اختیار هکر قرار میدهد تا آن را رهگیری کند. موسسات برای اطمینان از اینکه سیستمهایشان مطابق با بالاترین استانداردهای امنیتی عمل میکند، فقط باید به راهحلهایی تکیه کنند که به آنها اجازه میدهند تراکنشها را بدون استفاده از کیف پولهای آنلاین امضا کنند.

از طرف دیگر، سرویسهای مبتنیبر DeFi باید مطمئن شوند که مدیریت کلید خصوصی خود را به درستی انجام میدهند؛ زیرا دیفای آنچنان هم غیرمتمرکز نیست. در اینجا نیز یک نقطه شکست در سیستم وجود دارد و آن صاحب قرارداد هوشمند است که کنترل قرارداد را در دست داد.

کنترل قرارداد میتواند شامل متوقف کردن قرارداد، بهروزرسانی قیمت، ضرب کردن کوین و سوزاندن داراییها باشد. با به خطر افتادن کلید خصوصی صاحب قرارداد هوشمند، کل اقتصاد پروتکل زیر سوال میرود. این حالت بدتر از هک شدن سرمایههای یک کاربر است؛ چراکه در این نوع حملات سرمایه کل کاربران در خطر است.

استفاده از آسیب پذیریهای مرتبط با قراردادهای هوشمند

روش دیگر برای هک کردن خدمات دیفای، استفاده از آسیبپذیری در کد است که میتواند شامل حملات متفاوتی باشد، از جمله اجرای یک تابع تا جایی که حافظه پر شود و سرمایه قفلشده کاربران در قرارداد به خطر بیفتد. چنین آسیبپذیریهایی اغلب روشهای تعامل قراردادهای هوشمند با یکدیگر را نشان میدهند و در وهله اول نیاز است که قراردادهای هوشمند به طور کامل بازبینی شوند.

در حسابرسی قراردادها، توسعهدهندگان با کمک محققان بلاکچین، بهترین شیوهها را برای پیادهسازی برنامهها انتخاب میکنند و اشتباهاتی را که میتوانند توسط هکرها مورد سوء استفاده قرار گیرند، از بین خواهند برد. با این حال، در حال حاضر، برای امور مالی غیر متمرکز، بررسی و بازبینی قراردادهای هوشمند یکی از عاقلانهترین کارهاست.

جمع بندی

در این مقاله در مورد بزرگترین هک های سال ۲۰۲۱ که در حوزه DeFi رخ داده است، صحبت کردیم. اکوسیستم دیفای خدمات زیادی برای ارائه به موسسات مالی سنتی دارد و این راه پر پیچوخم به اندازهای مهم است که نمیتوان تهدید هکرهای فرصتطلب را نادیده گرفت. خوشبختانه، با پایبندی به دو قانون اساسی امنیتی، پروژههای فعال در عرصه امور مالی غیر متمرکز میتوانند ریسکهای خود را تا حد زیادی کاهش دهند.

قانون اول این است که موسسات مالی کلیدهای خصوصی خود را به ایمنترین شیوه مدیریت کنند؛ به گونهای که اکثر داراییها را در کیف پولهای سرد و خارج از دسترس هکرها نگهداری کنند و برای انجام تراکنشهای با تکرار زیاد و خودکار، فقط حجم کمی از داراییها را با MPC مدیریت کنند. قانون دوم بررسی و بازبینی شکافهای امنیتی است. این کار هم قراردادهای هوشمند را مورد بازبینی قرار میدهد و هم پایبندی به قانون شماره یک را ارزیابی میکند.