هک در فضای وب ۳ یکی از رایجترین اتفاقات است و در چند سال اخیر چندین میلیارد دلار دارایی سرمایهگذاران کریپتویی طی وقایع بزرگ و کوچک به سرقت رفته است. سال ۲۰۲۳ نیز تا به اینجا از این قاعده مستثنی نبوده و امسال هم شاهد هکهای گستردهای در بازار رمزارزها بودهایم؛ اگر چه گزارش سرتیک از سهماهه دوم سال ۲۰۲۳ نشان میدهد که میزان هکها در مقایسه با سهماهه دوم سال ۲۰۲۲ کاهش چشمگیری داشته است. در این گزارش به بررسی هکهای اتفاق افتاده، باگهای کشف شده در بلاکچین Sui، درخواست ETF شرکت بلک راک و شکایت SEC از بایننس و کوین بیس میپردازیم، پس در ادامه با میهن بلاکچین همراه باشید که با هم به بررسی جزییات بیشتر این موارد بپردازیم.

| نکات کلیدی ✍🏼 در سهماهه دوم سال ۲۰۲۳ بیش از ۲۱۲ مورد هک شناسایی شد که ۳۱۳ میلیون دارایی در مجموع به سرقت رفته است. ✍🏼 حمله به ربات MEV توسط یک ولیدیتور مخرب، منجر به از دست رفتن ۲۵ میلیون از دارایی کاربران شد. ✍🏼 هک کیف پول اتمیک منجر به از دست رفتن ۱۰۰ میلیون از دارایی کاربران شد. ✍🏼 باگ امنیتی بزرگ در شبکه Sui قبل از راهاندازی شبکه اصلی توسط سرتیک کشف و برطرف شد. ✍🏼 نقص امنیتی در سطح API کیف پول Zengo مبتنی بر MPC توسط سرتیک کشف شد و تیم Zengo بهسرعت آن را حل کرد. ✍🏼 درخواست ETF بلک راک به قانونگذاران ارائه شد که تایید آن در ماههای پیش رو خبر بزرگی خواهد بود. ✍🏼 بایننس و کوینبیس مورد شکایت SEC قرار گرفتند و البته که این شکایت توسط قاضی رد شد. |

میزان دارایی هک شده در فصل دوم سال ۲۰۲۳

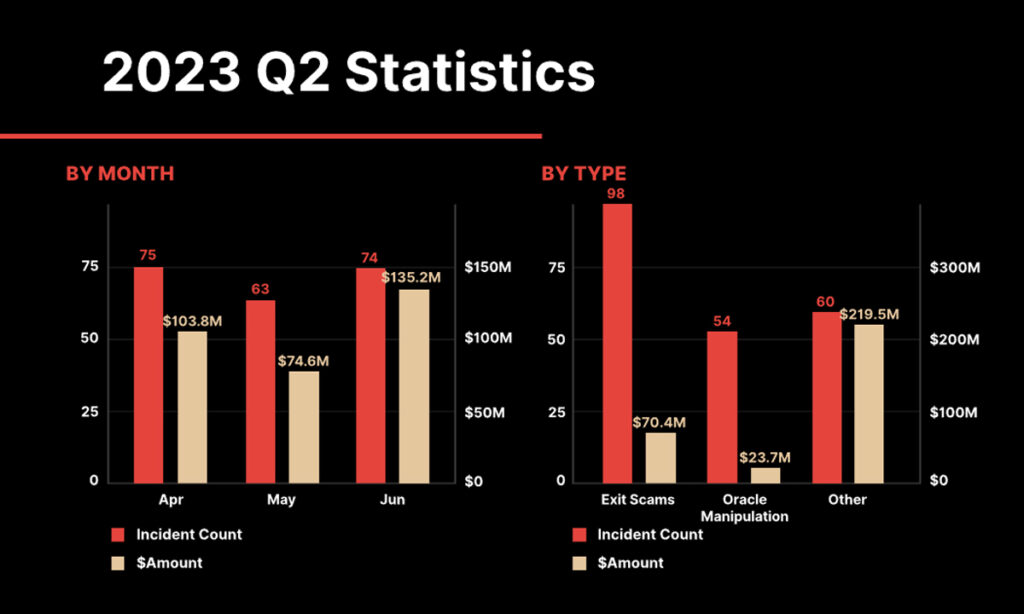

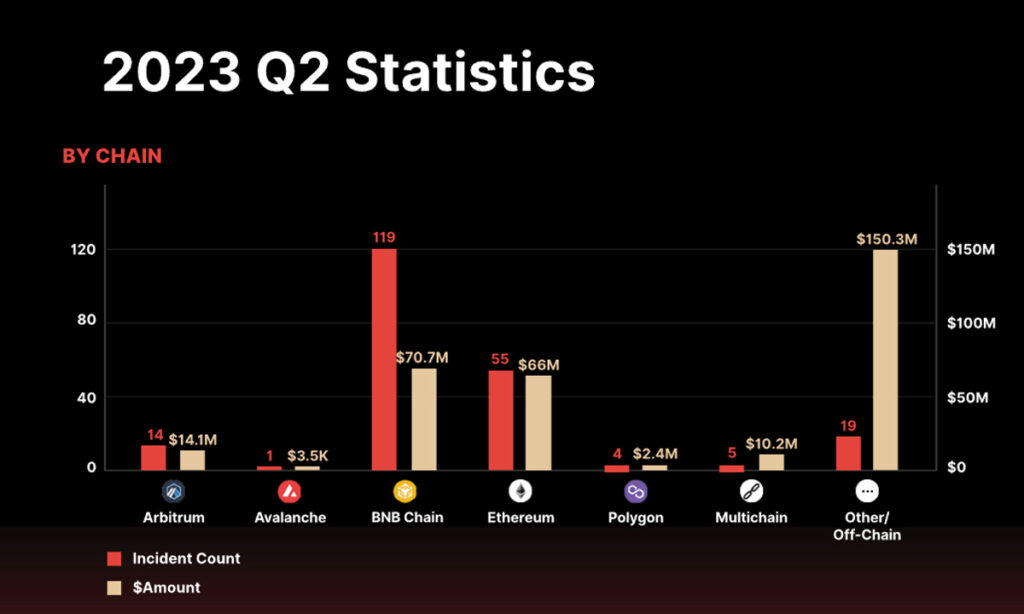

همانطور که گفتیم هک در فضای وب ۳ در چند سال اخیر روایت غالبی بوده است و هکرها با سوءاستفاده از باگهای امنیتی در پروتکلها، کیفپولها و غیره اقدام به سودجویی از فرصتها کردهاند. طی همین روال در سهماهه دوم سال ۲۰۲۳ هکرها موفق شدند بیش از ۳۱۳ میلیون دلار دارایی را از پروتکلهای وب ۳ به سرقت ببرند. این رقم نزدیک به ۳۲۰ میلیون دلاری است که در سهماهه اول سال ۲۰۲۳ به سرقت رفت. آمار هکها در این بازه زمانی در مقایسه با ۷۴۵ میلیون دلار سال گذشته، ۵۸ درصد کاهش داشته است.

با توجه به شناسایی ۲۱۲ مورد هک در سهماهه دوم سال ۲۰۲۳ توسط سرتیک، متوسط خسارت وارد شده به هر قربانی برابر با ۱,۴۷۹,۰۸۷ دلار بوده است که کاهش نسبتا کمی در مقایسه با عدد ۱,۵۶۲,۵۹۵ دلار در سهماهه اول سال ۲۰۲۳ داشته است.

هکرها از ۹۸ مورد هکهای سهماهه دوم سال ۲۰۲۳ حدود ۷۰ میلیون دلار را از بازار خارج کردهاند؛ این عدد بیشتر از ۲ برابر مقدار خارج شده از بازار نسبت به سهماهه اول سال ۲۰۲۳ بوده است.

حمله اکسپلویت به ربات MEV توسط یک ولیدیتور مخرب

اوایل ماه آوریل یک ولیدیتور مخرب با حمله اکسپلویت توانست چندین ربات MEV را در اختیار کامل بگیرد و طی این حمله نزدیک به ۲۵ میلیون دلار از پنج ربات MEV به سرقت رفت. طی ۱۲ ماه گذشته، تنها شش حمله به رباتهای MEV شناسایی شدهاند و این هک بهتنهایی ۹۲ درصد از کل ضرر ۲۷,۵ میلیون دلاری را شامل میشود. میتوان گفت این حمله یکی از بزرگترین حوادثی است که سرتیک از حملات به ربات MEV تاکنون شناسایی کرده است.

این حمله ساندویچی به MEV bot اتریوم، بزرگترین حمله به رباتهای معاملاتی اتوماتیک تاکنون بوده است. MEV بهمعنای «ارزش قابل استخراج ماینر» است و به سودی گفته میشود که یک ماینر یا ولیدیتور در یک سیستم PoS میتواند با استفاده از قدرت خود برای ترتیب دادن تراکنشها در بلاکها کسب کند. هکر میتواند از این قابلیت استفاده کند که تراکنشهایی را که کاربران به ممپول ارسال میکنند، پیش از آنها انجام دهد. هدف ربات MEV در این استراتژی، ساندویچ کردن سفارش خرید کاربر هدف بین دو تراکنش فرانت رانینگ (Front Running) و بک رانینگ (Back Running) است که این روند منجر به سود ربات MEV میشود.

این اتفاق در بلاک ۱۶,۹۶۴,۶۶۴ اتریوم رخ داد که در آن هشت تراکنش ربات MEV قربانی حمله اکسپلویت ولیدیتور مخرب شدند. این ولیدیتور در تاریخ ۱۵ مارس ۲۰۲۳ (۲۴ اسفند ۱۴۰۱) توسط حساب تحت مالکیت خارجی (EOA) به سرآدرس (0x687A9) کار خود را آغاز و موفق شد به Flashbot نفوذ کند که برای جلوگیری از پیشبردن تراکنشهای فرانت رانینگ طراحی شده است.

دلیل اصلی این اتفاق وجود یک آسیبپذیری در MEV-boost-relay بود که به این ولیدیتور اجازه داد تراکنشها را دستکاری کند. این ولیدیتور مخرب با استفاده از اطلاعاتی که طی این رخداد بهدست میآورد، آنها را مجددا و بهترتیب دلخواه چید. این کار بخشی از استراتژی ساندویچ کردن ربات MEV یا همان بک رانینگ است. سوءاستفاده از این آسیبپذیری توسط ولیدیتور مخرب با ارسال اطلاعات نادرست به لایه اجماع و استخراج اطلاعات تراکنش از بلاک مورد نظر رخ میدهد. به این ترتیب ولیدیتور تراکنش را با اطلاعات مشابه دوباره ارسال میکند و به هدف مورد انتظار خود یعنی فرانت رانینگ ربات MEV برسد. این آسیبپذیری بعد از این اتفاق رفع شده است و میتوان گفت ربات MEV را از این نوع حملات محافظت خواهد کرد.

کیف پول اتمیک و هک ۱۰۰ میلیون دلاری

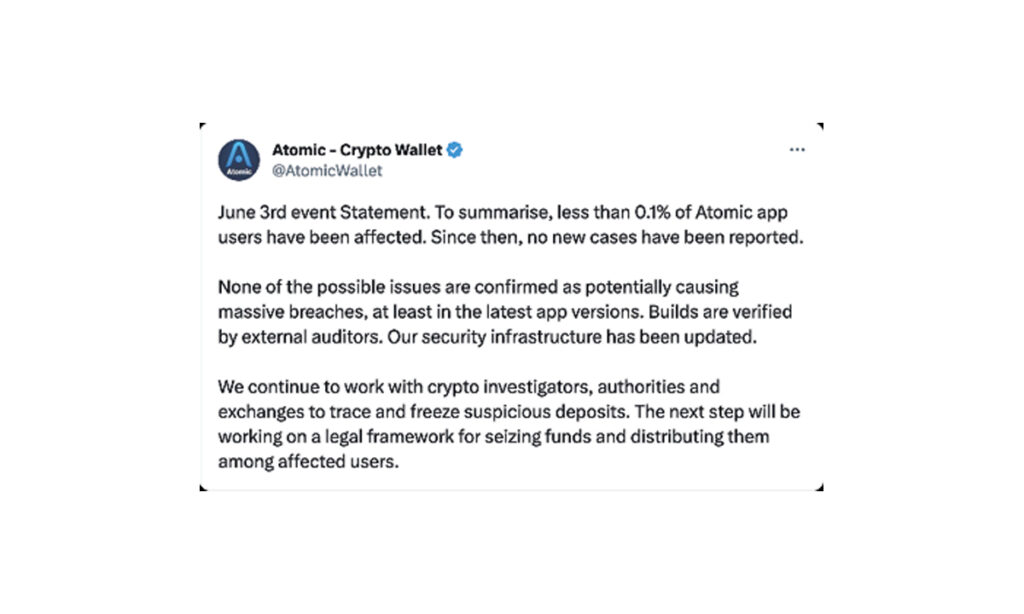

در بزرگترین حادثه امنیتی این فصل که یادآور اتفاق Slope Wallet سال گذشته است، بیش از ۵۰۰۰ کاربر Atomic Wallet در اوایل ژوئن در مجموع بیش از ۱۰۰ میلیون دلار از دست دادند. نقطه آسیبپذیری هک کیف پول اتمیک هنوز مشخص نیست. ابتدا کیف پول اتمیک اعلام کرد که کمتر از یک درصد از کاربران فعال ماهانه در این اتفاق ضرر دیدهاند؛ عددی که بعدا به کمتر از ۰.۱ درصد کاسته شد. مقیاس این هک و خسارات ناشی از آن، اهمیت توسعه و بهبود سریعتر امنیت کیف پولها را نشان میدهد.

طی این اتفاق هکرها به کلید خصوصی کاربران هدف دست پیدا کردند و کنترل کامل داراییهای آنان را بهدست آوردند و به این ترتیب دارایی کیف پول کاربران را خالی کردند. خسارات گزارششده توسط کاربران نشان میدهد که میزان دارایی از دسترفته هر کاربر متفاوت بوده و بزرگترین ضرر یک کاربر برابر با ۷.۹۵ میلیون دلار بوده است. مجموع خسارتهای پنج قربانی اول از لحاظ حجم دارایی به ۱۷ میلیون دلار میرسد.

هک کیف پول اتمیک با اطمینان بالایی به تیم Lazarus نسبت داده شده است. شواهدی که این وابستگی را تایید میکند، شامل فرایند تکراری پولشویی برای پنهان کردن مبدا داراییهای دزدیده شده است، مانند استفاده از میکسر Sinbad و صرافی روسیهای گارانتکس که قبلا در موارد مشابهی از جمله هک پلهای هارمونی و هک پل رونین نیز رخ داده است.

کیف پول اتمیک برای جبران خسارات کاربران به هکرها پیشنهاد داد، در صورتی که ۹۰ درصد از داراییها را بازگردانند، ۱۰ درصد از داراییها را به هکرها بهعنوان پاداش پرداخت کند؛ اگرچه با توجه به تاریخچه گروه Lazarus و آغاز روند پولشویی، احتمال بازگرداندن دارایی کاربران بسیار کم خواهد بود.

کشف باگ امنیتی بزرگ در بلاکچین Sui

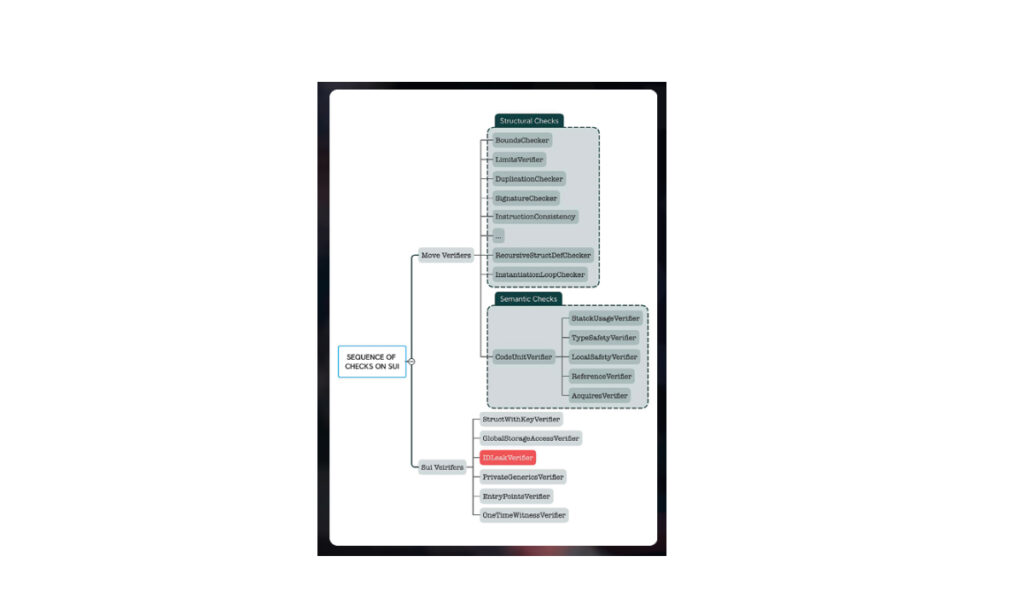

تیم اسکایفال (Skyfall) شرکت سرتیک مجموعهای از آسیبپذیریها را در بلاکچین Sui پیش از راهاندازی شبکه اصلی آن شناسایی کرد. مهمترین باگ کشف شده، نوع جدیدی از باگ بود که در صورت سوءاستفاده هکرها از آن منجر به توقف کامل شبکه و فلج شدن آن میشد. این آسیبپذیری در واقع در عدم سازگاری در IDLeak verifier شبکه Sui ریشه داشته است که سیستم منحصربهفرد بلاکچین Sui برای تایید شناسههای تراکنش یا همان ID تراکنشها است. این باگ به هکر این امکان را میدهد که با ایجاد یک لوپ بینهایت توسط یک قرارداد هوشمند مخرب، نودهای شبکه سوی را در لوپی بینهایت قرار دهد و باعث از کار افتادن کامل شبکه شود. حمله چرخ همستر (HamsterWheel) به شبکه Sui برخلاف سایر حملات سنتی، شبکههای بلاکچینی را با از بین بردن نودها فلج نمیکند، بلکه تمامی نودها را بدون پردازش تراکنشهای جدید در حالت اجرا نگه میدارد، گویی یک همستر روی یک چرخ در حال دویدن است و به جایی نمیرسد. این میتوانست به شبکه آسیب جدی وارد کند و فعالیت آن را مختل نماید. تیم اسکایفال سرتیک این باگ امنیتی را طی برنامه باگ بانتی برگزار شده Sui به آنها گزارش کرد. این باگ مهم توسط تیم فنی Sui به سرعت برطرف شد تا قبل از شروع به کار شبکه اصلی این بلاکچین نوپا با مشکل جدی روبهرو نباشد. بلاکچین Sui بهعنوان تقدیر از گزارش این باگ، جایزهای به ارزش ۵۰۰,۰۰۰ دلار به تیم اسکای فال شرکت سرتیک اهدا کرد.

باگ امنیتی کیف پولهای MPC

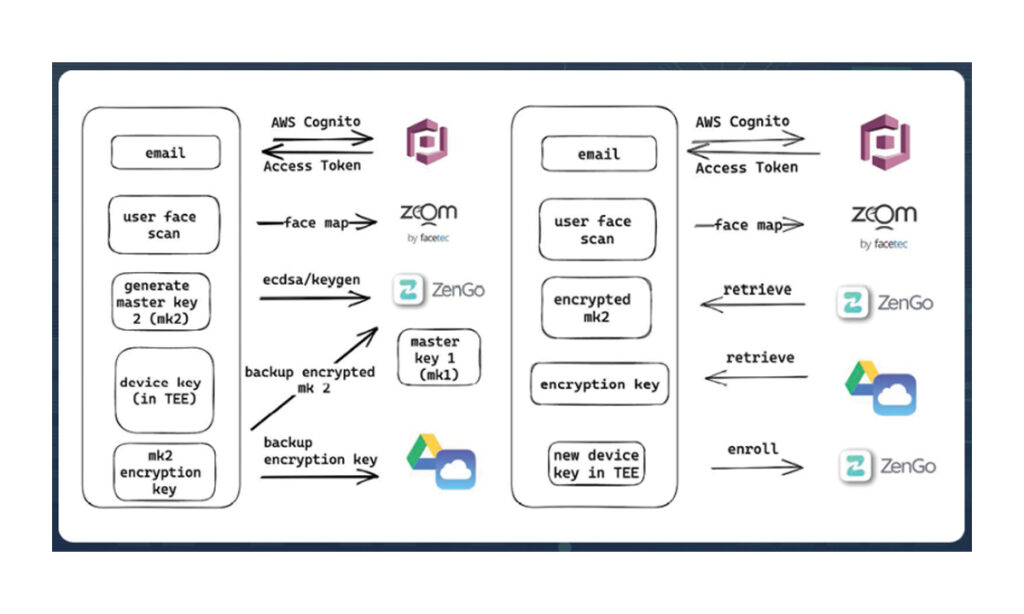

تیم اسکای فال سرتیک بهعنوان بخشی از تیم تجزیه و تحلیل امنیتی کیف پول ZenGo (کیف پولی مبتنی بر MPC) یک آسیبپذیری جدی در طراحی امنیتی این کیف پول کشف کرده که آن را «Device Fork Attack» نامیده است. این باگ به هکرها اجازه میدهد که کنترل کیف پول کاربر را بهدست آورند. هکر با بهرهگیری از ضعف موجود در API این کیف پول اقدام به تولید کلید جدید میکند و سرور ZenGo را طوری فریب میدهد که انگار این کلید جدید، کلید دسترسی به همان کیف پول معتبر است و به این ترتیب دسترسی کامل به دارایی موجود در کیف پول کاربران خواهد داشت. با رعایت اصل افشای مسئولانه، تیم اسکای فال بهسرعت آسیبپذیری را به شرکت ZenGo گزارش کرد. تیم امنیتی ZenGo نیز با تشخیص اهمیت موضوع، بهسرعت برای رفع مشکل اقدامات لازم را بهعمل آورد. این مشکل در سطح API سرور کیف پول حل شد و امکان وقوع دوباره چنین حملهای از بین رفت.

جزییات این هک به چه صورت است؟

حمله تفکیک دستگاه (Device Fork Attack) از یک ضعف در طراحی امنیتی کیف پول ZenGo بهره میبرد. سه کلید استفاده شده در طراحی امنیتی کیف پول و سمت کاربر، یعنی کلید اصلی دوم (Master Key 2)، کلید دستگاه (Device Key) و کلید رمزنگاری (Encryption Key) بایستی بهطور کاملا امن توسط پروتکل امنیتی محافظت شوند، در حالی که کلید اصلی دوم بهواسطه سهلانگاری در شیوه ذخیره دادهها برای هکرها بهسادگی قابل دسترس بود. اطلاعات کامل این کلیدها در این فرمهای ساده به منظور دسترسی راحت پروتکل و انجام فرآیند امضای دوطرفه بین کاربر و پروتکل ذخیره شده بود، اما کلیدهای کاربران باید در محیط اجرای قابل اعتماد (Trusted Execution Environment) ذخیره شود و با تدابیر امنیتی دقیق برای هکرها بهسادگی در دسترس نباشد. با این حال، ضعفی که در API به آن اشاره کردیم به مهاجمان اجازه میداد که در زمان ثبت نام کلید دستگاه، یک جفت کلید جدید را تولید یا فورک کرده و از آن بهعنوان کلید دستگاه جدید کاربر استفاده کنند.

حمله تفکیک دستگاه از این آسیبپذیری استفاده میکند و بهنوعی با تقلید از روش ثبت نام معتبر، کلید دستگاه را با تولید کلیدهای جدید بهدست میآورد. به این ترتیب هکرها میتوانند از این کلیدها برای تعامل با سرور ZenGo، ایجاد تراکنش و به طور کلی کنترل سرمایه کاربران استفاده کنند. این اتفاق برای کاربران کیف پول قابل تشخیص نیست و تا خالی شدن کیف پولشان تنها چند ثانیه فاصله دارند.

محاسبات چند جانبه امیدبخش است و کاربردهای مهمی در وب ۳ دارد. اگرچه فناوری MPC ریسکهای مربوط به نقطه تکی شکست (Single Point of Failure) یا همان متکی به یک کلید خصوصی بودن را کاهش میدهد، در عین حال میتواند پیچیدگی جدیدی را به طراحی کیف پولها اضافه کند. این پیچیدگیها منجر به بروز ریسکهای امنیتی جدید میشود که بازبینی کد کیفپولها و نظارت بیشتر را ضروری میسازد.

کانگ لی، مدیر امنیتی ارشد

درخواست ETF بلک راک

بلکراک، بزرگترین شرکت مدیریت دارایی جهان در یک گام قابل توجه که نشاندهنده پذیرش نهادی داراییهای دیجیتال است، درخواستی برای صندوق قابل معامله بیت کوین (ETF) به کمیسیون بورس و اوراق بهادار آمریکا (SEC) ارائه کرد. این شرکت صندوق کوین بیس کاستدی (Coinbase Custody) را بهعنوان میزبان این معاملات انتخاب کرده است. در حالی که چند سالی است ایالات متحده آمریکا و کمیسیون بورس و اوراق بهادار با کریپتو مشکلات جدی داشتهاند، این اتفاق نشاندهنده پیشرفت قابل توجهی در بازار رمزارزها است. با این حال، چالشهای نظارتی همچنان وجود دارد و هنوز هیچ درخواستی برای صندوق مبادلات بیت کوین در بازار تایید نشده است. در واقع، درخواستهایی از شرکتهای مختلف از جمله Grayscale، Fidelity، CBOE Global Markets و NYDIG قبلا توسط SEC رد شده است.

در حالی که صنعت رمزارز در حال توسعه و رشد است، اقدامات سازمانهای نظارتی مانند SEC در شکلدهی به آینده بازار نقش بسیار مهمی ایفا خواهند کرد. با وجود این موانع، امیدواری در میان سرمایهگذاران و شرکتهای فعال بازار کریپتو همچنان بالاست. انعطافپذیری بازار رمزارزها در میان عدم اطمینان از مسائل نظارتی، همچنان سرمایهگذاران نهادی بزرگ را به خود جلب میکند. روند پیشرفت صندوق بیت کوین بلکراک در ماههای آینده یکی از مسائلی خواهد بود که تمامی فعالان بازار نظارهگر آن خواهند بود.

شکایت SEC از بایننس و کوین بیس

نهاد SEC به دو صرافی کوینبیس و بایننس اتهاماتی از جمله فعالیت بهعنوان صرافی اوراق بهادار ثبتنشده، کارگزاری و نظام پولشویی وارد کرد. مهمترین اتهامات وارد شده به این دو صرافی ارائه برخی از داراییها مانند سولانا، کاردانو و پالیگان و غیره به سرمایهگذاران آمریکایی است که SEC این داراییها را بهعنوان اوراق بهادار میشناسد. این اتهامات نشاندهنده توجه بیشتر SEC به نهادهای بزرگ کریپتویی مانند صرافیها به منظور ایجاد مقررات در این صنعت است. گری گنسلر رئیس SEC این بخشها را «غرب وحشی» صنعت رمزارزها خوانده است. کوینبیس در دفاع از خود مقابل این اتهامات اعلام میکند که SEC اختیار قانونی لازم برای نظارت بر این فضا را ندارد؛ زیرا بسیاری از داراییهای دیجیتال بهعنوان اوراق بهادار شناخته نمیشوند و SEC دستورالعملهای واضحی برای تفکیک و شفافسازی در این مورد ارائه نداده است. علاوه بر این، کوینبیس بهعنوان یک شرکت سهامی عام، بایستی قبل از ثبت در نزدک و ارائه سهام خود در آن، اطلاعات کسبوکار و اطلاعات مالی خود را توسط SEC مورد بررسی و تایید قرار دهد. بنابراین اگر ایرادی بر مسائل مطرح شده وجود داشته باشد، بایستی قبل از ارائه شرکت بهعنوان سهامی عام نیز مورد پیگرد SEC قرار بگیرد.

حمایت آمریکا از بازار رمزارزها

آینده صنعت مالی با تکامل و رشد صنعت رمزارزها گره خورده است. بهنوعی همین نگاه دلیل حمایت از رشد اکوسیستم رمزارزها در آمریکا توسط سرمایهگذاران و شرکتهای فعال در این صنعت است. بازارهای نوظهور در سراسر جهان حاضر هستند بدون اعمال قوانین جداگانه، به صرافیها اجازه فعالیت بهعنوان کارگزاری و ماشینهای پولشویی را بدهند. چین که قبلا تحریمهای سختی علیه رمزارزها داشت، نشانههایی از تغییر در نگرش نسبت به این صنعت را نشان میدهد و هنگکنگ را بهعنوان مرکزی برای گسترش کسبوکارهای کریپتویی و استفاده از فناوری بلاکچین ترویج میدهد. آمریکا نیز در کنار توجه به قانونگذاری سریع و دقیق این صنعت، از کسبوکارهای کریپتویی مقیم در خاک خودش نیز حمایت جدی میکند.

سوالات متداول (FAQ)

حمله اکسپلویت به ربات MEV توسط یک ولیدیتور مخرب و سرقت ۲۵ میلیون دلار و هک ۱۰۰ میلیون دلاری کیف پول اتمیک از بزرگترین هکهای فصل گذشته هستند.

این شرکت بهعنوان یکی از شناختهشدهترین شرکتهای امنیتی و بررسی قراردادهای هوشمند در بازار رمزارزها فعالیت دارد و به پروژهها برای یافتن باگهای امنیتیشان کمک میکند.

جمعبندی

در فصل دوم از سال ۲۰۲۳ شاهد فراز و نشیبهای فراوانی بودیم و میتوان هکهای بزرگ مانند هک کیف پول اتمیک، شکایت SEC علیه دو صرافی بزرگ بایننس و کوین بیس و درخواست بلک راک برای راهاندازی ETF بیتکوین را مهمترین اتفاقات این فصل دانست. شفافیت مبحث قانونگذاری بازار رمزارزها در آمریکا از مهمترین معادلات مجهول مانده چند ماه پیش رو است. مثبت بودن نظر قانونگذاران این کشور و اجازه فعالیت قانونی شرکتهای سرمایهگذاری در کریپتو منجر به تسلط بیشتر آمریکا بر بازار رمزارزها در سراسر جهان خواهد شد و در صورت عدم پذیرش و قانونگذاری به نفع رشد صنعت رمزارزها در آمریکا، احتمالا نتیجه باختن قافله به چین خواهد بود.

نظر شما در مورد این گزارش چیست؟ آیا هکهای بزرگ در بازار رمزارزها کمتر خواهد شد؟ وضعیت قانونگذاری رمزارزها در آمریکا به کجا خواهد رسید؟ نظرتان را در کامنتها برای ما بنویسید.